最近在某地方举行攻防演练的时候进入后台管理拿到了一个webshell,但是tasklist /svc查看进程360、电脑管家赫然在列,我的小伙伴本来准备使用注入dll来达到上线cs多人运动的效果,但是奈何中间出了点差错始终上不了线,机缘巧合之下发现被控主机有一个SunloginClient.exe进程,于是便有了下文。

初探

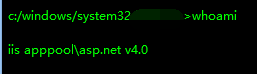

进入后台的过程就不说了,这里上传了一个asp大马进入到对方主机,whoami一看一个user权限

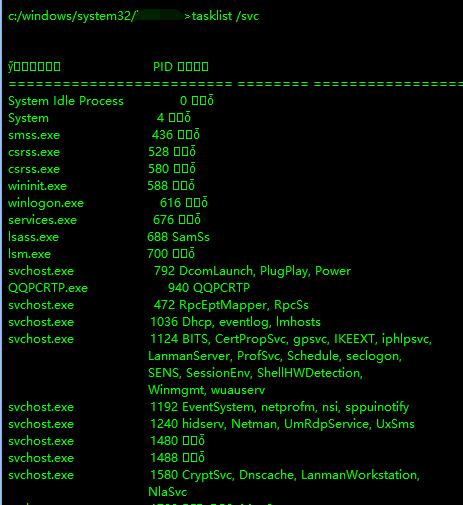

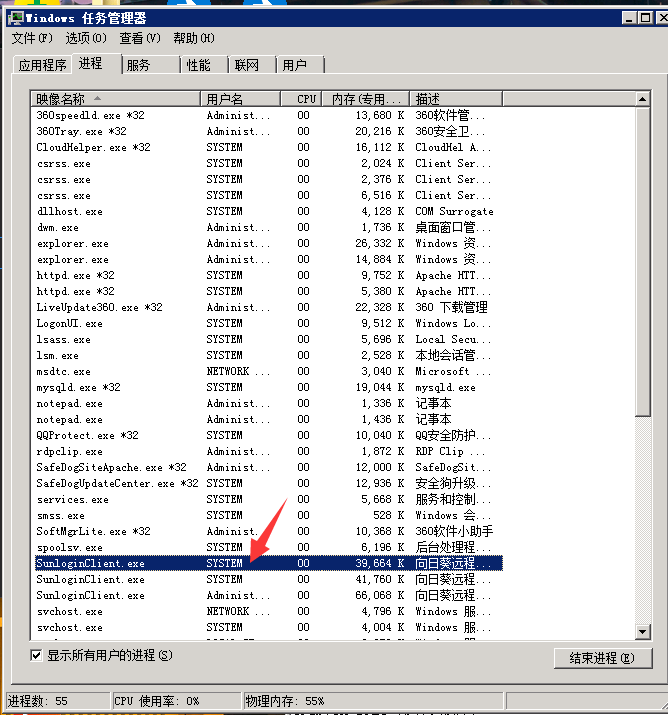

然后一发tasklist /svc放到进程一查,好家伙360+电脑管家的组合拳

这里卡了很久,因为目标机器为windows2008 r2,跟win10系统有点差别,所以我的小伙伴注入dll的时候老是出一些问题,导致直接免杀上线一直没有成功。

中间这个资产就放了一段时间,到后面我们实在找不出其他可以打的靶标之后,我又突发奇想的回来看一下进程,翻一下目录,这次有了新发现。

首先发现了SunloginClient.exe这个进程,这个进程我判断出来应该是向日葵的进程。

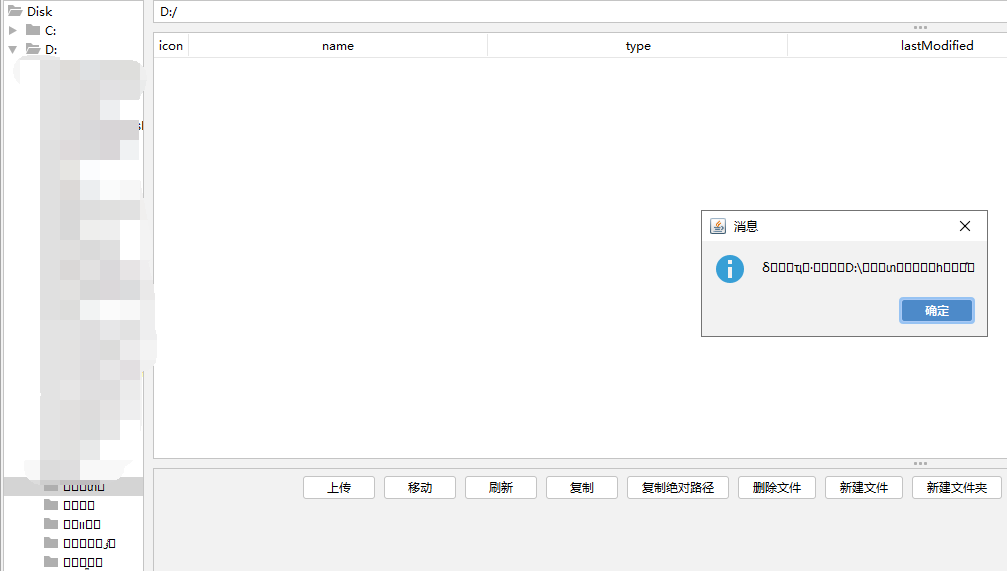

因为之前是直接上了一个哥斯拉马,而这个哥斯拉马在访问D盘目录下的文件时是有乱码且没有权限进去的,所以当时就没有管这几个文件夹,以为是user权限进不去这几个文件夹,这次上了一个单独的asp大马之后发现了一个向日葵文件夹,进去一个config.ini赫然在列,这就很舒服了。

360和电脑管家也是安装在d盘,要不是这两个杀软上线打进内网的时间可能会更快

进展

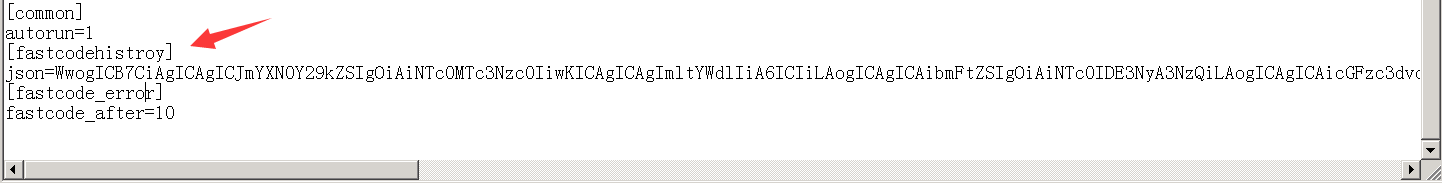

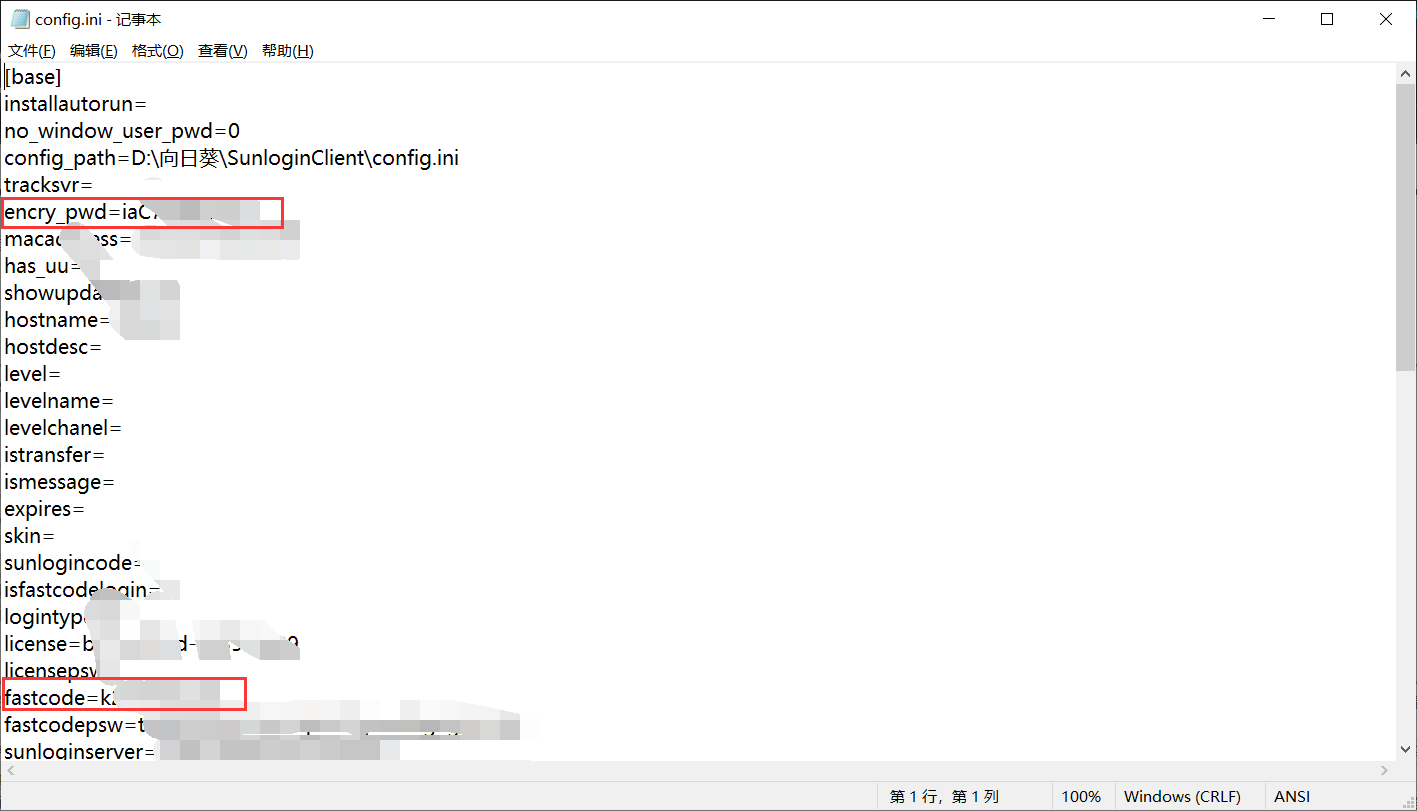

向日葵的配置文件最重要的地方有三处,分别为:encry_pwd、fastcode、fastcodehistory

encry_pwd为本机验证码,为密文,不可解密

fastcode为本机识别码,为明文

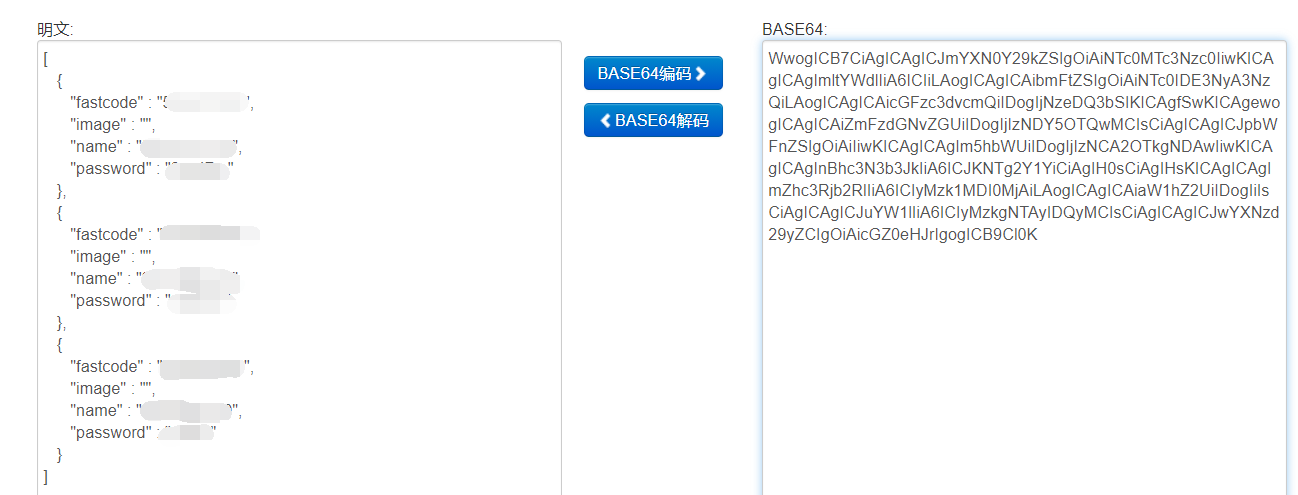

fastcodehistory为本机识别码历史,为密文,用base64解密即可,如果你的向日葵从来没有连接过别的主机,fastcodehistory就为空

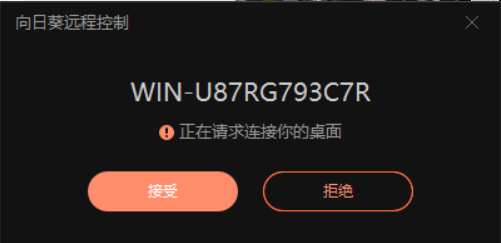

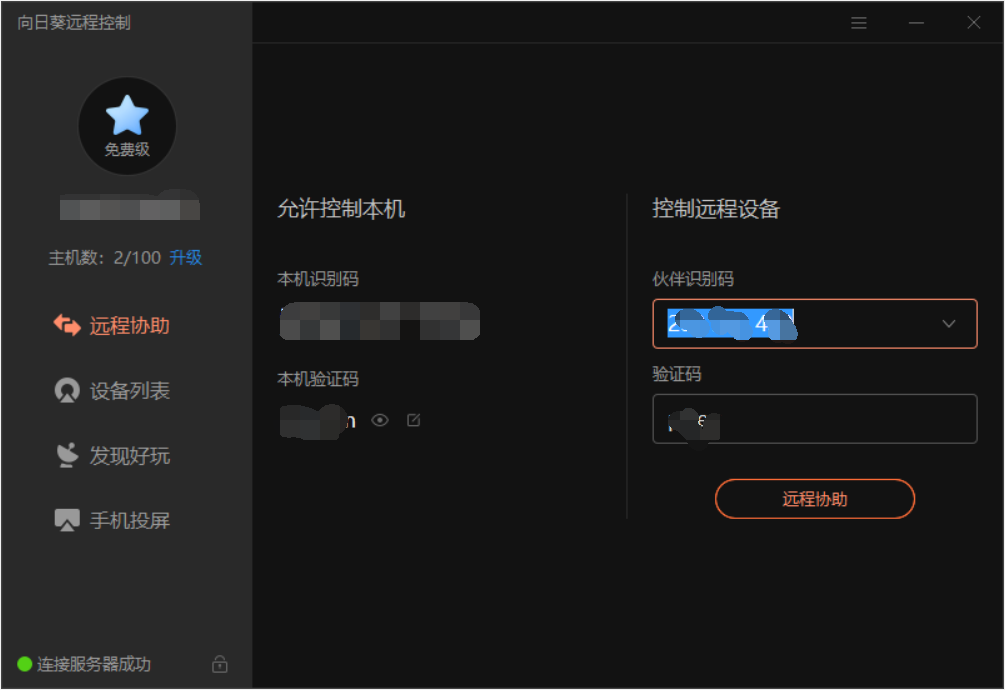

为什么说这几个东西是向日葵文件里最重要的呢,首先要了解向日葵的验证机制,当只输入伙伴识别码而不输入验证码时,是需要对方主机同意后才能远程控制电脑的

而当识别码和验证码都输入正确的情况下就不需要验证就可直接进入对方桌面并进行操作,这里可以理解为输入验证码正确就去掉了一个UAC过程

复现

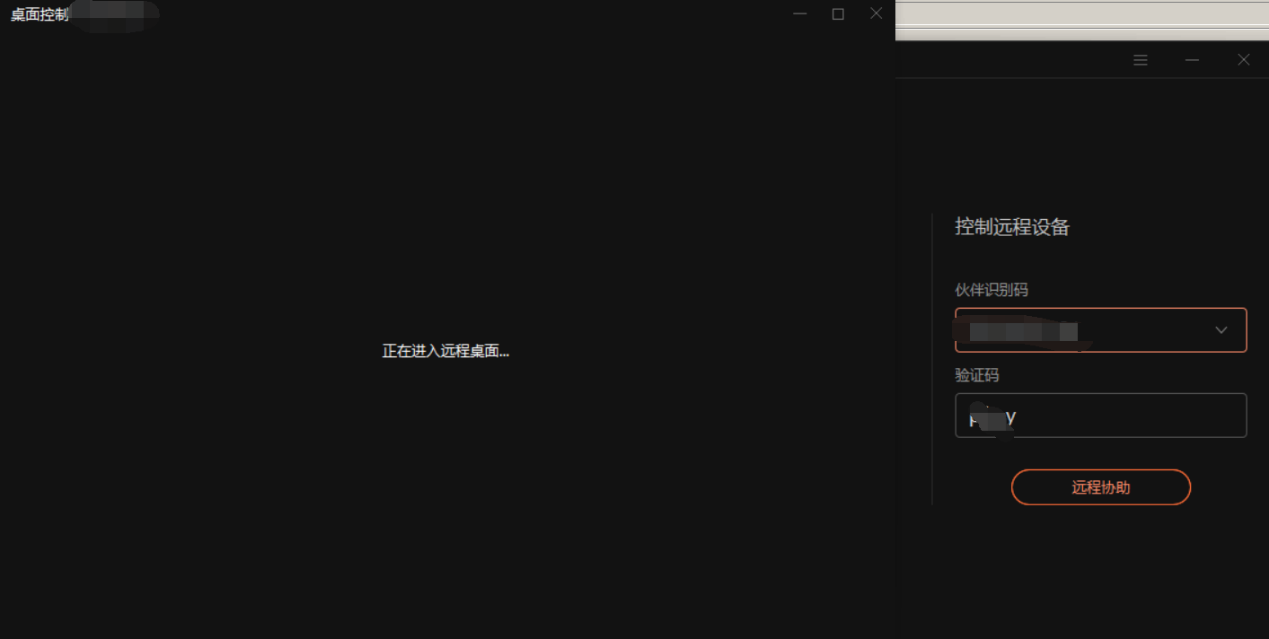

知道原理过后,我也没有贸然就去直接行动,谁也不会保证在过程中会出一些其他的什么错误,所以我为了保险这里在本地的两台虚拟机先进行实验

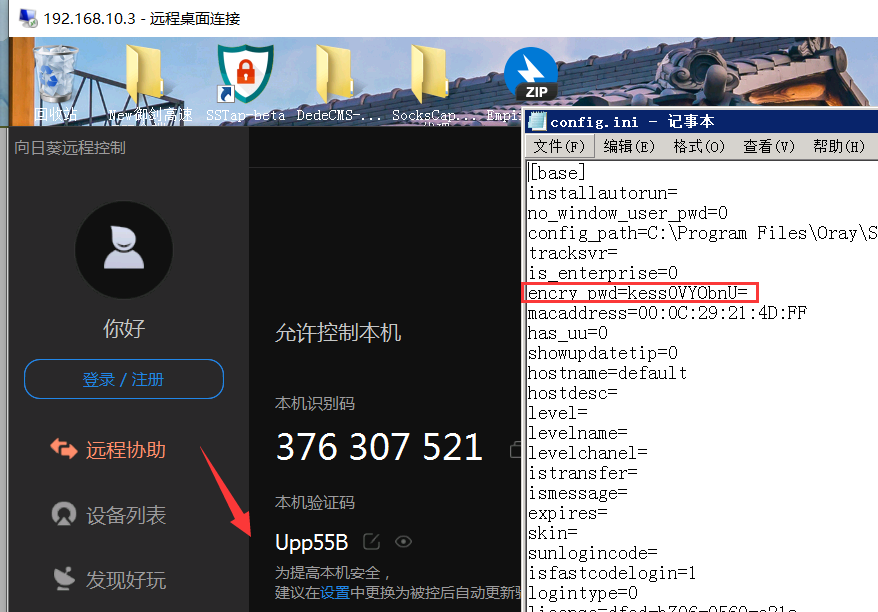

攻击机:192.168.10.3

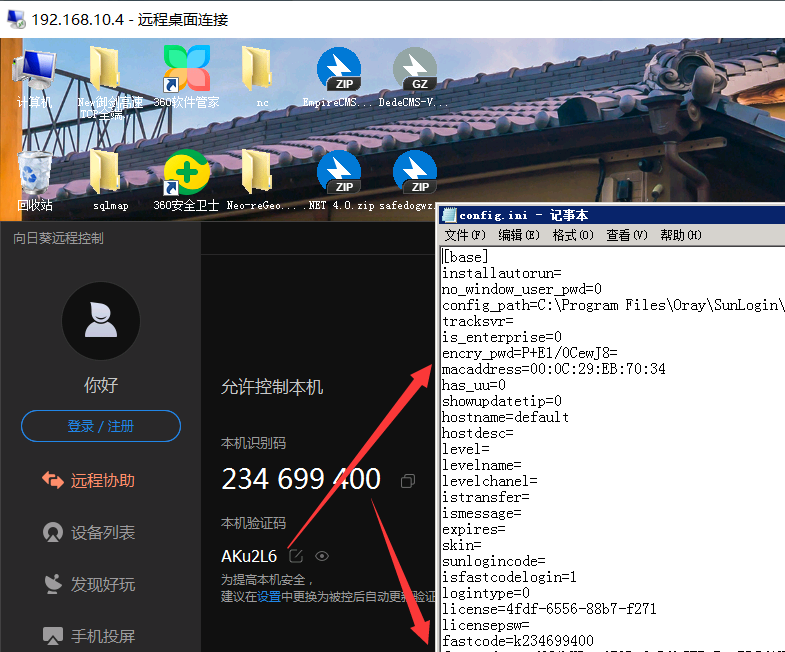

被攻击机:192.168.10.4

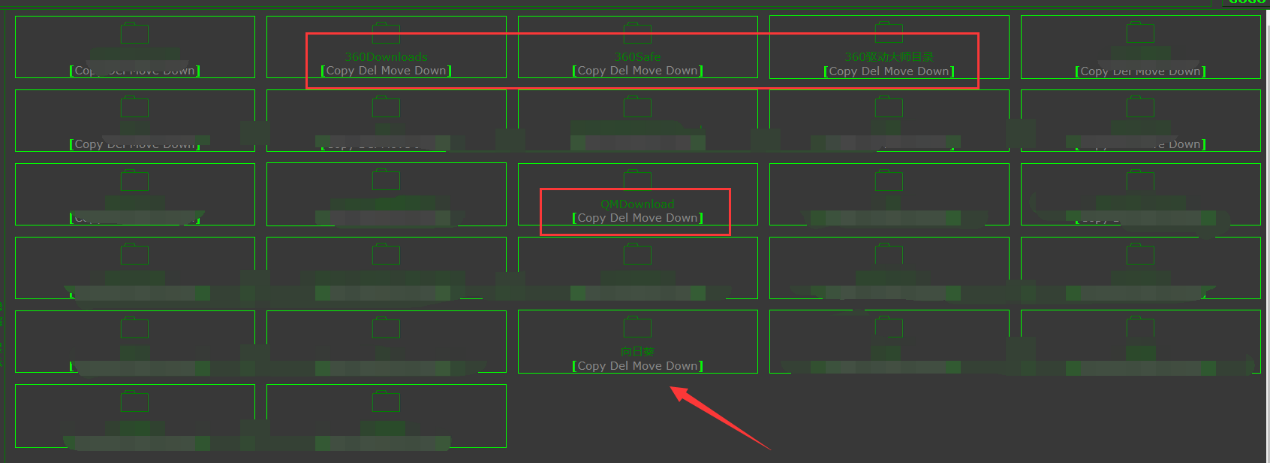

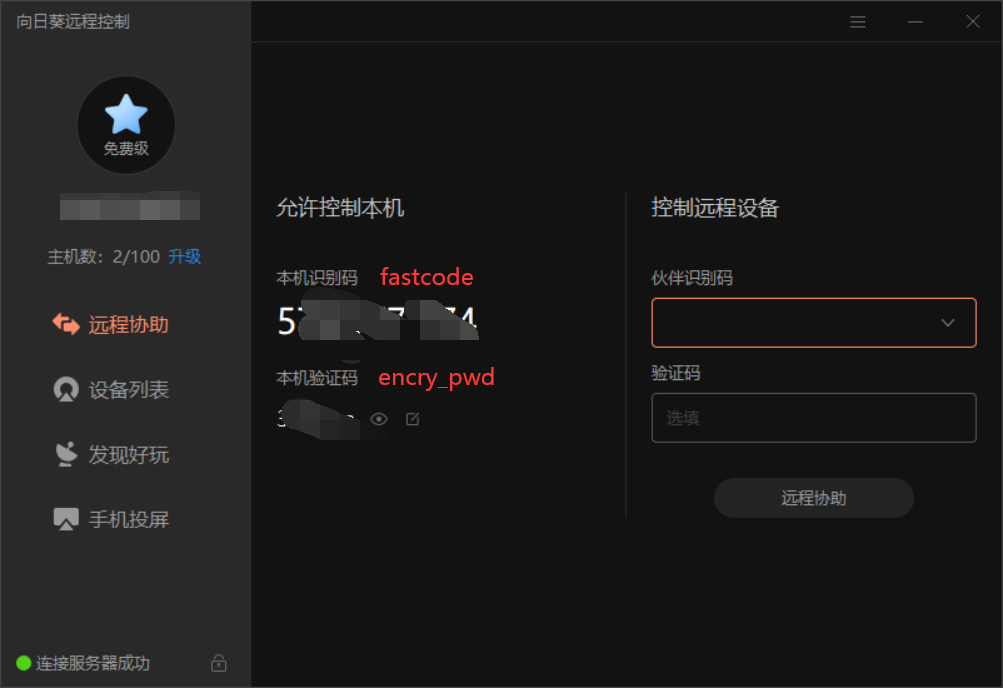

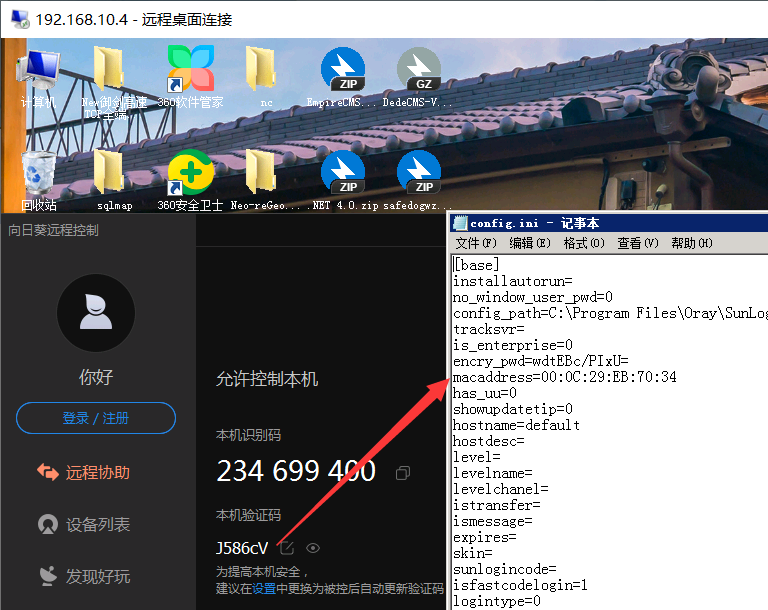

为了尽可能的还原主机环境,我特意为被攻击机装上了360,打开向日葵如下图所示

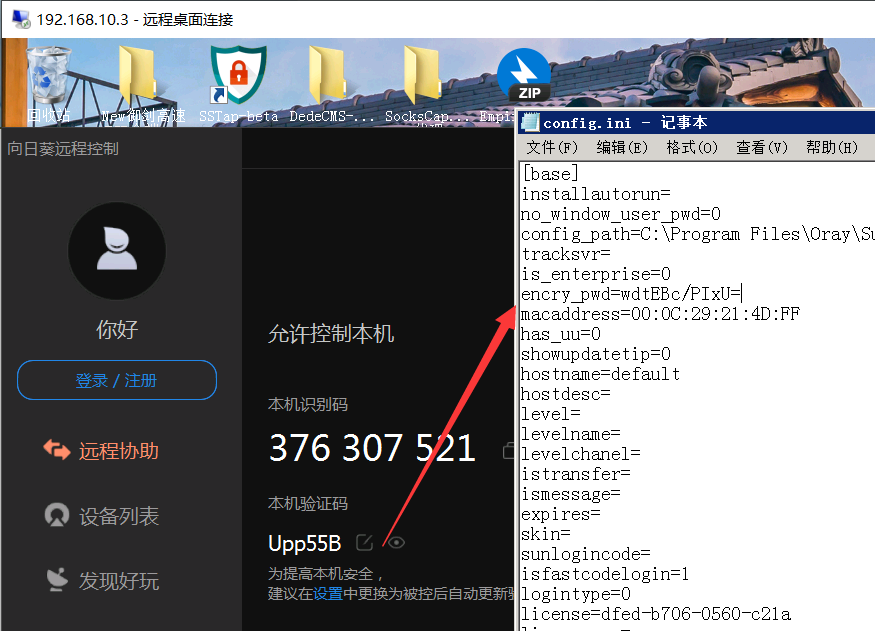

攻击机打开向日葵如下图所示

首先我试着把我攻击机的验证码所对应的密文修改到被攻击机的config.ini文件中

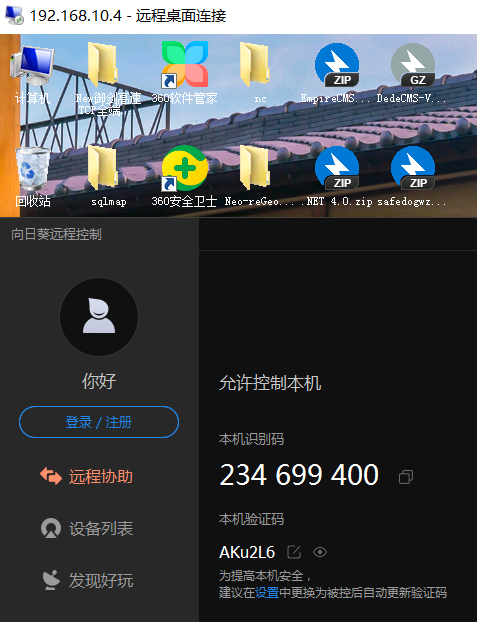

首先看一下被攻击机原本的验证码

这里我把攻击机的验证码直接改到被攻击机的config.ini上,这里我已经改了但是发现本机验证码没有反应

因为是本地环境我试着重启一下发现本机验证码才会跟攻击机的验证码相同

这里有一个重点,如果要更改被攻击机的验证码就必须要被攻击机端的向日葵重启才行,但是这个地方有两个问题,一是我拿到的webshell只是user权限,二是我查看了向日葵的进程为system权限,如果在命令行直接taskkill它的pid应该是不能结束的

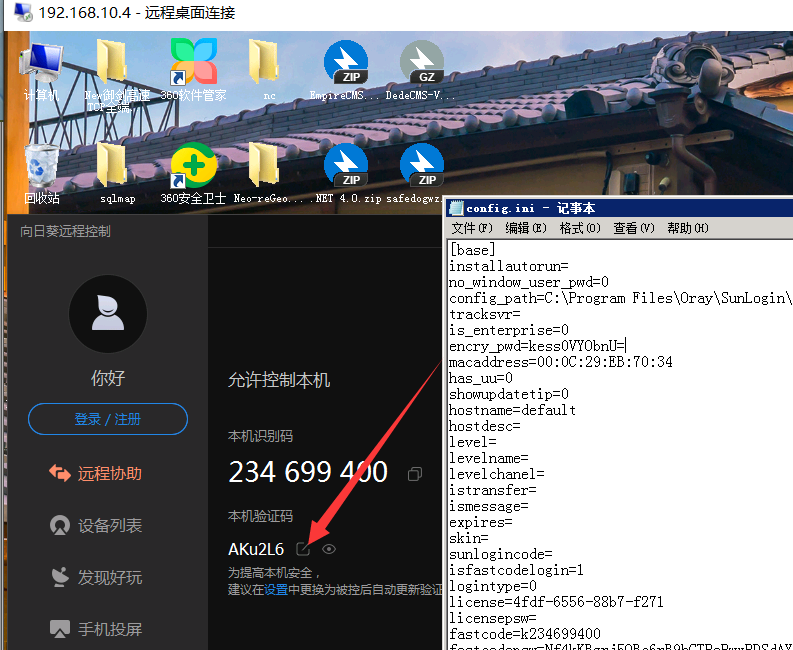

这里被攻击机上更换验证码后需要重启权限不够,但是验证码重启之后确实是更攻击机上一样,那么我想了一下能不能把被攻击机上的验证码放到攻击机上来呢?

这里其实跟流量代理部分的思想差不多,正向代理用不了的情况下使用反向代理

先更新一下被攻击机的验证码,复制encry_pwd=wdtEBc/PIxU=

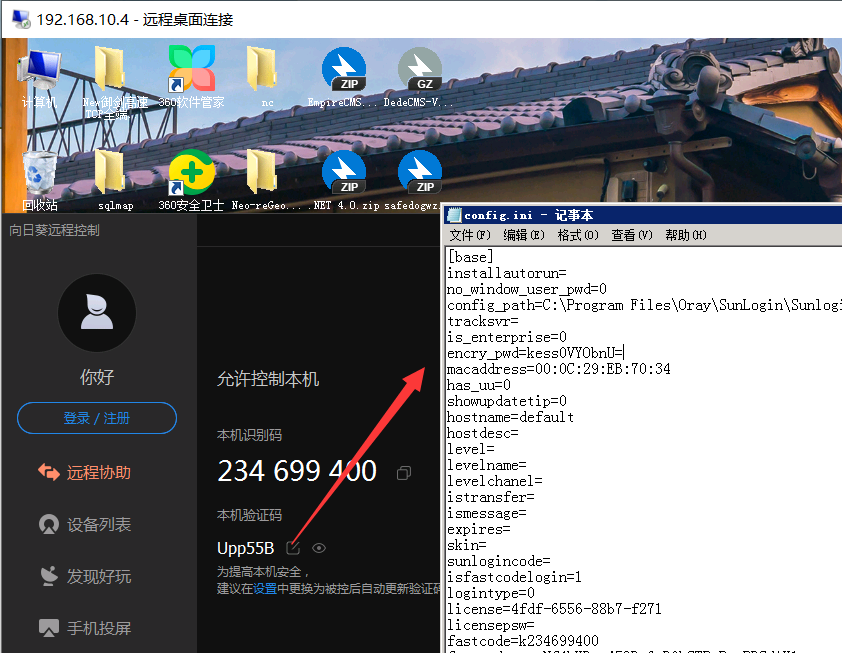

复制到攻击机的encry_pwd的位置,如图所示

重启后发现本机验证码已经变为了被攻击机的验证码,这时候就可以用被攻击机的识别码和验证码去直接连接主机的远程桌面了,上去之后直接简单粗暴关掉360

实战

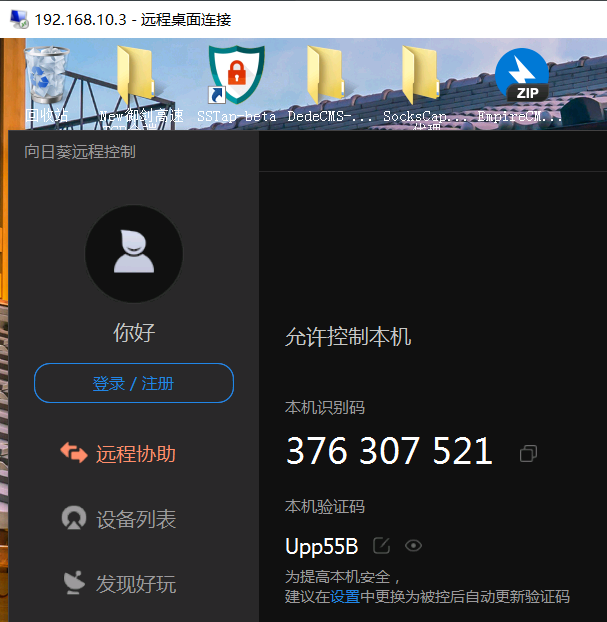

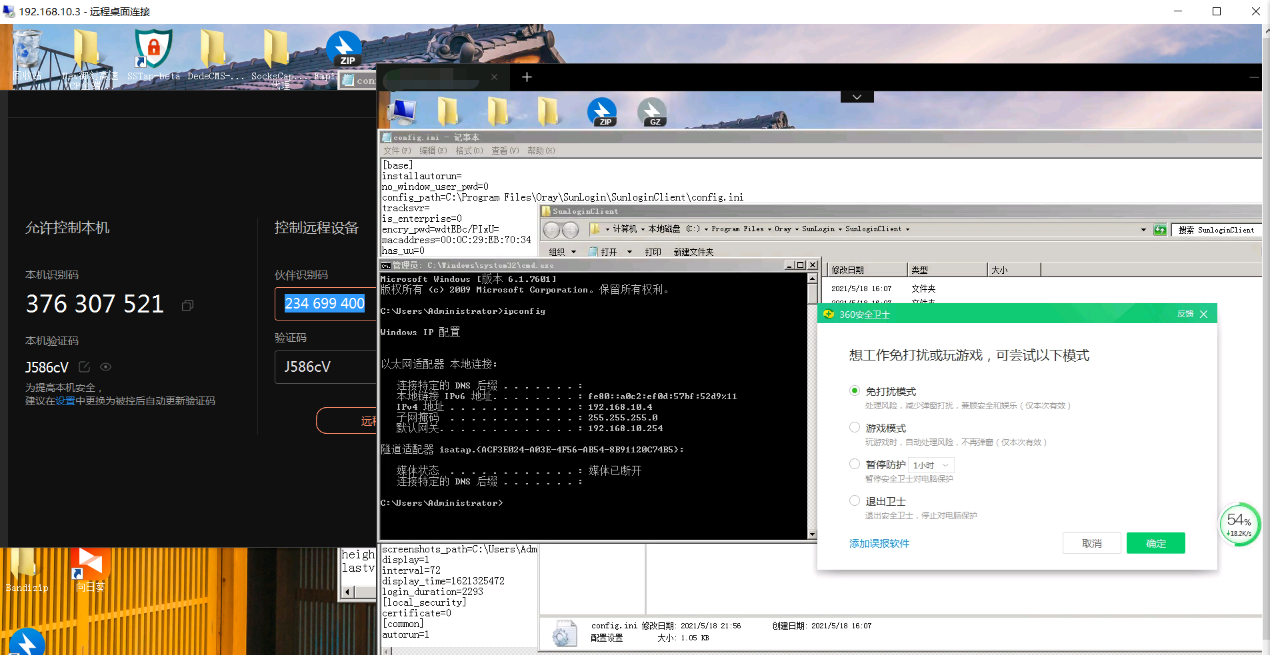

这里我先把靶机的config.ini下载回本地

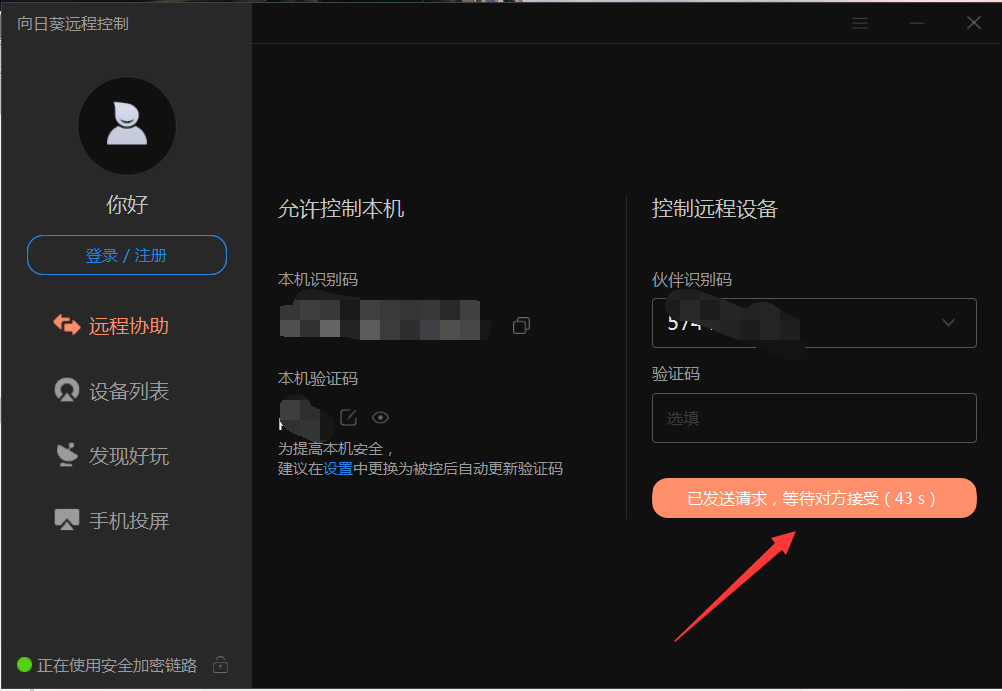

然后修改我的encry_pwd为靶机的encry_pwd,用fastcode连接

直接点击远程协助,终于见到了庐山真面目

进入之后发现他好像正在看任务管理器,本来常规应该是先quser查看在线情况的,这里quser执行权限不够,也不知道我到底挤他没有,因为之前上了两个马好像被杀了。不过一番麻溜操作关360、管家直接powershell上线,不过当时拿到shell之后也确实命令回显特别慢,在2008上装这么多东西能不慢吗,也不知道这位老哥咋想的。

后记

向日葵的每一次登录都会有记录,所以使用向日葵登录的时候也会有痕迹,也和进内网一样需要做痕迹清除,向日葵可能需要清除痕迹的地方可能有以下几处:

1 | @echo off |

向日葵的权限确实很高,在内网中如果能拿到向日葵的配置文件就相当于已经拿下了这台主机,因为system权限连360都限制不了。

向日葵有两种安装模式,默认的安装模式是会弹UAC,而免安装绿色版运行则不需要,在进入内网之后也可以用免安装向日葵这种骚姿势实现内网穿透,只是这里会需要修改注册表,需要一定的权限,这里就不拓展了,只是给师傅们提供一种思路,溜了溜了。